TECH+では昨年に続き、セキュリティ担当者に向けた大規模なオンラインセミナー「TECH+ EXPO for セキュリティ 2023」を9月12日~15日に開催した。

このセミナーの特別講演にアイ・ティ・アール コンサルティング・フェローの藤俊満氏が登壇。境界防御型のセキュリティからゼロトラスト型のセキュリティに移行が進む今、改めてそのメリットなどを技術的な観点から説明した。

「TECH+ EXPO for セキュリティ 2023」その他の講演レポートはこちら

境界防御型の限界

藤氏は冒頭、最近の働き方について、新型コロナウイルス感染症の流行から4年目に入ってワークスタイルも落ち着き、ハイブリッドワークなども含め、働き方の主体がオフィスに戻りつつある状況だとした。その上でセキュリティに関しては、ワークスタイルの多様化に伴い、クラウドサービスも増加しているが、ランサムウエア攻撃は非常に増えていると言う。

サイバー攻撃のテクニックも高度化している。“境界”を超える攻撃も出てきており、「従来の境界防御型のセキュリティでは限界が見え、ゼロトラスト型のセキュリティに移りつつある」と説明した。

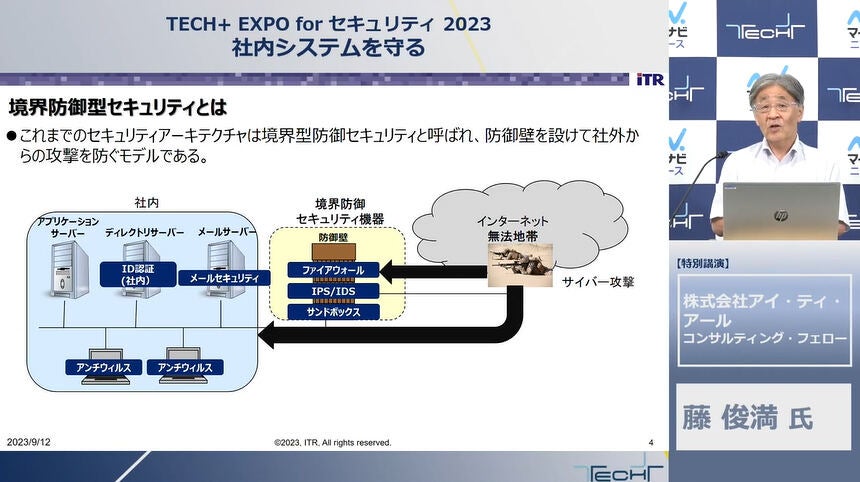

境界防御型の特長は、企業ネットワークと社外ネットワークの間に”壁”をつくることによって社内システムを守るという点だ。“壁”にはファイアウォールやIPS、IDS、サンドボックスといったセキュリティ機器を導入して強固に守る。その分、内側は安全と考えるため、権限設定やアクセス制御をしないケースもあり、その場合、自由にファイルやアプリケーションが使用できる。逆に言うと、「いったん入り込まれてしまうと、何でもできてしまうというのが、このパターンの一番悪いところ」だと同氏は述べた。

藤氏は、境界防御型を突破された例として、コロナ禍で導入が進んだVPNを挙げた。VPNには脆弱性が残っていることがあり、そこを突いて中に入り込んで悪さをしたり、内部の人間が機密情報を外に送って持ち出したりということが実際に起きているという。

VPNの脆弱性を突いた具体例としては、昨年、自動車部品メーカーの社内ネットワークがサイバー攻撃を受けて工場が停止。サプライチェーン全体が連動し、自動車メーカーの操業が1日止まったという出来事が挙げられた。

また、今年の類似事例としては、名古屋港でVPN機器の脆弱性を突かれて社内システムに入り込まれ、港湾の積み下ろし業務が止まるという事件も起きている。

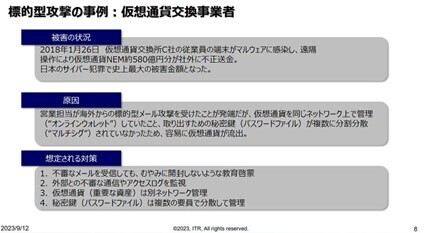

一方、標的型攻撃の事例では、仮想通貨交換事業者の事件がある。この事件では最終的に580億円の仮想通貨が流出する被害があった。

原因は営業担当者が海外からの標的型攻撃メールを開いたことだ。マルウェアに感染した営業担当のアカウントが遠隔操作され、脆弱性を突きながら仮想通貨を管理するネットワークに侵入。さらに、この仮想通貨交換業者は、仮想通貨を管理するネットワークと「ウォレット」のネットワークを同じものにしていたため、容易に仮想通貨を不正送金される被害が発生したという。

藤氏はこれらの例から、「境界防御型と言っても、境界に穴があったり、セキュリティレベルの低いところから入り込まれてやられたりというパターンがある」と境界防御型のデメリットを指摘した。

このような問題点から、昨今、防御の方法はゼロトラストに変わりつつあるという。

ゼロトラストとは

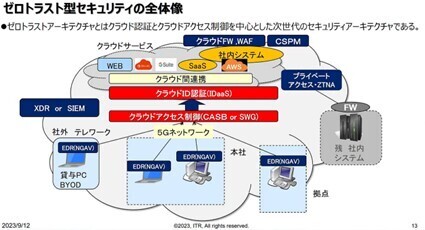

ゼロトラストとはファイアウォールなどの“壁”を信用して安全性を担保するのではなく、全体を信頼性のないゼロトラスト空間とみなし、端末を個別に認証したうえで通信経路を暗号化することで信頼性を確保するものだ。そのアーキテクチャは、米国の標準規格・NISTのSP800-207で規定されている。

「デバイスを相互に認証して相手を信頼できる状態にした上で通信制御を行って本格的な通信を開始するという考え方です。ベースとなる技術はクラウドID認証、いわゆる認証技術とアクセス制御になります。認証後、通信を制御するという点がポイントになってきます」(藤氏)

ただ、ゼロトラストはどこか1つの会社の製品だけで完結させることが非常に難しいのが実態で、ここが導入障壁になっているという。

藤氏は、ゼロトラストの特徴として、以下の3つを挙げた。