Microsoftは8月2日(米国時間)、「Midnight Blizzard conducts targeted social engineering over Microsoft Teams|Microsoft Security Blog」において、Midnight Blizzardと呼ばれる脅威者による、Microsoft Teamsのチャットを悪用したソーシャルエンジニアリング攻撃を確認したとして、注意を呼び掛けた。

Midnight BlizzardはAPT29などの別名でも追跡されるロシアを拠点とする脅威者で、ロシア対外情報庁(SVR: Sluzhba vneshney razvedki Rossiyskoy Federatsii、Служба внешней разведки)に帰属するとされている。主に米国とヨーロッパ各国の政府、外交機関、非政府組織(NGO: Non-Governmental Organization)およびIT関連企業を標的にしていることが知られている。

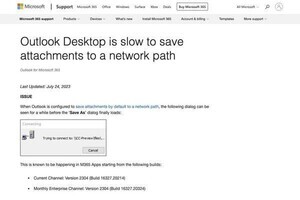

Microsoftによると、今回確認された攻撃は過去に侵害した中小企業のMicrosoft 365テナントを悪用してMicrosoftの正規のドメインであるonmicrosoft.comのサブドメインを作成することから始まっているという。脅威者は作成したサブドメインに関連したユーザーを作成し、このユーザーでMicrosoft Termsを使って標的のテナントへメッセージを送信する。このメッセージは正規のonmicrosoft.comのサブドメインから送信されるため、受信したユーザーはだまされる可能性が高くなる。

標的となるユーザーの条件は、事前に認証情報を窃取されているか、または、パスワードレス認証が設定されていて、多要素認証(MFA: Multi-Factor Authentication)を必要とするかとなる。それは、脅威者がログインを試みると多要素認証で必要となるコードが表示されるためで、脅威者は前述のとおりMicrosoft Termsで連絡を取り、ユーザーにこのコードをMicrosoft Authenticatorに入力させて認証を行いシステムへ侵入する。

Microsoftはこの脅威のリスクを軽減するために、次の緩和策を推奨している。

- フィッシングに耐性のある認証方法を導入する

- 重要なアプリケーションを使用する従業員および外部ユーザにフィッシングに耐性のある認証方法を要求し、条件付きアクセスの認証強度を設定する

- 外部ドメインからのchatおよびmeetへのアクセス制御を行うため、信頼できるMicrosoft 365組織を指定する

- Microsoft 365の監査を継続して利用し、必要に応じて監査記録を調査できるようにする

- 外部コラボレーションの最適なアクセス設定を理解し選択する

- Microsoftが推奨するセキュリティベースラインに準拠した既知のデバイスのみを許可する

- ソーシャルエンジニアリングおよびクレデンシャルフィッシング攻撃についてユーザー教育を行う。これは今回の攻撃のような不特定多数から一方的に送られてくるメッセージに応対して多要素認証コードを入力しないよう教育することも含む

- チャット上での認証要求やアカウント情報の共有などの共有内容に注意するため、部外者からのコミュニケーションにおいて、「部外者」と正しく識別するように教育する

- サインイン履歴を評価し、不審なサインインを認識できるように教育する

- 管理されてないデバイスからの接続に対し、Microsoft Defender for Cloud Appsのアプリの条件付きアクセス制御を行う

これら対策からもわかるように、ソーシャルエンジニアリング攻撃に対して重要な防衛策はユーザー教育とされている。攻撃手順などを例示し、体験させて同様の事態に置かれたときに自信をもって対応できるように訓練することが望まれる。