人をだまし、基本的な対策が抜け落ちているところを狙ってくるという意味で、サイバー攻撃の手口は本質的には変わりません。ですが、その時々のIT環境や対策・ソリューションに応じたトレンドは確かに存在します。そんな攻撃のトレンドや変化をつかむ上で参考になるのが、セキュリティベンダー各社が定期的に公開しているレポートです。

プルーフポイントも毎年、「State of the Phish」と題するレポートを公開しています。このレポートは、全世界のメールトラフィックのうち4分の1をチェックしているプルーフポイントならではの特徴を生かし、さまざまなフィッシングメールやビジネスメール詐欺(BEC)、そしてランサムウェアをはじめとするマルウェアの動向について明らかにするものです。

9回目となる「2023 State of the Phish」は、日本を含む世界15カ国のITセキュリティ担当者・IT担当者1050人と、7カ国の従業員約7500人を対象に行った調査結果に加え、プルーフポイントが提供する標的型攻撃メール訓練の結果に基づくものです。また、プルーフポイントのソリューションを通して寄せられたリアルなフィッシングメールの報告データも反映されています。

いたちごっこ再び、多要素認証をかいくぐる新たなフィッシングプロキシが急増

まずは、概況から振り返ってみましょう。

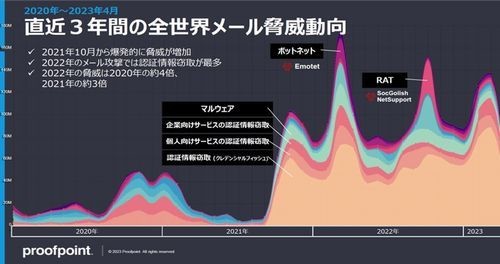

「2023 State of the Phish」では、残念ながら、メール経由の攻撃の総数が爆発的に増加していることが明らかになりました。中でも大きな割合を占めているのが、IDやパスワードといった認証情報を盗み取るためのフィッシングメール、いわゆる「クレデンシャルフィッシング」です。

クレデンシャルフィッシングが増加した要因の一つはクラウド化の進展です。守るべき情報資産がオンプレミスからクラウド上に移動した結果、そこに入るための認証情報を狙うクレデンシャルフィッシングもまた増加しています。

もう一つの要因は、IPAの十大脅威でも指摘されているサイバー攻撃の組織化です。

かつては、サイバー攻撃を仕掛ける本人がマルウェアを作成し、自らばらまいていました。しかし、ここ数年で高度に組織化・分業化が進んでいます。例えば、サブスクリプションモデルによって比較的リーズナブルにランサムウェアを提供する「Ransomware as a Service」(RaaS)や、そのランサムウェアを送り込むための最初の入口としてクレデンシャル情報を販売する「イニシャルアクセスブローカー」といった主体が活発に活動し、レベニューシェアモデルで利益を分け合っています。アンダーグラウンドでは、こういったサイバー犯罪のエコシステムが確立しているのです。

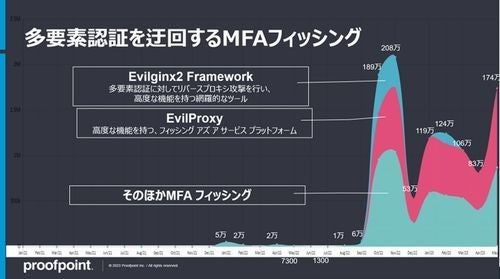

最近目立つのが、フィッシングメールのばらまきをサービスとして請け負う「Phishing as a Service」(PhaaS)の進化です。

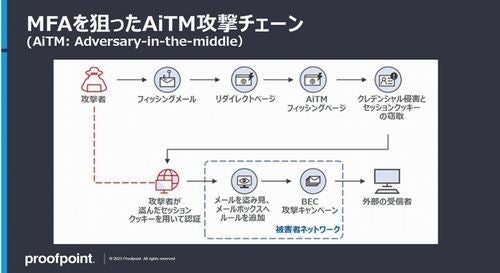

強力なフィッシング対策として推奨されている多要素認証(MFA)ですが、昨今、それを迂回するタイプのフィッシング攻撃、つまり「多要素認証をバイパスする中間者(AiTM)フィッシングプロキシ」が商用化され、サービスとして販売されるようになっています。

古典的なフィッシングメールは、正規のサイトのログイン画面をコピーしてユーザーを誘導し、入力されたIDとパスワード情報を盗み取る手口を取っていました。そこで多要素認証では、パスワード以外に、SMS経由で送られるワンタイムパスワード情報や2要素認証アプリが生成する確認コードを組み合わせることによって、なりすましによる不正ログインを防いできました。

しかし、「Evil Proxy」をはじめとするPhaaSを提供する攻撃グループは、この多要素認証を迂回するサービスの提供を始めています。リバースプロキシの偽サイトを提供し、中間者攻撃によって2要素認証に用いられる情報やセッションCookieまで盗み取ってしまう仕掛けを、わずか月額数百ドル程度で販売しているのです。

やっかいなことに、この攻撃に気付くのは非常に困難です。ユーザーからは普通にログインしているように見えますが、実は攻撃者が裏側で一緒にログインしてしまいます。

多要素認証を迂回する攻撃は、2022年の夏以前は非常に少数でした。しかし、Evil ProxyがAiTMフィッシングプロキシを商用化した2022年9月以降は爆発的に増加し、2023年5月だけでも174万通もの多要素認証を迂回するフィッシングメールが確認されています。今や、クラウドのアカウント侵害のうち30%で多要素認証を無効化する手法が用いられています。

サイバーセキュリティの世界では、攻撃に対して守る側が防御を講じると、それを見越した新たな攻撃手法が生まれる「いたちごっこ」が常でした。多要素認証を巡っても、それが現実のものになってしまったといえるでしょう。もちろん、多要素認証は採用した方がよいに越したことはありませんが、それを回避する攻撃が出てきてしまっているのが実情です。

フィッシングに関しては他にも、偽のサポートセンターに電話をかけさせて金銭をだまし取る「Telephone-Oriented Attack Delivery」、国内ではいわゆる「サポート詐欺」と言われる手口の増加が顕著なほか、BECの被害も後を絶たないことが明らかになりました。

注意が必要なのは、DeepLやChatGPTといったテクノロジーを、攻撃者もまた活用し始めていることです。その結果、以前のぎこちない日本語に変わり、ごくごく自然な日本語で書かれたフィッシングメールや詐欺メールが増えています。

なおフィッシングメールの内容を見ると、マイクロソフトの名前をかたって送られたものが圧倒的多数を占めました。そして、残念ながらフィッシング攻撃によって被害を受けた企業は、グローバルで84%、日本でも64%に上っています。それも、クレデンシャルやデータが窃取されるだけでなく、詐欺などの形で直接的な金銭的被害を被った企業もグローバルでは30%あり、今後の動きに注視が必要でしょう。