Bleeping Computerは5月27日(米国時間)、「Hot Pixels attack checks CPU temp, power changes to steal data」において、「Hot Pixels」という新しい攻撃が開発されたと伝えた。ジョージア工科大学、ミシガン大学、ルール大学ボーフムの研究チームが、論文「[2305.12784] Hot Pixels: Frequency, Power, and Temperature Attacks on GPUs and ARM SoCs」において、攻撃手法の流れについて説明している。

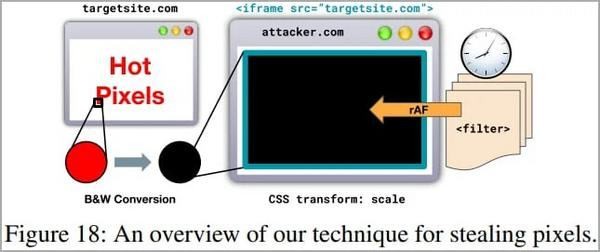

開発された攻撃は最新のシステムオンチップ(SoC: System on a Chip)やグラフィックプロセッシングユニット(GPU: Graphics Processing Unit)の計算を悪用し、最新のサイドチャネル対策を有効にしていても、ChromeやSafariなどのWebブラウザでアクセスしたWebページから情報を窃取できるものとされている。

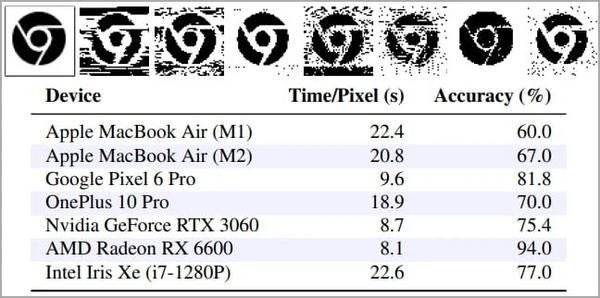

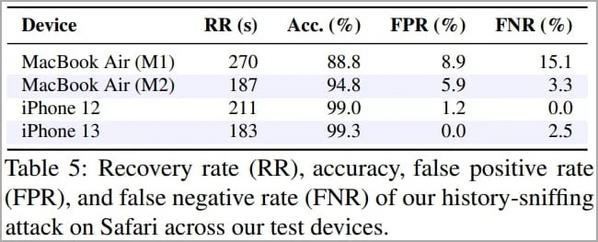

研究チームは、最新のプロセッサが消費電力要件や放熱の制限と高速な実行速度のバランスを取るのに苦労していることに着目し、特定の命令や操作を指し示す明確な動作パターンが発生することを突き止めている。これらのパターンは、ソフトウェアからアクセス可能な内部センサー測定によって容易に検出できるとされ、デバイスの種類によっては94%という高い精度でターゲットデバイスで何が表示されているかを識別できる可能性があるとされている。

この研究結果はすでにApple、Nvidia、AMD、Qualcomm、Intel、Googleに提供されており、これらのベンダーは問題を認識し、対策に取り組んでいると報告されている。ベンダー側は解決策としてHTML規格上でのSVGフィルタの使用を制限するなどの対策を検討しているという。OSレベルでセンサーへのアクセスを制限し、不正なユーザーに熱や電力、周波数の測定値を渡さないようにする提案も上がっているとされ、詳細は論文に詳しく記載されているという。