JPCERTコーディネーションセンター(JPCERT/CC: Japan Computer Emergency Response Team Coordination Center)はこのほど、「攻撃キャンペーンDangerousPasswordに関連する攻撃動向 - JPCERT/CC Eyes|JPCERTコーディネーションセンター公式ブログ」において、長年にわたり行われている暗号資産交換事業者を標的とした攻撃キャンペーンの動向について伝えた。最近確認された同キャンペーンの攻撃手法が紹介されている。

このキャンペーンは、DangerousPassword(CryptoMimicまたはSnatchCryptoとも呼ばれる)という名称で知られている持続的標的型攻撃(APT: Advanced Persistent Threat)グループによる攻撃と考えられている。2019年6月から始まったと見られており、攻撃者がターゲットにショートカットファイルを含んだメールを送信し、マルウェア感染を狙う攻撃手法をとることで知られている。

今回、新たな攻撃手法が同キャンペーンで使われていることがわかった。確認されている攻撃パターンは次のとおり。

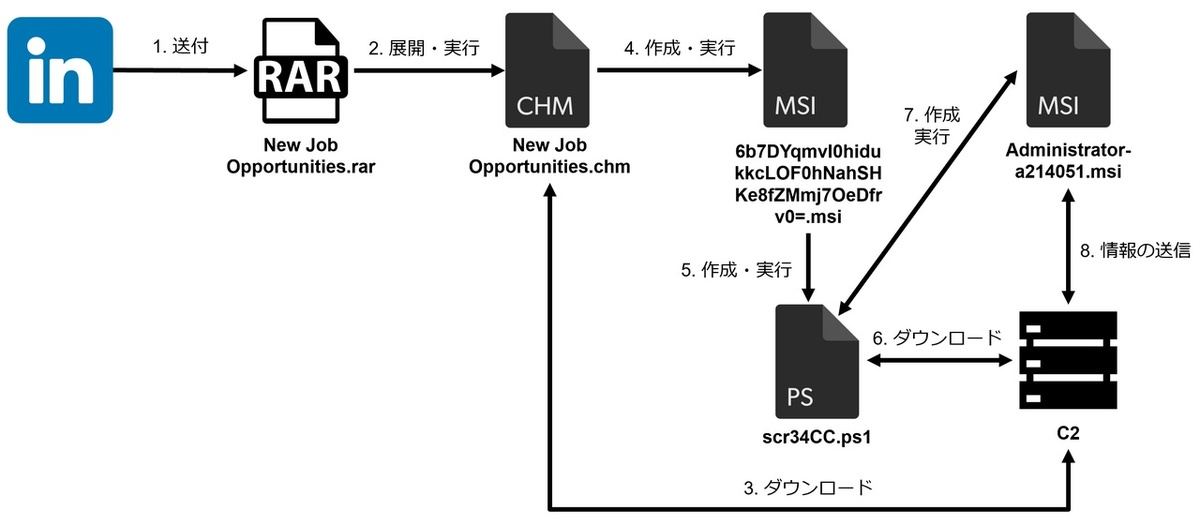

- LinkdIn経由でターゲットと接触し、不正なCHMファイルを送りつけてくる

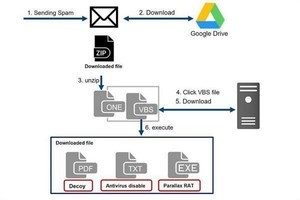

- マルウェアが埋め込まれたOneNoteファイルを悪用する

- マルウェアが含まれた仮想ハードディスク(Virtual Hard Disk)ファイルを悪用する

- WindowsだけでなくmacOSも狙う

JPCERT/CCは国内の暗号資産交換事業者に対し、DangerousPasswordが引き続き攻撃を行っているとして警告している。LinkedInからターゲットに対してコンタクトしてくることもあるため、ソーシャルネットワーキングサービス(SNS: Social networking service)の使用時には注意が必要としている。また、macOSもターゲットになる可能性があるため、macOSユーザに対しても注意が呼びかけられている。