OTORIOはこのほど、産業用の無線IoTデバイスの脆弱性の問題について調べた調査結果を「Wireless IIoT Security: The Elephant in OT Environments」において公開した。研究チームは、主要ベンダー4社の製品から計38件の脆弱性を発見し、この問題が広い範囲に影響を与える可能性があることを確認したという。産業用無線IoTデバイスは企業のOT(Operational Technology)ネットワークに直接接続されていることが多く、これらの脆弱性が重要なインフラを危険にさらす危険性があるとして警告している。

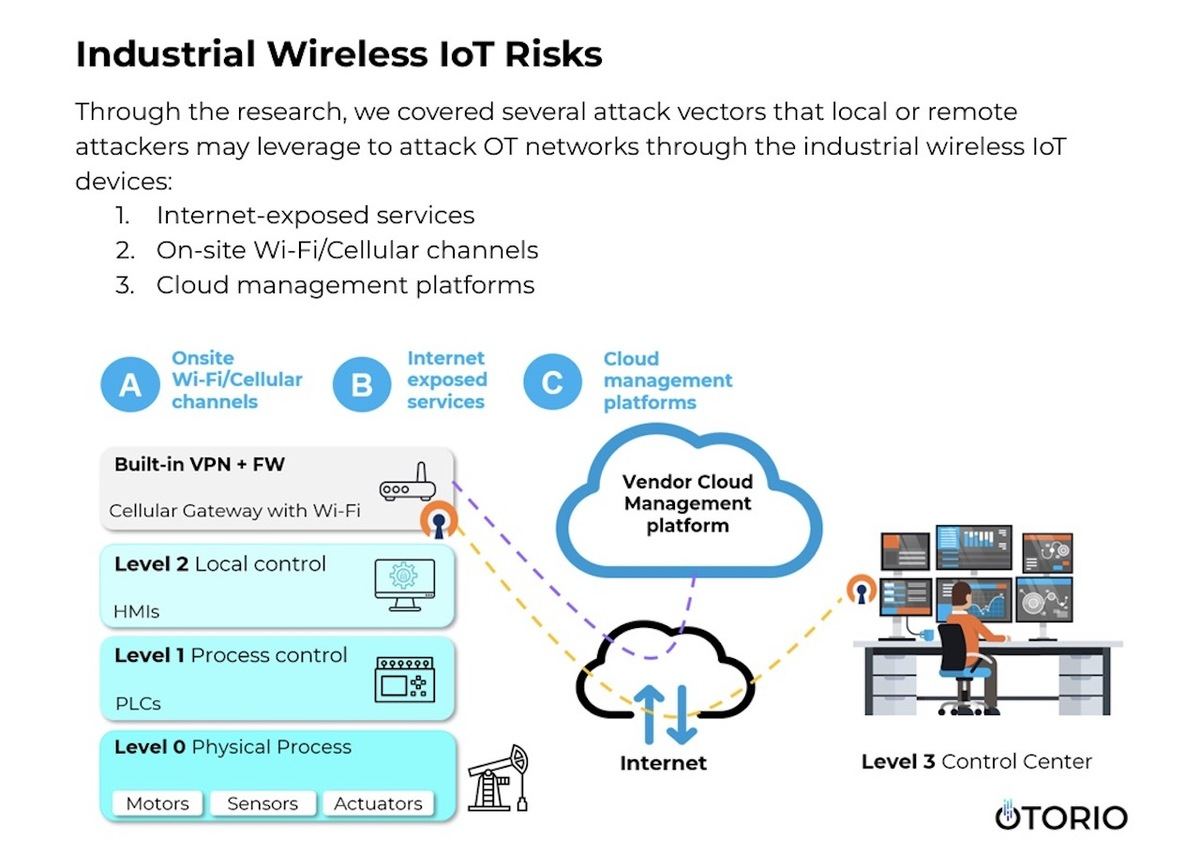

OTネットワークのセキュリティアーキテクチャを表すモデルとしては「Purdueモデル」がよく用いられる。Purdueモデルでは、システムの運用技術(OT)と情報技術(IT)をレベル0からレベル5までの6つのレベルに分けて考えるモデルである。このうちレベル0から3は物理的な装置の制御を含む製造ゾーンとされ、極めて厳格なセキュリティ保護が要求される。レベル4と5は、データベースサーバやアプリケーションサーバ、公衆ネットワークへの接続などを含むエンタープライズゾーンであり、製造ゾーンとはDMZを介して分離されている必要がある。

OTORIOの研究では、ローカルまたはリモートの攻撃者が産業用無線IoTデバイスを通じてOTネットワークを攻撃する次の3つの攻撃ベクトルが示されている。

- インターネットに公開されたサービス

- オンサイトのWi-Fi/セルラーチャネル

- クラウド管理プラットフォーム

そして、多くのシナリオでこれらのデバイスがOTネットワークの唯一の防御層を構成していることが明らかになったという。このことは、攻撃社が産業用無線IoTデバイスの侵害に成功した場合に、製造ゾーン内のレベル0からレベル2のデバイスに直接アクセスして制御できる可能性があることを意味している。

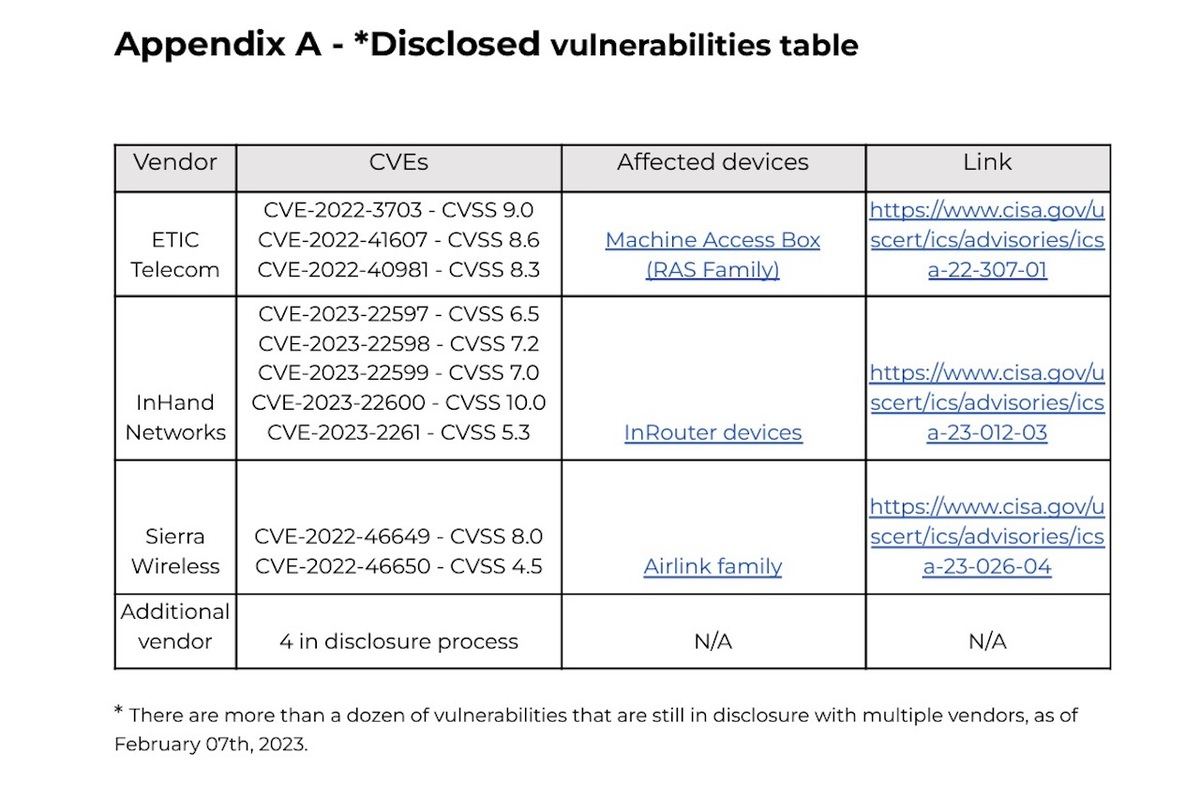

OTPOIOの調査によって発見された38件の脆弱性の一部は、すでにその情報が公開され、ベンダーによる対応が進められている。

ETIC TelecomのMachine Access Boxの脆弱性は、攻撃者がリモートから任意のプログラムを実行され、内部のデバイスの制御を完全に奪い取ることも可能になるというもの。InHand NetworksのInRouterの脆弱性は、悪用されるとコマンドインジェクションや任意コードの実行によって情報漏えいにつながるリスクがある。Sierra WirelessのAirLink Routerに発見された脆弱性は、攻撃者によって機密情報の盗み出しやリモートコード実行が可能になるものだという。

OTORIOの研究チームは、産業用無線IoTデバイスやそのクラウドベースの管理プラットフォームは、攻撃に必要な複雑性が低い一方で潜在的な影響が大きいため、攻撃者にとって魅力的な標的になっていると指摘する。そのような攻撃者からのリスクを軽減するには、OTおよび産業用無線IoTに対する包括的なセキュリティ戦略が必要となる。

OTORIOでは、最低限のリスク軽減策として、WEPやWAPといった安全でない暗号化を無効にすることや、管理サービスの運用をLANインタフェースのみに限定するか、IPホワイトリストで制限すること、未使用のクラウド管理サービスを無効にすることなどを推奨している。