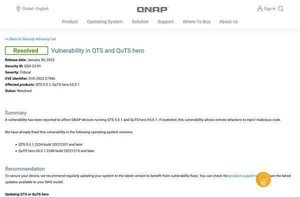

Aqua Securityはこのほど、「HeadCrab: A Novel State-of-the-Art Redis Malware in a Global Campaign」において、世界中のRedisサーバに侵入して常駐している新たな深刻な脅威を発見したと伝えた。このほど、攻撃者により「HeadCrab」と呼ばれている新たなボットネット型マルウェアが使われ、大量のRedisサーバが侵害されていることが明らかとなった。

近年、Redisサーバの設定ミスや脆弱性が攻撃者のターゲットとなるケースが増加しており、Redisサーバの普及に伴い攻撃を受ける頻度も増えている。Aqua Securityの調査により、1200台以上のRedisサーバがHeadCrabに侵害されていることがわかった。現時点で中国、マレーシア、インド、ドイツ、英国、米国などで感染が確認されているという。

この攻撃はインターネットに公開されているRedisサーバが主な標的とされている。「SLAVEOF」コマンドが使われ侵害された後、攻撃者がコントロールする別のRedisサーバのスレーブサーバとして設定されることがわかった。不正なマスターサーバから新たに侵害されたサーバへ同期が開始され、HeadCrabなどを含むマルウェアがダウンロードされるという。

HeadCrabの最終目的が暗号資産マイニングを不正に行うためにシステムリソースを乗っ取ることであることが明らかにされている。加えて、シェルコマンドの実行、ファイルレスカーネルモジュールのロード、リモートサーバへのデータ流出など数多くの機能を備えていることも確認されている。

Aqua Securityはこの脅威に対し、Redisサーバを直接インターネットに公開しないこと、SLAVEOF機能を無効化すること、信頼できるホストからの接続のみを受け入れるよう設定することなどを緩和策として実施するよう呼びかけている。