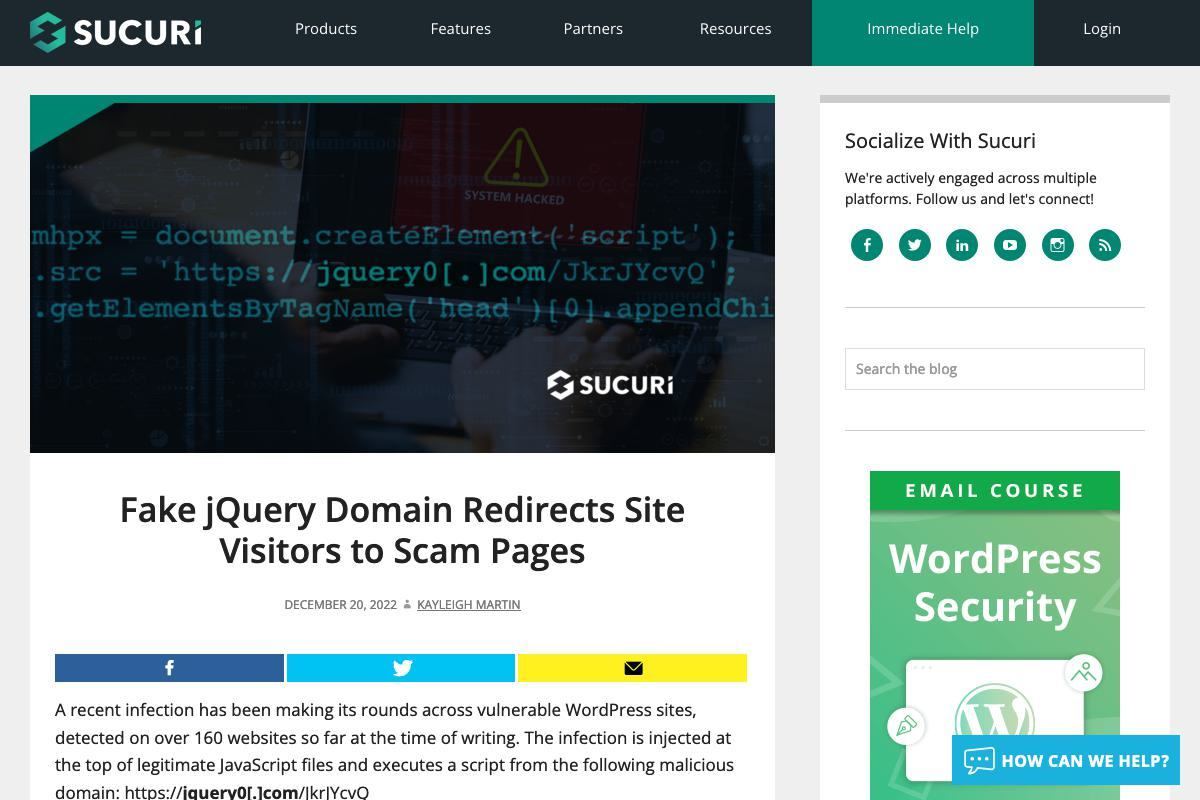

Sucuriはこのほど、「Fake jQuery Domain Redirects Site Visitors to Scam Pages」において、偽のjQueryドメインがWebサイト訪問者をフィッシングWebサイトにリダイレクトさせていると伝えた。160以上のWordPressサイトでJavaScriptインジェクションが検出されている。

脆弱性のあるWordPressサイトが侵害され、正規のJavaScriptファイルの先頭に悪意のあるJavaScriptスクリプトが注入されるというJavaScriptインジェクションが発見されている。そのスクリプトにはフィッシングWebサイトにリダイレクトするよう実装されていることが明らかとなった。

フィッシングWebサイトのドメインは正規のように見せるため、人気のあるJavaScriptライブラリ「jQuery」に似せたドメインを使っていることが確認されている。実際に使われたドメインは「https://jquery0[.]com/JkrJYcvQ」だったという。

悪意のあるスクリプトがさまざまなWordPressファイルに挿入されていることも判明している。注入が確認された主なWordPressファイルは次のとおり。

- wp-includes/js/jquery/ui/effect-transfer.min.js

- wp-content/plugins/LayerSlider/static/layerslider/js/greensock.js

- wp-includes/js/jquery/jquery.min.js

- wp-content/plugins/woocommerce/assets/js/jquery-blockui/jquery.blockUI.min.js

- wp-content/plugins/revslider/public/assets/js/jquery.themepunch.tools.min.js

- wp-content/themes/exhibz/core/parallax/assets/js/jarallax.js

- wp-includes/js/dist/vendor/wp-polyfill.min.js

- wp-content/plugins/revslider/public/assets/js/jquery.themepunch.tools.min.js

- wp-content/plugins/popup-builder/public/js/PopupConfig.js

- wp-content/plugins/gravityforms/js/gravityforms.min.js

- wp-content/plugins/buddypress/bp-core/js/jquery-query.min.js

- wp-content/plugins/showit/public/js/showit.js

正規のWordPress Webサイトに不正アクセスされてしまった場合、攻撃者によって悪意のあるスクリプトが埋め込まれてしまうことがある。そうならないためにソフトウェアを常に最新の状態に保つことやスキャンによる定期チェック、パスワードの厳重な管理、ログ監視などのWebサイトを保護するための緩和策を実施することが推奨されている。

jQueryは利用されることが多いJavaScriptライブラリの一つ。多くの開発者がこのライブラリを使用しており、この名前を使用することで検出を回避する狙いがあったものとみられる。