Clarotyはこのほど、「{JS-ON: Security-OFF}: Abusing JSON-Based SQL to Bypass WAF|Claroty」において、複数のセキュリティベンダーのWebアプリケーションファイアウォール(WAF: Web Application Firewalls)をバイパスするテクニックを発見したと伝えた。SQLインジェクション攻撃を適切に検知するWebアプリケーションファイアウォールを効果的に回避するテクニックが紹介されている。

WAFは、WebベースのアプリケーションやAPIを悪意のある外部HTTPSトラフィックから保護するために設計されているセキュリティ対策ツール。特にクロスサイトスクリプティングやSQLインジェクション攻撃に対して高い検知能力があるとされている。

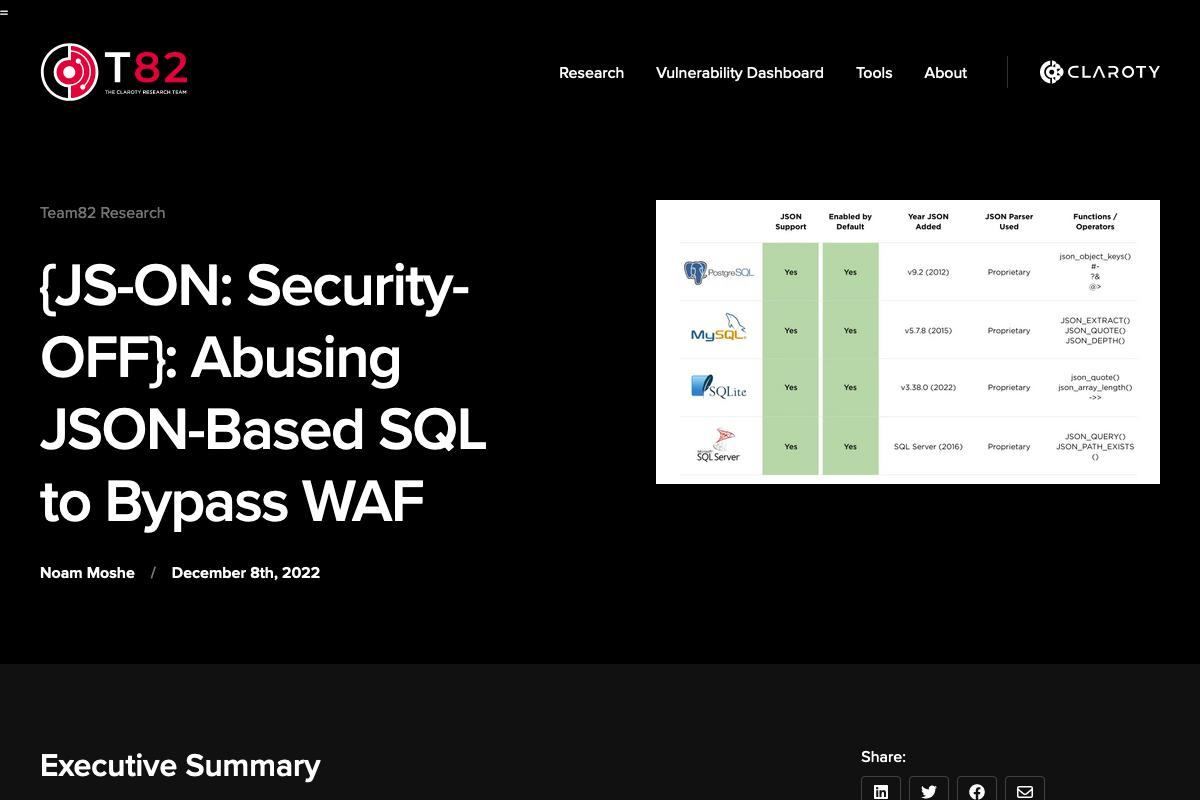

産業・IoT向けのセキュリティベンダーとして知られているClarotyのセキュリティ研究チーム「Team82」の調査により、大手セキュリティベンダーが販売する複数のWAFをバイパスできることが明らかとなった。今回、主要ベンダーのWAFがSQLインジェクションの検査プロセスでJSON構文をサポートしていないことが発見され、SQL文の前にJSON構文を追加することでWebアプリケーションファイアウォールを回避できることがわかった。

この攻撃手法により、パロアルトネットワークス、F5 ネットワークス、Amazon Web Services、Cloudflare、Impervaの5社が提供しているWAFで検知を回避できたことが確認されている。

「Team82」は調査対象となった5社に対して結果を開示し、いずれのベンダーも自社製品に対してJSON構文サポートを追加したことを伝えている。また、他のセキュリティベンダーのWAF製品も影響を受ける可能性があるとし、これらの製品に対してJSONのサポートに関する調査を実施していくと発表されている。