Google ChromeやMicrosoft EdgeなどのChromiumベースのWebブラウザは、Webアプリをデスクトップアプリのように利用できるようにする「アプリケーションモード」と呼ばれるモードをサポートしている。セキュリティ研究者のmr.d0x氏は、自身のブログ「Phishing With Chromium's Application Mode」において、このChromiumのアプリケーションモードがステルスフィッシング攻撃に悪用できることが判明したとして、その手法の解説を行った。

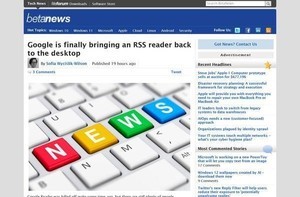

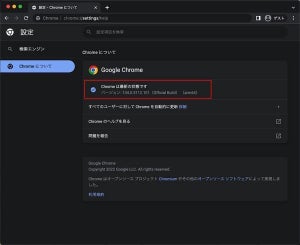

Webサイトをアプリケーションモードで開くと、そのサイトは現在使用しているWebブラウザとは別のブラウザウィンドウで起動する。Webブラウザの外観はネイティブのデスクトップアプリケーションと同じものになり、アドレスバーは隠されて、WindowsのタスクバーなどにはWebブラウザのアイコンではなくサイトのファビコンが表示されるようになる。

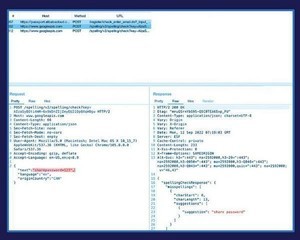

mr.d0x氏によると、悪意のある攻撃者はこのモードを利用して本物のアドレスバーを隠し、代わりにHTML/CSSを使用して偽のアドレスバーをWebサイトの上部に表示させることで、ユーザがアクセスしている偽のWebサイトをあたかも本物であるかのようにだますことができるという。

その方法はシンプルで、アプリケーションモードを起動するための「--appオプション」には悪意のある偽のサイトのURLを指定しておき、偽のアドレスバーには本物のURLを表示しておく。本物のアドレスバーは隠されているため、ユーザは偽のサイトにアクセスしていることに気づかず、ログイン情報やクレジットカード番号などの機密情報を入力してしまう可能性がある。

さらに、攻撃者によって用意された偽のWebサイトは、ユーザが機密情報を入力した後で、JavaScriptでウィンドウを閉じたりサイズを変更したりすることによって視覚的な隠蔽を行い、バックグラウンドで追加のアクションを実行できる可能性もあるという。

この攻撃を実施するには、攻撃者は事前に標的のPCにChromiumをアプリケーションモードで実行するためのショートカット等を仕込んでおく必要がある。この手法は単純でありながら、Windows以外にもmacOSやLinuxでも同じように機能するためクロスプラットフォームの脅威になり得るため、警戒する必要があるだろう。