Redactedは9月1日(米国時間)、公式ブログ「[redacted]」において、新種のランサムェア「BianLian」に関する調査結果を公表した。BianLianは2021年12月頃に関連するインフラが初めてオンラインで発見されたランサムウェアで、それ以来活発に開発が行われ、同8月の時点でC2(コマンド&コントロール)インフラが約3倍になったことが確認されているという。「ProxyShell」と呼ばれるWindows Exchange Serverの脆弱性を悪用して初期アクセスを取得することが確認されており、侵害に成功するとリモートから追加のペイロードをダウンロードする。

ProxyShellは、2021年初旬に報告されたMicrosoft Exhange Serverの脆弱性である。関連するCVEの追跡番号はCVE-2021-34473、CVE-2021-34523、CVE-2021-31207で、この3つの脆弱性を組み合わせることによって、攻撃者は認証を回避して特権ユーザーとして任意のコードを実行することができる。2021年4月および5月に修正プログラムがリリースされているが、依然として脆弱な状態のままで運用されているホストが多数確認されており、サイバー攻撃の標的として報告されたケースも少なくない。

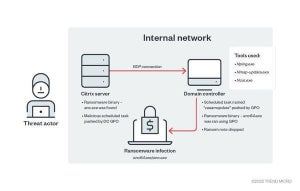

Redactedのレポートによれば、BianLianはProxyShellを悪用して被害者のネットワークへの初期アクセスを取得し、その後に、Webshellやngrokといったリモートコントロールのためのペイロードを追加でダウンロードするという。侵害に成功したBianLianは、ネットワーク内を横方向に展開してネットワーク全体に拡散した上で、盗むべき最も価値のあるデータや、暗号化の対象とする最も重要なホストの特定を試みる。アクセスしたいホストを特定できたら、ユーザー権限を変更し、 ファイアウォールポリシーを構成するなどしてリモートデスクトップとしてのアクセス手段を確立する。レジストリ調整などのさまざまな潜伏手段を講じることも判明している。

最近になって、Go言語で記述されたランサムウェアが続けて登場している。最近も「Agenda」と呼ばれる新しいランサムウェアに関するレポートが公開されたばかりである。

ランサムウェアの開発にGo言語が好まれる理由は、Go言語には必要なライブラリを静的にコンパイルする機能があるため、セキュリティ分析を困難にしやすいからだという。また、単一のコードベースから複数のプラットフォーム用にコンパイルできるのが強みだという指摘もある。

Redactedのレポートには、BianLianで使用されている具体的な攻撃手法や、侵害の痕跡(IoC)などの詳細な情報がまとめられている。