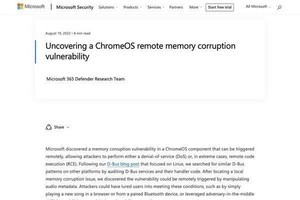

Microsoftは8月24日(米国時間)、「Looking for the ‘Sliver’ lining: Hunting for emerging command-and-control frameworks - Microsoft Security Blog」において、サイバー犯罪者に「Sliver」と呼ばれるコマンド&コントロール(C2: Command and Control)フレームワークが使われ始めていると伝えた。国家レベルの脅威アクター、ランサムウェアや恐喝を直接支援するサイバー犯罪者グループ、その他の脅威者などが検知を逃れるため、侵入キャンペーンにSliverを使っているようだ。

-

Looking for the ‘Sliver’ lining: Hunting for emerging command-and-control frameworks - Microsoft Security Blog

国家レベルの脅威アクターなどがSliverをCobalt Strikeと併用したり、Cobalt Strikeの代わりとして使用したりしていることがわかった。Sliverの参入障壁が低いことから、あまり知られていないツールセットを探している脅威アクターにとって魅力的な代替手段となっているとのことだ。

2019年後半に初めて公開され、セキュリティ専門家によって宣伝されたSliverは、GitHubから手に入れることができるオープンソースのフレームワーク。ユーザーが開発した拡張機能、ペイロード生成のサポートなど多くのC2フレームワークに共通する機能が提供されている。

Microsoftは最近、サイバー犯罪者が初期アクセスローダである「Bumblebee」を利用し、Sliverやさまざまなマルウェアを配信していることを観察したと報告している(参考「偵察やクレデンシャルを窃取する新たな脅威「Bumblebee」とは? | TECH+(テックプラス)」)。

また、Sliverのソースコードと機能を分析した結果、他のマルウェアのフレームワークに対しても適用できると説明。Sliverや他のC2フレームワークの利用が、自動化されたセキュリティ検出を回避しようと絶えず試みていることを示す一つの例であるとし、組織は一般的なベストプラクティスに従い、攻撃からネットワークを保護するための対策を実施するよう望まれている。