コスタリカは、数カ月前から、前例のないランサムウェアの攻撃を受けており、生活のあらゆる面に影響が生じています。重要なサービスが停止し、教師に給料が渡せない、医師がCOVID-19の感染拡大を追跡できない、国際貿易は停止してしまう、といった大規模な被害が続いています。

この混乱は、決して他人事ではありません。むしろ、最近世界中で増加しているランサムウェア攻撃の集大成とも言えるでしょう。国内でも、今年5月に経済安全保障推進法成立が成立し、8月1日に内閣府に「経済安全保障推進室」が新設されました。その中で、調査研究の対象となる分野にサイバーセキュリティが含まれています。

サイバー脅威が高まる中、政府や民間企業はこれらの攻撃から何を学び、サイバー犯罪者の標的となることを避けるにはどうすればよいのでしょうか。

「脆弱性の窓」に注意

ハッカーが1人、コンピュータの前に座り、攻撃相手を無作為に決めている―― ランサムウェア攻撃をこのように想像している人も多いのではないでしょうか。しかし、実際のハッカーは、数週間から数カ月かけてシステムにアクセスを試み、種をまき、非常に綿密な計画のもと攻撃を仕掛けています。

このように練られた計画の中には、社会や世間的に不安定な時期を狙ったランサムウェア攻撃もよくある手口と言えます。最近では、ウクライナ侵攻や新型コロナウイルスの感染拡大などに乗じた攻撃事例も多く見受けられています。

また、サイバー犯罪者が悪用する社会的な混乱は、戦争やパンデミックのような世界的な危機以外にも、例年、祝日や、Amazonなど大きなショッピングサイトのセール期間、お盆休みや夏休みといった長期休暇を狙ったランサムウェア攻撃が発生しています。攻撃者の目的は、人々の注意が他に向いているタイミングで、ターゲットを動揺させることです。

私たちはこれを「脆弱性の窓(Vulnerability Window)」と呼んでいます。政府機関であれ企業であれ、組織を効果的に守るには、リスクを積極的に監視し、それに応じたリソースを投入する必要があるのです。

サイバーハイジーンを管理する

ランサムウェアの攻撃は、大規模なセキュリティ侵害や組織の管理不足の結果だと思われるかもしれませんが、多くの場合、この種の出来事は単にサイバーハイジーン(衛生)を怠った結果とも言えます。一般生活における衛生管理では健康を維持するために、予防策をとります。正しい知識で管理ができている人は、病気になりにくいとされています。

組織の場合、サイバーハイジーンの管理が不十分だと、セキュリティのアーキテクチャに隙間が生じ、攻撃者がそれに付け込む可能性があります。そのため、サイバーハイジーンを実践することは非常に重要です。

具体的には、強力なパスワードの使用、多要素認証、ソフトウェアの定期的なアップデート、バックアップの確保などの簡単なステップで、セキュリティ基盤を維持することができます。

外部だけではなく、内部脅威への対応も忘れずに

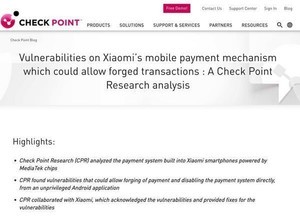

最近、Lapsus$(ラプサス)やConti(コンティ)のような攻撃グループが、政府や企業の内部から積極的に個人を勧誘し、リモートアクセス認証の情報を販売させようとする試みが増えています。インターネット上では、このようなアクセスを求め、高額な報酬を提示する、あからさまな広告が見受けられます。

内部脅威の動機は報酬だけでなく、時には悪意を持っている場合もあります。おそらく、自分が働いている組織の政治や政策に賛成できない人が便乗してしまうのでしょう。あるいは、彼らが去った後に攻撃者が侵入できるように、アクセス権を持ち去ったり、裏口を開けておいたりすることもあります。

その動機が何であれ、このような内部脅威から組織を守るためには、モニタリングが極めて重要です。幸いなことに、現在セキュリティプログラムに設定されている行動分析学的ヒューリスティックでは、特に異常な活動を発見するように設計されています。また、サイバーハイジーンと併用することで、どこからの攻撃であろうとも、組織はその攻撃から身を守ることができます。

政府レベルでランサムウェアの増加にどのように対処するべきか 昨今のサイバーテロ事件を見ていると、これは遠い国の出来事だと思いがちです。しかし、攻撃はどこでも起こりうるというのが明白な事実です。実際、チェック・ポイントの最新レポートによると、アジア地域は中南米よりも企業・組織ごとの週次の攻撃数が上回っており、多くの危険にさらされていることが伺えます。

問題は、民間企業や公的機関にかかわらず、ランサムウェアの台頭から組織を確実に保護するための対策が十分でないことです。実際、各国政府はデータ・プライバシーなどの分野で厳しい措置を講じていますが、ランサムウェアについてはそうではありません。

そのため、組織を適切に保護するための強力なコンプライアンスや義務付けが行われるべきなのにも関わらず、実際は企業が従うことを選択できるベストプラクティクスやガイドラインの制定に留まっています。さらにセキュリティ担当を任されるには、特別な資格や検定が必要なわけではありません。これは例えるなら、一定の資格や能力がないのに、車の免許を取得してしまっているようなものです。このような状態から、サイバー攻撃は、まだまだ政府レベルで現実的な脅威として真剣に見なしていない領域であると感じます。

自己満足に陥らない

サイバーセキュリティは、表面的な確認作業であってはなりません。組織が適切に保護されていることを保証するために、政府は基準を設定し、コンプライアンスを実施するために行動する必要があるのです。

適切なランサムウェア防御の枠組みを導入しないと、最悪の場合、営業停止といった、業務に直結するような事態に陥ることを認識しなければなりません。もっと積極的に、定期的に、演習・脅威の評価・テストを行い、システムが攻撃に耐えられることを確認する必要があります。なぜなら、コスタリカの窮状から得られる最大の教訓は、ランサムウェア攻撃は誰にでも起こりうるものであり、物理的な大きな混乱を引き起こすものだということだからです。