Cybereasonは7月7日(米国時間)、「THREAT ANALYSIS REPORT: LockBit 2.0 - All Paths Lead to Ransom」において、ランサムウェア「LockBit2.0」による脅威に関する分析レポートを紹介した。LockBitによるランサムウェア攻撃には、身代金を奪うためにさまざまなツールやテクニックが使われているという。

LockBitは、ランサムウェア・アズ・ア・サービス(RaaS Ransomware-as-a-Service)モデルで展開されるマルウェアの1つ。2019年9月にセキュリティ専門家に初めて観測され、主に企業や政府機関をターゲットとしたサイバー攻撃に悪用されている。2022年1月〜3月には猛威を振るったランサムウェアの1つとして報告されている(参考「3月に最も活発だったランサムウェアは「LockBit」、3カ月連続で首位 | TECH+」)。

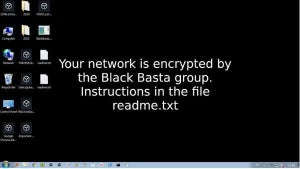

CybereasonではLockBit 2.0について、2つのケーススタディをベースに分析が行っている。1つ目のケーススタディでは公開されているRDPポートが悪用され、侵入されたことがわかった。他にも、フィッシングメールを利用してペイロードをダウンロードさせたり、パッチが適用されていないサーバの脆弱性を突いたリモートアクセスにより侵入したりといったことも確認されている。

2つ目のケーススタディでは、SysInternalsのPsExecツールを悪用され、侵入されている。サイバー犯罪者はPsExecツールを介して別のサーバに移動し、感染を拡大させたという。

LockBitは進化を続けており、つい先日暗号資産「Zcash」による支払いに対応し、さらにランサムウェアとして初めてバグ報奨金プログラムを導入した「LockBit 3.0」がリリースされている(参考「マルウェアを「バグ報奨金プログラム」で強化する手口が登場 | TECH+」)

たった1台のパソコンがランサムウェアに感染したただけ、組織が莫大な損害を被る可能性がある。組織はLockBitのような進化を続けるランサムウェアに対応するよう常に対策を講じ、被害を最小限に留める努力を行い続けることが望まれている。