2021年10月31日午前0時30分頃、徳島県西部のつるぎ町立半田病院に異変が起こった。院内のプリンターが一斉に脅迫文を印刷しはじめ、電子カルテを含むすべてのシステムが利用不可能となった。プリンターは、用紙がなくなるまで脅迫文の印刷を続けたという。ランサムウェア「LockBit2.0」によるものとみられる。

近年、病院のランサムウェア被害が相次いでいるが、公表されないケースも多い。「他の病院の参考になれば」と今回の事例について積極的に情報公開した対応方針が高く評価され、半田病院は「第7回 情報セキュリティ事故対応アワード」で特別賞を受賞した。

本記事では、同院の病院事業管理者 須藤泰史氏に、事故発生当時の様子や対応の流れ、現在の状況について聞いた。

-

つるぎ町立半田病院の病院事業管理者 須藤 泰史氏(取材はオンラインで実施)

同日中に災害対策本部を立ち上げ、記者会見を実施

半田病院は、約3万5千人が暮らす徳島県旧美馬郡地域で唯一の公立病院だ。徳島県西部の医療圏で唯一の分娩施設を備えるなど、地域の医療を支える重要な拠点となっている。ランサムウェアによるサイバー攻撃の魔の手は、こうした組織にも容赦なく忍び寄る。

プリンターの異常を発見した看護師が当直医師に確認したところ、電子カルテに不具合が発生していることがわかった。同日午前3時にはシステム担当者が駆けつけ、対応をスタート。このとき、すべてのシステムがランサムウェアによって利用不能になっていることが判明した。午前8時過ぎには病院上層部、県内の電子カルテ共有ネットワーク、県警のサイバー犯罪対応部署への連絡を開始。午前10時に災害対策本部を立ち上げ、第1回目の対策会議を実施した。

また、その結果を踏まえて、午後4時には徳島県内の報道機関に対し記者会見を行った。「今、我々はまともな診療ができない状態にある。それを隠すことはできない」——須藤氏は、当時の心境をこう振り返る。地域にとって重要な医療機関であるにも関わらず、電子カルテが一切利用できないということは、医療体制に甚大な影響を及ぼすとの判断だった。

災害対策用のBCPで対応を進める

今回の事例において特筆すべき点は、半田病院が災害拠点病院(院内にDMAT[Disaster Medical Assistance Team:災害派遣医療チーム]を配置している病院)であったことだ。サイバー攻撃被害を災害とみなし、災害時対応のフローを応用して職員一丸となり患者第一の対応をとることができた。

災害対策本部は、当初収容規模30名程度の小会議室に設置。幹部職員およびDMATを中心にメンバーを構成し、災害対策用に作成していたBCP(Business Continuity Plan:事業継続計画)に基づいて対応を進めていった。収容80名程度の大会議室へ移行してからは部屋を4分割し、1/4はランサムウェアに感染したPC端末を集積するスペース、1/4はミーティングエリア、1/4は食事をとることができるオアシス(休憩スペース)に充てた。

壁一面にはライティングシートにクロノロジーが書き綴られ掲載されていった。クロノロジーは災害現場などで利用される情報共有手法で、情報源とその受取先を時系列でまとめるものだ。クロノロジーとあわせて、指揮系統図やToDoリスト、対応の基本方針などもホワイトボードで共有された。

当初は患者の過去の診療記録もこれからの診察・検査の予約状況も確認することができなかったため、「今いる入院患者を守る」「外来患者は基本的に予約再診のみ」「電子カルテの復旧に努める」「皆で助け合って乗り切ろう」の4つを基本方針として設定。まずは、新規患者の受付を停止し、最低限の病院機能維持と復旧を目指した。

最大の困難は、電子カルテが完全に閲覧できなくなってしまったことだ。須藤氏は「過去の診察・検査結果や薬剤の服用状況、体温や食事など患者さんに関するデータが把握できなくなり、診察・診療が困難になった」とその影響について説明する。予約表や看護師による申し送り事項をまとめたレポートなど、紙ベースで院内に保存していた情報だけでなく、お薬手帳や母子手帳、患者自身が保持していた検査結果記録などあらゆるデータを駆使し、紙カルテによる運用を続けた。

一部混乱は生じたものの、こうした一連の対応を大きなトラブルなく進めていけたのは、半田病院が災害拠点病院であり、DMATを有し、普段から訓練や実践を行っていたことが大きい。自身も徳島DMAT隊員であるという須藤氏は、「当院では、南海トラフ地震を想定して、普段から訓練を積んでいた。また、近隣の山での登山客の集団滑落事故対応等の実務経験もある。組織としても職員としても、慣れていたところがある」と話す。

身代金の支払いは拒否、電子カルテシステムの再構築を目指す

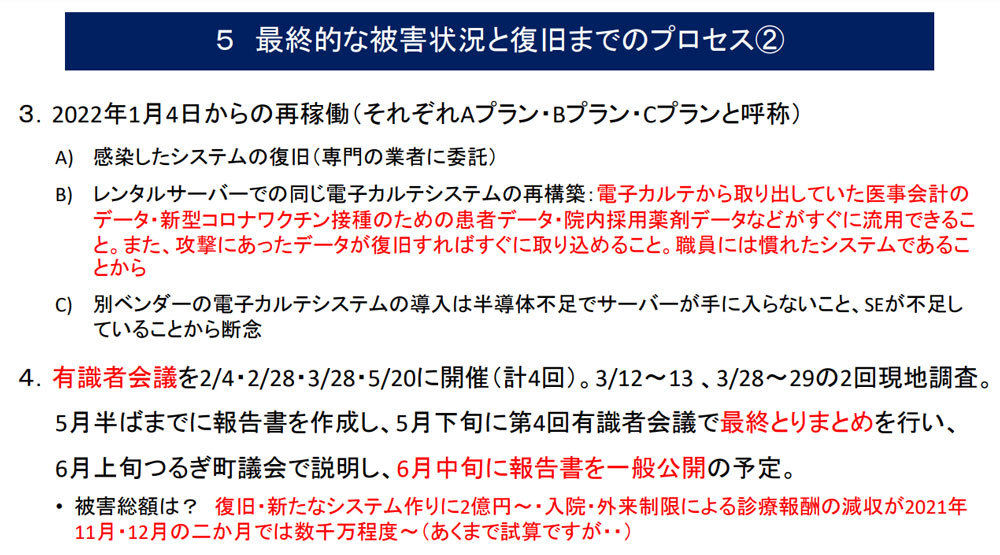

電子カルテシステムの再稼働に向けては、「A. 感染したシステムを復旧させる」「B. レンタルサーバで(物理的なサーバをレンタルして)同じ電子カルテシステムを再構築する」「C. 別ベンダーの電子カルテシステムを導入」という3つの方針を検討したというが、最終的にはAプランも継続しながら、Bプランの方針をとることに決まった。

「半導体不足で新たにサーバを入手できるまでに時間を要してしまう、またSEが不足しているという話をベンダーから聞きCプランは早々に断念した。攻撃を受けたデータがすべて復旧(Aプラン)すれば幸いであるが、Bプランで構築したシステムでも、当院に残された医事会計データやワクチン接種のための患者データなどをすぐに流用できるうえ、職員にとって慣れたシステムであることも考慮するとBプランの方針も適切と考えた。AプランがダメだとわかってからBに変える方がコスト面では理想だったが、時間的・体力的余裕がなく、A・B両方のプランを進めていくことにした」(須藤氏)

身代金を支払うという選択肢も考えられなくはないが、11月26日には半田病院の開設者であるつるぎ町長により、身代金の支払いを拒否する宣言がなされた。この決定について須藤氏は「データが100%戻る保証がないということと、地域住民や患者のために1日でもはやく通常の医療体制に戻すべきという判断だった」と説明する。

これを受け、11月27日には対応の基本方針がアップデートされた。「皆で助け合って乗り切ろう」はそのままに、「随時通常診療に戻していく」「電子カルテ稼働翌年1月4日を目指す」と、通常の医療体制への復旧を強く意識した文言が並んだ。

「ちょうど新型コロナウイルスの感染状況が落ち着いていた時期で、第6波に備えてなるべくはやく通常の医療体制に戻してほしいという他の医療機関からの要請もあり、Aプランがダメだと決まったわけではなかったが、レンタルサーバで最低限の電子カルテユニットを構築し、早期に通常の診療体制に戻していくための動きを進めた」(須藤氏)

幸いにして、レンタルサーバで同じ電子カルテシステム再構築したものをベースにして、調査復旧を請け負った事業者の作業や半田病院に残された電子カルテデータなどを利用し、また、PC端末も初期化して再利用するなども行い、令和4年1月4日に通常診療を再開することができたという。電子カルテシステムが停止していた時期のデータについては、電子カルテ復旧後、紙カルテの診療記録を転記し、診療報酬点数計算を行い、請求書を作成した。以降、画像システムなど周辺医療機器との接続も進み、取材時点では、VPN装置と接続していないものの、バージョンアップの時期を考慮して未接続だったシステムなどを除き、ほぼすべてのシステムが稼働しているという。

攻撃の発覚から電子カルテシステムの再開まで約2カ月間。紙カルテベースでの運用がこれほど長期に渡った経験はなく、ミーティングで情報共有しながら常に創意工夫を行っていったという。「別の良い方法や改善点があれば、常に報告しあって共有した。使用していなかった古いPCを持ち出して、プリンターと接続しワープロと使用していた時期もある」と須藤氏は振り返る。また、「忙しい部署・人員は時期により異なる。不平不満がたまりやすいので、トップは聞く耳をもつことが肝要」と現場で対応する人員への配慮の重要性についても触れた。

放置されたままになっていたVPNの脆弱性

金銭的な影響も大きかった。復旧と今後の新たなシステム構築に約2億円が見込まれており、入院・外来制限による診療報酬の減収(数千万円程度)も加わる。電子カルテシステムの停止によって診療報酬の請求も一定期間できなくなり、経営面でも甚大なダメージを受けた。

攻撃の詳細については6月中旬に公開された有識者会議調査報告書に記載されているとおり、VPN装置の脆弱性をついたものとみられている。ベンダーとの契約において脆弱性が発見された際の管理責任が曖昧になっており、セキュリティ専門の担当者の認識が不足していたこともあり、脆弱性が放置されてしまっていたのだ。

総務省・経済産業省が2020年8月に公表した「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」においては、「医療機関等が患者に対する安全管理義務を履行するために必要な情報を適時適切に提供する義務を負う」とベンダー側への説明義務について言及されているものの、須藤氏によると、当時ベンダー側からの脆弱性に関する情報提供はなかったという。

なお、2022年3月には厚生労働省の「医療情報システムの安全管理に関するガイドライン」の改訂版が公表されており、ベンダーの義務を契約に明記すべきであるとの指摘が盛り込まれている。

ランサムウェア被害は対岸の火事ではない

今回紹介した半田病院の事故対応事例では、普段から訓練を行っておくことの重要性が改めて認識されたとともに、中小組織における情報セキュリティ管理体制構築の難しさが浮き彫りになった。

須藤氏は「公表してよかったのか、いまだにわからない」と戸惑いながらも、他病院の参考となるよう詳細な情報発信を心がけた。ランサムウェア攻撃による被害は、年々増加傾向にある。この事例を対岸の火事とせず、改めて自組織の情報セキュリティ対策や事故対応方針を見直すきっかけにしてほしい。