ランサムウェアの脅威が依然として続く中、多くの企業は、従来のセキュリティ防御の境界線を越え、エンドポイントセキュリティの限界すら突破する、かつてない複雑な形態の脆弱性に気づきつつあります。

2020年には脆弱性「SUNBURST」を起因とした、また、2021年には脆弱性「Log4j」を起因とした大規模なサプライチェーン攻撃が発生して、大きな被害をもたらしました。今や、サプライチェーン攻撃はサードパーティやオープンソースに依存したネットワークを使用している企業にとって心配の種となっています。

今日の企業は、自社アプリケーションにおいても、サードパーティアプリケーションにおいても、ソフトウェア・サプライチェーンを必要としています。DevOpsへの移行、エンタープライズ・アプリケーションにおけるオープンソースソフトウェアの利用拡大などにより、この問題はますます厄介になっています。

さらに、急速に進んでいるDX(デジタルトランスフォーメーション)においては、多重下請けによるリスクも増加しています。自社で適切なセキュリティを導入している場合でも、ソフトウェア・サプライチェーン内のベンダーが同じレベルで対応しているとは限りません。つまり、企業は直近のベンダーだけでなく、孫請けのベンダーなど、エコシステム内のすべてのセキュリティを把握する必要があるのです。

ゼロデイ脆弱性がもたらすセキュリティリスク

モノリシックなアプリケーションが細分化され、APIやマイクロサービス、サーバーレス機能の利用が拡大する中、ビジネスアプリケーションの複雑化はさらに加速する見通しです。同時に、こうしたワークロードを本番環境で実行する方法も変化しており、一時的なワークロードと分散型アーキテクチャが増加しています。このような状況の下、本番前のソフトウェア分析に対する「特効薬」はありません。

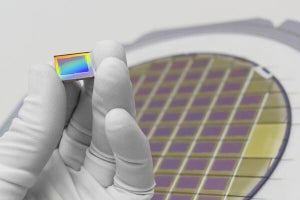

いかに厳格なソフトウェア開発ライフサイクル(SDLC)を導入しても、開発環境が複雑化することで、脆弱性は発生します。残念ながらソフトウェアのエコシステムには、スキャンでも特定できないリスクが潜んでいます。セキュリティチームは静的・動的なアプリケーション・スキャンツールを使用して本番前の脆弱性を特定しようとします。しかし、これらの製品はアプリケーションやライブラリに存在する、セキュリティ上の欠陥「共通脆弱性識別子(CVE)」の一部しか対応できません。

1999年以降、一般的に使用されているアプリケーションやコンポーネントについて、23万件以上のCVEが報告されています。脆弱性が発見されて一般に公開されると、ゼロデイ脆弱性はCVEとして知られるようになり、対象のアプリケーションやコンポーネントを使用している企業は対策を取れるようになります。

つまり、脆弱性は発見されなければ、対策を講じることはできません。攻撃者は簡単に脆弱性を攻撃することができます。これまで、CVEとして公開されていない「ゼロデイ脆弱性」を悪用したサイバー攻撃は頻繁に実行されてきました。

そして、オープンソースやサードパーティのコードを基盤とし事業を構築する企業が増えるにつれ、潜在的な「隙間」であるゼロデイ脆弱性の被害は拡大し続けると考えられます。

ゼロデイ脆弱性の問題の代表的な例として、2021年12月に発見された脆弱性「Log4j」(CVE-2021-44338)が挙げられます。Log4jは普遍的なため、この10年間を代表する重大なセキュリティの脅威とも言えます。

実際、Impervaは「Log4j」が公開された最初の10日間で、1時間当たり130万回以上のエクスプロイトの試みを確認しました。企業は現在も、自社ネットワーク内の脆弱なJavaアプリケーションに苦戦しています。その影響は2022年以降も継続しており、この脆弱性に起因する情報漏えいは今後大量に報告され、あらゆる企業に影響が及ぶと予測されます。

RASPで脆弱性の悪用を自動的に阻止

ソフトウェアの開発ライフサイクル内で自動化された攻撃の規模が拡大する中、企業は保護に対する考え方を見直さなければなりません。求められるのは、多重下請けのコードを含む、サプライチェーンのあらゆる要素を網羅した脅威モデルの採用です。

このモデルによって、サードパーティのコードが不審なトラフィックを処理していないかなど、ランタイムアプリケーションの行動を特定する必要があります。想定外の行動をブロックすることで、斬新な攻撃も防ぐことができるのです。

アプリケーションを保護する技術に、「ランタイムアプリケーション自己保護(Runtime Application Self-Protection:RASP)」があります。RASPは継続的インテグレーション/継続的デリバリー(CI/CD)プロセスを通じ、セキュリティ機能をDevOpsに組み込んで、アプリケーションに対する攻撃をリアルタイムで検知・阻止する。そのため、企業はRASPによって、セキュリティをSSDLC(Secure SDLC)の一部としてシームレスに機能させることができます。

また、RASPはコード中の問題の行を正確に指摘するなど、攻撃をピンポイントで特定し、脆弱性の悪用を自動的に阻止することが可能です。そして、企業は自社のスケジュールに基づき、脆弱性のパッチ適用に必要な時間を確保できるようになるのです。

サプライチェーン攻撃への対策はJavaScriptコードの制御がカギ

高度なサプライチェーン攻撃は、足場を構築してからネットワーク全体への水平展開を目指すため、企業には迅速かつ容易なリスク軽減策が求められます。その一般的な内容としては、サードパーティの接続を原因とする不正アクセスが挙げられます。

この問題に対処するには、Webアプリケーションに組み込まれたあらゆるJavaScriptコードの行動をコントロールする必要があります。例えば、Impervaが提供している「Client-Side Protection(CSP:クライアントサイド保護)」は、フォームジャッキング、デジタルスキミング、Magecartなどのサプライチェーン攻撃からオンライン詐欺を阻止します。

また、数百万件のトランザクションを対象に、JavaScriptサービスの実行に関する優先順位の決定と承認を手作業で行うことは不可能なため、自動化が必須です。CSPは、不正アクセスによるコードの窃盗や、機密性の高い顧客データの転送など、JavaScriptの脆弱性と望ましくない行動を明確に特定できます。そして、予想される行動のベースラインが特定されると、高リスクの疑わしい行動が浮き彫りになり、軽減することができます。

マイクロサービスやAPIが企業で大いに利用されている中、セキュリティチームは、データセキュリティを優先した戦略を策定することが求められています。

攻撃者はその構成・構造にかかわらず、あらゆるデータを標的としています。企業はデータの保存場所、データの分類状況、適切なアクセス制御の導入状況を理解し、監査や異常検知のためのツールを導入する必要があるでしょう。

サプライチェーンに関する知識は、こうしたプロセスの重要な要素であり、あらゆるデータの保存場所を常に把握し、その使用状況やアクセス権を知った上で、セキュリティチームが適切なコントロールを導入する上で不可欠なのです。