Proofpointは6月16日(米国時間)、公式ブログ「Proofpoint Discovers Potentially Dangerous Microsoft Office 365 Functionality that can Ransom Files Stored on SharePoint and OneDrive|Proofpoint US」において、Microsoft 365の機能を悪用されることでSharePoint OnlineおよびOneDriveに保存されたファイルがランサムウェアの危険に晒される可能性があるという検証結果を公開した。

この検証のポイントはMicrosoft 365の自動保存機能で、複数の攻撃手法を組み合わせることによって、ローカルのファイルだけでなくクラウド上に保存されたファイルも不正に暗号化することが可能になるという。

Microsoft 365では、クラウドストレージサービスのSharePoint OnlineおよびOneDriveに保存されたファイルを直接閲覧・編集することができる。そして、自動保存機能を有効にしておくことによって、ファイルが編集された際に自動で古いファイルのコピーを残した上で、既存のファイルを最新の状態に上書きできるようになる。

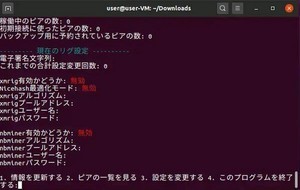

Proofpointによる検証では、この機能を悪用することによって、ローカルのマシンの侵害に成功した攻撃者が、SharePoint OnlineおよびOneDriveをランサムウェア攻撃の標的にできることが確認されたという。攻撃は、Microsoft APIとコマンドラインインタフェース(CLI)スクリプト、そしてPowerShellスクリプトを組み合わせることによって自動化することができる。すなわち、ランサムウェア自体に同等の攻撃機能を持たせられることを意味している。

攻撃は大きく分けて次の4段階で行われるとのこと。

- 初期アクセス:ユーザーのSharePointOnlineまたはOneDriveアカウントへのアクセス権を取得する

- アカウントの乗っ取りと標的ファイルの発見:侵害されたユーザが所有するファイル、またはサードパーティのOAuthアプリケーションによって制御可能なファイルへのアクセス権を取得する

- 収集と抽出:ファイルのバージョン制限を変更した上で、制限を超えた回数でファイルを暗号化する

- 現金化:身代金を要求する

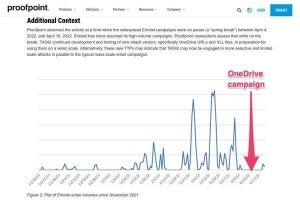

クラウド上のファイルは、通常であればバージョン管理が行われるため、仮に不正に暗号化されたとしても元の状態に戻すことができる。しかしこの攻撃手法では、事前にバージョン管理の制限を変更するなどして過去の状態に復元できなくする点に特徴があるという。

例えば、多くのOneDriveアカウントではデフォルトのバージョン制限の回数は500回に設定されているため、攻撃者は501回の暗号化を実施することでファイル復元を無効化にできる。それよりも現実的な手段は、ドキュメントライブラリのバージョン管理番号を1などの低い数にすることで、これによって2回の暗号化でもファイルの復元を不可能にできるという。

なお、アカウントへの初期アクセスの取得にはフィッシングやブルートフォース攻撃、偽装されたOAuthアプリケーションの実行、セッションハイジャックといった通常の攻撃が必要となる。したがって、これらの攻撃による被害を防止する従来のセキュリティ対策は依然として大きな効果を発揮する。また、フォルダのクラウド同期機能などによってローカルとクラウドの両方にファイルが存在する場合には、今回公表されたような手法の攻撃に対するリスクを軽減できるという。