Fortinetは4月3日(現地時間)、「New Milestones for Deep Panda: Log4Shell and Digitally Signed Fire Chili Rootkits」において、中国のサイバー犯罪グループ「Deep Panda」が脆弱性「Log4Shell」を悪用して攻撃キャンペーンを行っていることを確認したと伝えた。攻撃はLog4Shellの影響を受ける脆弱なVMware Horizonサーバを標的としており、侵害したサーバにバックドアを仕掛けてデジタル証明書を盗み出すという。さらに、盗んだデジタル証明書で署名された新しいカーネルルートキットも発見されたとのことだ。

Log4Shellは、2021年11月に発見された、JavaのログングライブラリであるApache Log4j 2の脆弱性である。悪用に成功すると、リモートから標的のマシン上で任意のコードを実行することができる。Log4j 2を利用しているJavaアプリケーションが非常に多いこと、悪用が極めて容易なことから、脆弱性の深刻度を表すCVSS v3のベーススコアは最高値の10.0が付けられている。

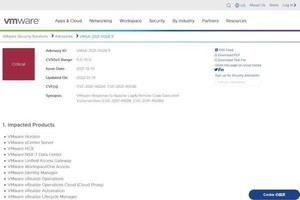

Log4Shellに関しては、すでに開発元から修正バージョンがリリースされているが、今回のDeep Pandaによるキャンペーンはまだアップデートを適用していない脆弱なVMware Horizonサーバを標的にしたもののようだ。攻撃者は、Log4Shellを使用した最初の侵害に成功すると、PowerShellプロセスや外部からダウンロードしたDLLファイルを用いてサービスエントリに永続化のためのエントリを書き込み、バックドアを完成させる。

Deep Pandaは、侵害に成功したサーバからデジタル証明書を盗み出したようだ。Fortinetの研究者は、Deep Pandaによって盗み出されたデジタル証明書を使って署名されたルートキットを発見したと報告している。これらのルートキットは正規の証明書で署名されているため、検出は極めて困難だ。さらに、「Winnti」と保ばれる中国のサイバー犯罪グループがDeep Pandaが使用したものと同じデジタル証明書を使用したことも確認され、Fortinetでは両者の関連を示す手掛かりになると説明している。

Log4Shellの存在が広く知れ渡った2021年12月以降、この脆弱性を悪用した大規模な攻撃が相次いでいる。影響を受けるJavaアプリケーションを使用しているユーザーや管理者は、早急に対処することが推奨されている。