Malwarebytes Labsの脅威インテリジェンスチームは1月27日(米国時間)、「North Korea's Lazarus APT leverages Windows Update client, GitHub in latest campaign」において、「Lazarus」の名で知られるサイバー攻撃グループによる新しい攻撃キャンペーンが確認されたと伝えた。このキャンペーンは、Windows Updateを悪用して悪意のあるペイロードを実行する点が大きな特徴で、セキュリティ検出メカニズムをバイパスする新しい手法として注意を呼びかけている。

Lazarusは北朝鮮の支援を受けているとされているサイバー攻撃グループの総称で、「APT38 」や「Hidden Cobra」といった名称でも知られている。今回発見された新しい攻撃キャンペーンは、Lockheed Martin社になりすました悪意のあるWord文書を用いたスピアフィッシング攻撃だという。

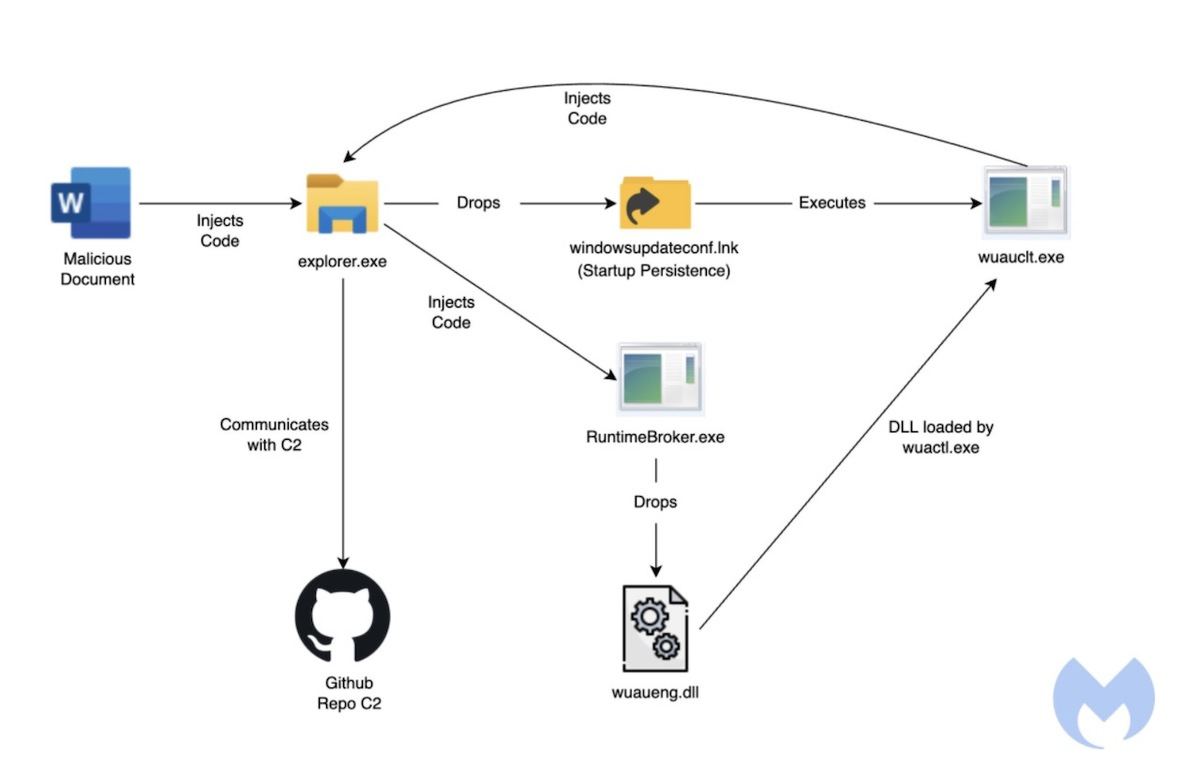

被害者が加工されたWordファイルを開くと、ドキュメント内に埋め込まれた悪意のあるマクロが起動し、シェルコードが実行されて多数のマルウェアコンポーネントが「explorer.exe」のプロセスに挿入される。

この攻撃の最も興味深い点は、ロードされたバイナリの1つがWindows Updateクライアントである「wuauclt.exe」を利用して次の攻撃モジュールをロードすることだ。Windows Updateクライアントを悪用することでセキュリティ検出メカニズムをバイパスする狙いがあると指摘されている。

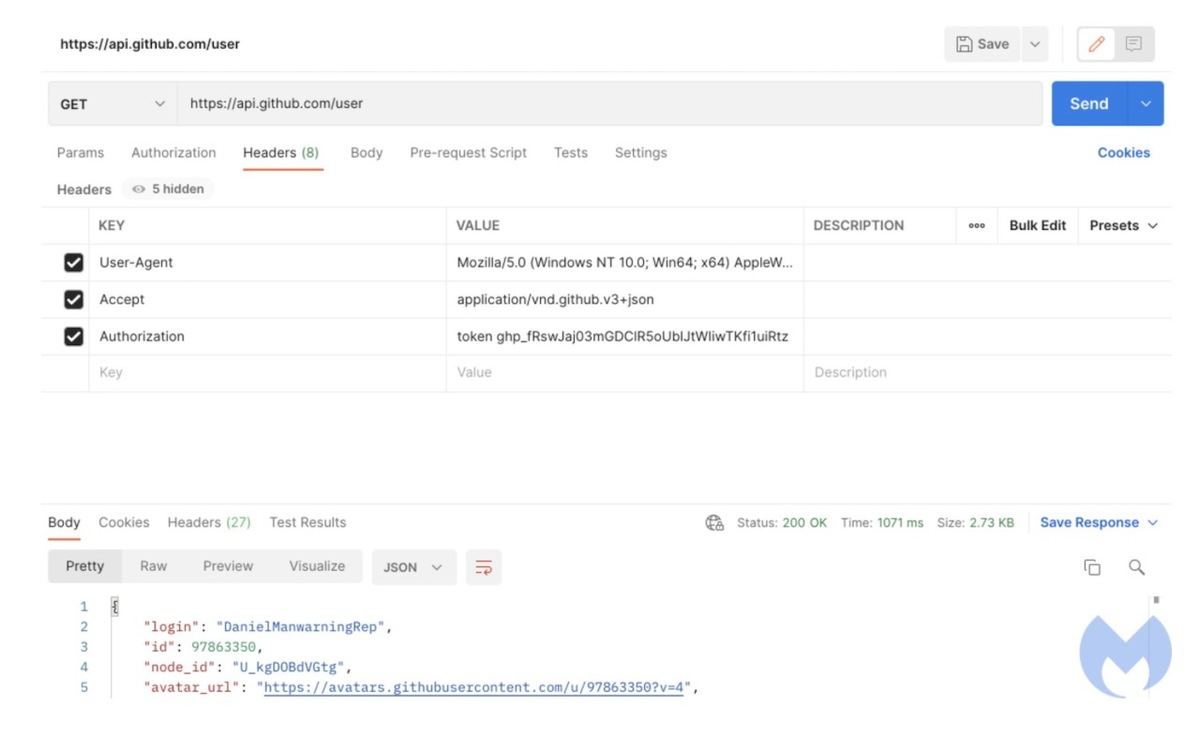

ロードされたモジュールはコマンドアンドコントロール(C2)サーバとの通信を確立する。C2サーバとしてGitHubリポジトリが使用されていることも注目すべき点である。Malwarebytes Labsによると、GitHubをC2サーバとして使用しているマルウェアは滅多にないという。GitHubを使用する場合、セキュリティソリューションが悪意のある接続であることを見分けくくなるため、短期間の攻撃には効果的な可能性があると指摘されている。

マルウェアは最終的にGitHubリポジトリから追加のモジュールを取得するが、このモジュールはマルウェアの稼働中に動的にC2サーバからダウンロードされて読み込まれるため、ディスクに保存されることはなく、アンチウイルス・ソフトウェアによる検出は非常に困難だという。

今回発見された攻撃キャンペーンは、起点こそ古典的なスピアフィッシングだが、使用されている攻撃プロセスには検出を困難にするための新しい技術が積極的に取り入れられている。サイバー攻撃グループが用いる手法は日々アップデートされており、防御する側も最新の動向に注意を払う必要がある。