United States Computer Emergency Readiness Team (US-CERT)は3月5日(米国時間)、「Point-to-Point Protocol Daemon Vulnerability|CISA」において、Point-to-Pointプロトコルデーモンの実装系(pppd)に脆弱性が存在すると伝えた。この脆弱性を悪用されると、攻撃者によって遠隔から影響を受けたシステムの制御権が乗っ取られる危険性がある。

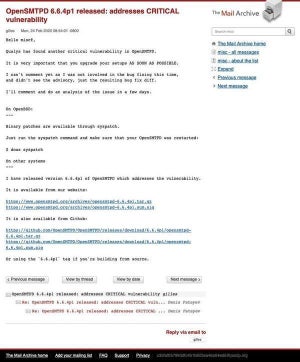

脆弱性に関する情報は次のページにまとまっている。

脆弱性が存在するとされるプロダクトおよびバージョンは次のとおり。脆弱性は深刻度が緊急(Critical)に分類されており注意が必要。

- pppd 2.4.2から2.4.8までのバージョン

Point-to-Pointプロトコルデーモン(pppd)はダイヤルアップモデム、DSL接続、仮想プライベートネットワークなどにおいてネットワーク接続を利用する場合に使われている。この機能はさまざまなオペレーティングシステムやデバイスで使われており、影響範囲が広いという特徴がある。

VU#782301によれば、本稿執筆時点では、以下のベンダーやプロジェクトがこの脆弱性の影響を受けるとされている。

- Cisco

- Debian GNU/Linux

- Fedora Project

- NetBSD

- OpenWRT

- Red Hat

- SUSE Linux

- Synology

- TP-LINK

- Ubuntu

脆弱性が存在するとされるpppd実装系は日本のベンダーが手掛けるプロダクトでも幅広く使用されていると見られる。日本のベンダーに関しては、JPCERTコーディネーションセンターの「JVNVU#99700555 - pppd におけるバッファオーバーフローの脆弱性」などに情報が掲載されている。影響を受けるベンダーの情報は今後も更新されることが予想されるため、定期的にチェックすることが望まれる。