このほど、BlackBerry Cylanceの調査担当者は、これまで名称がなかったPythonで実装された遠隔操作用のマルウェアであるRAT(Remote Administration Tool)を発見し、PyXieと命名した。

同社はこのマルウェアが標的型攻撃を行うものとして、注意を呼び掛けているが、具体的には、どのようなリスクがあるのか。今回、BlackBerry Cylance 脅威解析チーム マネージャーの本城信輔氏に話を聞いた。

本城氏によると、PyXieRATは少なくとも2018年から確認されていたが、同社は顧客のインシデント対応を行う中で、攻撃者が医療業界と教育業界にランサムウェアを配信しようとした痕跡を確認したという。同氏は「PyXieRATは広範囲の業界の企業に対し、持続的な標的型攻撃を行うマルウェア」と説明する。

本城氏は「日本企業に必ずしも関係があるとは言えないが」と前置きした上で、PyXieRATの特徴として、日本のオンラインバンキングを狙うことで知られているトロイの木馬「Shifu」に似ているCobalt Modeという名称のダウンローダーを利用することを挙げた。

PyXieRATの攻撃は、3つのステージに分けることができる。第1のステージは、悪意あるdllファイルのロードと実行だ。2つの亜種が確認されているが、いずれも正規の署名付きファイルから不正なdllファイルをロードしており、DLLサイドローディングという手法が用いられている。

この手法は、正規のファイルによってdllファイルをロードするため、ユーザーが気づきにくいため、標的型攻撃にうってつけの手法と言える。

第2のステージでは、マルウェア自体をインストールして、マイクロソフトの署名が付いたファイルを実行して次のステージのペイロードをプロセスに注入して、起動する。

ローダーとそれに対応するペイロードは、%APPDATA%フォルダー内のサブディレクトリにコピーされる。ディレクトリは、以下のリストから選択される。いずれも、正規のアプリケーションの名称であり、ディレクトリが存在していてもおかしくない。

Wireshark、WinRAR、VisualAssist、UltraVNC、TortoiseSVN、TeamViewer、Subversion、RoboForm、Notepad++、Mozilla、Macromedia、KeePass、JGsoft、Identities、Apple Computer、AnyDesk、Microsoft FxCop、Microsoft Corporation、Microsoft Visual Studio

第3のステージでは、C2サーバから暗号化されたペイロードをダウンロードして、ペイロードを復号し、現在のプロセス空間にマッピングして実行し、コード注入対象のプロセスを新しく生成する。

最終ステージのペイロードは、実行可能ファイルとしてコンパイルされた、フル機能のPython RATとなる。実行されると、Pythonの改造されたインタープリターとPythonのライブラリ(不正な部分を含む)をメモリにロードする。

ライブラリはZip形式で圧縮されており、1500を超えるバイトコードのファイルが含まれている。RATの本体は79個程度のファイルに実装されているという。

本城氏は、PyXieRATのライブラリについて、「マジックナンバーやタイムスタンプの削除、オペコードの再マッピングを行うなど、多重の難読化が施されている」と説明する。簡単に解読されないよう、工夫が凝らされているというわけだ。

ちなみに、PyXieRATは以下のような機能を備えており、実に多機能だ。つまり、組織内に1つでもPyXieRATの侵入を許したら、ありとあらゆるデータを盗まれてしまうことになる。

中間者(MITM)傍受、Webインジェクション、キーロギング、認証情報収集、ネットワークスキャン、Cookie窃取、ログ消去、ビデオ録画、任意のペイロードの実行、USBドライブの監視とデータ送信、WebDavサーバ、Socks5プロキシ、仮想ネットワーク接続(VNC)、証明書窃取、ソフトウェアインベントリ、Sharphoundによるドメイン列挙

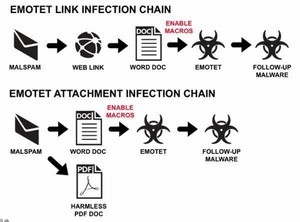

では、PyXieRATを防御するには、どうしたらよいのだろうか。本城氏は、「現在のところ、侵入の経路はわかっていないが、標的型攻撃を行うことを踏まえると、メールや脆弱性が入口になっている可能性が高い」と指摘する。

さらに、本城氏は「サイドローディングによる攻撃は、数が少ないため、シグネチャが作れない。よって、AIによるマルウェア検出とEDR(Endpoint Detection and Response)の併用が有効」と語る。

一般に、標的型攻撃は、ユーザーに気づかれるまでに時間がかかるケースが多く、それゆえ被害も甚大と言われている。標的型攻撃の被害に遭う前に、いま一度、自社の対策を見直されてはいかがだろうか。