アプリケーションの未知の脆弱性を狙うサイバー攻撃は「ゼロデイアタック」と呼ばれて注目を集めているが、実のところ、既知、つまり既に存在が認識されている脆弱性を悪用したサイバー攻撃もいまだ後を絶たない。

加えて、脆弱性が発見されるアプリケーションがIT分野からOT(Operational Technology:運用・制御)分野に広がっており、病院や工場が攻撃されるケースが増えており、リスクは高まる一方だ。

今回、脆弱性管理プラットフォーム「Tenable.io」を提供するTenableでAsia Pacific担当Vice Presidentを務めるゲーリー W.ジャクソン氏、Tenable Network Security Japanの代表取締役社長を務めるダグ・ニューマン氏に、OT分野におけるセキュリティの脅威、脆弱性への対処について話を聞いた。

SCADAに関わるソフトの脆弱性を発見

Tenableのデータサイエンスチーム「Tenable Research」は今年5月、Schneider Electricのアプリケーション「InduSoft Web Studio」「InTouch Machine Edition」リモートでコードが実行される新たな脆弱性があることを発見した。

InduSoft Web Studioは、ヒューマンマシンインタフェース(HMI)、監視制御およびデータ収集(SCADA: Supervisory Control and Data Acquisition)システム、組み込み測定ソリューションの開発に利用できるオートメーション構成要素を提供するツールスイート。

一方、InTouch Machine Editionは、プログラマブルロジックコントローラ(PLC: Programmable Logic Controller)などのオートメーションシステムに接続するアプリケーションや、Webブラウザ、スマートフォン、タブレット用のインタフェースを開発するためのHMI/SCADAソフトウェアツールセットだ。

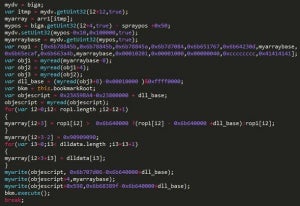

いずれも、入力が適切に検証されない場合に発生するオーバーフロー条件が含まれている。この脆弱性を悪用されると、強制的にスタックベースのバッファーオーバーフローを発生させることができるので、サービス妨害(DoS)や任意のコードの実行につながる可能性がある。

つまり、「InduSoft Web Studio」と「InTouch Machine Edition」を搭載するマシンは不正アクセスを受けるおそれがあり、攻撃者は不正アクセスしたマシンを踏み台にしてネットワークを乗っ取り、さらに攻撃を仕掛けることも可能だった。加えて、接続しているHMIクライアントやOTデバイスも攻撃にさらされる可能性があった。

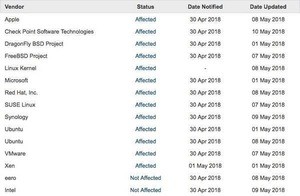

Schneider Electricは、この脆弱性に対処するため、InduSoft Web Studio v8.1 SP1とInTouch Machine Edition 2017 v8.1 SP1をリリースしている。

なお、SCADAと運用・制御技術(Operational Technology: OT)の統合が進んでおり、SCADAとOTの組み合わせは、農業、運輸、電力、原子力、製造、エンターテイメントなど、さまざまな業界で利用されている。

企業に対し、サイバー攻撃に関する教育が必要

ニューマン氏は、「昨年、ホンダが国内外の工場がサイバー攻撃を受け、完成車を組み立てる工場の操業が一時停止するなど、上場企業においてIoTの脆弱性が明らかになった。日本企業の工場が停止すると、膨大な金銭的被害が生じる」と、日本企業のOT分野におけるセキュリティの状況を語った。

さらに、ニューマン氏は、技術の進化によって、ITシステムとOTシステムがつながり、さらにはIoTシステム、クラウドサービスがつながることで、IT資産のリスクを正確に理解できない「サイバー・エクスポージャーギャップ」が生じていると指摘する。

そこで、同社は「Tenable.io」によって、IT資産を検出して、脆弱性があれば特定し、その脆弱性が業務に与える影響の度合いを示し、具体的な対策を提示する。いろいろなモノがつながることのリスクを把握したうえで、ビジネスを進めていく必要があるというわけだ。

このように、企業のIT資産を取り巻くリスクは高まっているが、ジャクソン氏は「日本は2020年にオリンピック開催を控えているが、日本企業がサイバーリスクへの意識を変えるにはまだ時間がかかる」と話す。

ニューマン氏も「昨年、大手企業がサイバー攻撃を受けて工場がストップしたことで、日本企業全体に気づきはあったように思う。難しいことではあるが、企業に対し教育をしていくことが必要」と語った。

優先順位を付け、対応すべき脆弱性の取捨選択を

しかし、セキュリティベンダーや公的機関から日々、さまざまな脆弱性、それへの対処法が公開されているにもかかわらず、なぜ企業で利用されているシステムの脆弱性は解消されず、攻撃を受けてしまうのだろうか。

この問いに対し、ジャクソン氏は「企業では、人も時間も足りない。IT資産を取り巻くリスクの変化に対応できるリソースが少なすぎる」と指摘する。また、企業はアセットをどう守るべきかわかっていないという。

ニューマン氏は「AI、機械学習を使っていることをうたうセキュリティベンダーはたくさんあるが、彼らはIT資産がネットワークにどのようにつながっているかをわかっていない」と語る。

ジャクソン氏は「限られたリソースの中で、IT資産の脆弱性を把握したうえで、優先順位をつけ、どこに時間とコストをかけるかを判断する必要がある。対応すべき脆弱性を取捨選択することが大事」とアドバイスする。

何はさておき、まずはIT資産がどこにあるのかを把握できていなければ、その脆弱性も知りようがない。

デジタルトランスフォーメーションの推進によって、これからますますネットワークにつながるモノが増えていく。これは裏を返せば、ネットワークを介して攻撃を受けるリスクも増していることを意味する。

今後、デジタルトランスフォーメーションを進めていくにあたり、IT資産の脆弱性をリスクの1つとしてとらえ、管理していくことが重要になるのではないだろうか。