ランサムウェア「WannaCry」の攻撃により、英国の国民保健サービス(NHS)の機能が麻痺した事件から1年が経つが、これは氷山の一角にすぎず、実に約150カ国30万台以上のコンピュータが攻撃を受けたとされている。

こうした混乱を企てたハッカー集団は、NHSに狙いを定めていたわけではなく、基本的なITセキュリティ対策が欠如していたために、NHSはさして複雑ではない単純なサイバー攻撃の被害を受けてしまった。手術のキャンセル、救急車の迂回、予約延期など、明らかになっているだけでもその被害は甚大なものだったが、正確な原因が立証されていない損害も依然として多数存在している。

こうした被害はいずれも、NHSが基本的なサイバーセキュリティ対策を取っていれば、容易に阻止できたものだった。ホワイトハッカーに一度でも相談していれば、脆弱性が蔓延する前に特定できた可能性は否めない。

医療業界で蔓延するセキュリティリスク

予算が縮小している昨今、医療業界のIT担当者は、手作業でのパッチ適用作業を行うのに必要なリソースが不足することも往々にしてある。その結果、あっという間にハードウェアは陳腐化が進み、ソフトウェアは不安定になり、必要なITセキュリティトレーニングも置き去りになってしまう。つまり、基本的なセキュリティ慣行が忘れられたままになっているのだ。こうした事態に陥っているのは医療業界だけではないが、この業界で起こりうる影響は、時に人命をも脅かすものとなる。

こうしたITセキュリティの認識の欠如とは著しく対照的に、近年の医療業界では、多くの技術的進化が見られる。例えば、ネットワーク対応の医療機器の台数は徐々に増加しており、モノのインターネット(IoT)対応のトラッカー機器により、患者と医師の双方にとって治療や診断が容易になった。

しかし、これらの環境の変化により、悪用可能な侵入ポイントをハッカーたちにより簡単に、より多く見つけられてしまう可能性が高くなっているのも事実だ。また近年、医療従事者たちの間ではFacebookやWhatsApp、さらにはSnapchatなどのチャネルを通じ、患者のデータを共有するケースが増えているが、こうしたチャネルは然るべき技術を持ったハッカーであれば不正にアクセスすることも可能である。

医療業界が重要な個人情報を取り扱う業界であることを考えると、これは憂慮すべき事実と言える。実のところ、医療業界は厳しく規制されている業界であるため、情報漏洩によって予想されるコストは、他を抜きん出て高額だ。Ponemon Instituteの2017年版「Cost of Data Breach Study(情報漏洩時に発生するコストに関する調査レポート)」のデータによると、1人当たりの情報漏洩コストにおいて、医療は最も高い業界にランクインしている。1人当たりの情報漏洩コストは、全世界の平均値が141ドルであるのに対し、医療関連企業の場合、380ドルまで上昇するのだ。

事後の復旧よりも、重要なのは事前の対策

事後の復旧よりも事前の対策が重要なのは、言うまでもない。ハッキングによって被害を復旧するには、事前のリスク対策よりも高いコストを伴う。これは、金銭的な観点(盗まれた医療記録と引き換えに身代金が要求される可能性)、生産性の観点(日常的なセキュリティ維持の作業よりも、ハッキングからの復旧の方が、甚大なストレスとなる)の両方の面から当てはまる。

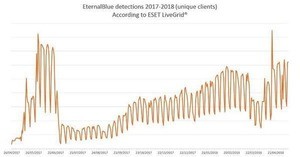

企業はネットワーク・セキュリティの観点から、総合的なアプローチを採用し、リスクの顕在化や脆弱性を対策するべきである。具体的には、OSやウイルスの定義ファイルはすべて、最新の状態に維持する必要がある。WannaCryが悪用した、EternalBlueエクスプロイトは、マイクロソフトが2017年3月14日にパッチを公開したものだ。ここで、パッチの公開日と攻撃日の時差に注目していただきたい。

すべてのIT管理者は、手作業であれ自動であれ、自社の端末を確実に更新したいと考えているはずだ。しかし、より大きな課題として、パッチ適用の基本的なプロセスが1995年以降ほとんど変わっておらず、複雑なネットワークを擁する大規模な企業・団体の場合、膨大なダウンタイムが発生することがある。その結果、パッチの適用作業は、適切なスピード・頻度で行われなくなる。

この課題の解決策として、企業とベンダーは、現在のダウンロードを伴うパッチの実行・端末の再起動といったプロセスではなく、継続的・同期的に、問題のあるプロセスを消去したり、パッチを適用したりする代替的な手法を模索している。

さらに重要なことは、別の場所へのデータのバックアップ、データの隔離、最小権限の原則の徹底など、効果的なディザスタ・リカバリ手法を導入することです。

WannaCryによる攻撃では、コンピュータのデータにスクランブルをかけ、アクセスの復旧に300~600ドルの支払いが要求された。データをバックアップしていれば、要求に応じる必要もなかったわけだ。WannaCryは自己複製型ウイルスだったため、ネットワークに接続したコンピュータを横断する形で、短期間で広がった。隔離された場所にバックアップを保存しておけば、バックアップデータの暗号化も阻止できたのだ。

不測の事態に向けた一歩先の対策とは?

もっとも、サイバーセキュリティの問題は、医療業界だけのものではない。英国デジタル・文化・メディア・スポーツ省の「Cyber Security Breaches Survey 2018(2018年サイバーセキュリティ侵害調査)」によると、過去12カ月間でサイバーセキュリティ侵害の被害をうけた英国企業の割合は、約43%に上る。あらゆる状況に対応する、万能型のアプローチなど存在しない。自社に適したセキュリティプロセスを採用する必要がある。

次の攻撃がいつ行われるかは誰にもわからないため、不測の事態に備える必要がある。脆弱性情報は定期的に公開されており、WannaCryも数カ月前から既知の脅威であったため、対策をすることは可能だったはずなのだ。

WannaCryによる損害から学べることは、システムの更新は定期的に行って、ITセキュリティの事前策を講じるべきということだ。失敗から学ぶことが重要である。フェイルセーフ戦略ではないが、ハッカーたちの標的にならないように対策をしておくことが、一番の策なのだ。

著者プロフィール

アレックス・マネア(Alex Manea)

BlackBerry最高セキュリティ責任者 (CSO)

BlackBerry創設メンバーの1人で、「高度なモバイルセキュリティのBlackBerry」との評価の確立に貢献した。 BlackBerryスマートフォンをはじめ、AndroidおよびiOSデバイスやBlackBerry Messenger (BBM) 、BlackBerry Enterprise Server (BES) などのモバイルセキュリティに10年以上にわたって携わっている。

カナダ ウォータールー大学 システム設計エンジニアリング学部卒業。国際資格Certified Software Security Lifecycle Professional (CSSLP) の認定を受けている。