JPCERTコーディネーションセンター(JPCERT/CC)は5月22日、「Japan Vulnerability Notes(JVN)」に掲載した記事「JVNVU#97971879: 投機的実行機能を持つ CPU に対するキャッシュサイドチャネル攻撃」において、CPUの脆弱性について伝えた。

指摘されている脆弱性は次のとおり。これら脆弱性は、投機的実行機能を持つ CPU に対してキャッシュタイミングサイドチャネル攻撃を可能にする。キャッシュタイミングサイドチャネル攻撃を悪用されると、任意の特権データやシステムレジスタ値を読まれる可能性がある。この脆弱性は、過去に公表された脆弱性 CVE-2017-5753 (Variant 1 ”Spectre”)、 CVE-2017-5715 (Variant 2 ”Spectre”)、 CVE-2017-5754 (Variant 3 ”Meltdown”) と類似するため 「SpectreNG」 という名称で報じられている。

- CVE-2018-3639 (Variant 4 "SpectreNG") : Speculative Store Bypass (SSB)

- CVE-2018-3640 (Variant 3a) : Rogue System Register Read (RSRE)

CPUベンダーであるIntelとARMはこの脆弱性に関するアナウンスを出しており、脆弱性に関する詳細は次のページにまとまっている。

- Google Project Zero|speculative execution, variant 4: speculative store bypass

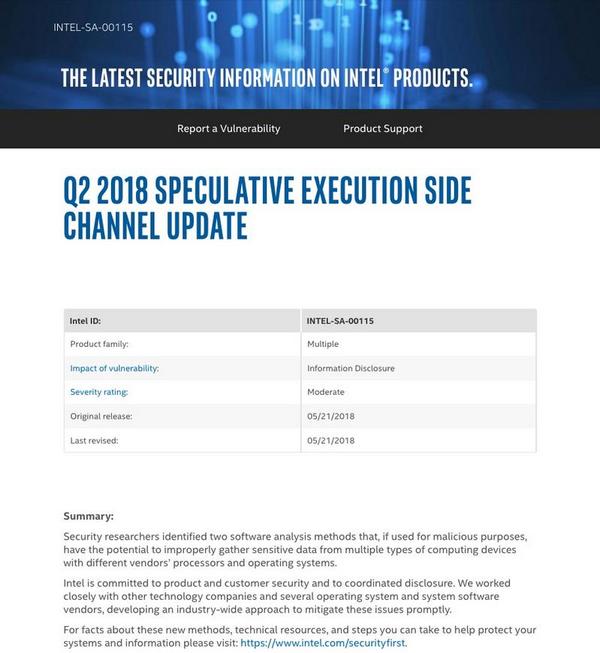

- Intel|INTEL-SA-00115 The latest security information on Intel® products.|Q2 2018 Speculative Execution Side Channel Update

- Arm|Speculative Processor Vulnerability|Vulnerability of Speculative Processors to Cache Timing Side-Channel Mechanism

-

Intel|INTEL-SA-00115 The latest security information on Intel® products.|Q2 2018 Speculative Execution Side Channel Update

-

Arm|Speculative Processor Vulnerability|Vulnerability of Speculative Processors to Cache Timing Side-Channel Mechanism

JPCERT/CCは、この脆弱性への対策として「システムソフトウェアのアップデート」と「ブラウザのアップデート」を挙げている。主要なブラウザでは、ブラウザを悪用したサイドチャネル攻撃の実行を難しくする緩和策が適用されている。