このほど、ドイツの研究チームが、電子メールの暗号化の規格「PGP」「S/MIME」の脆弱性を発見し、その結果、複数のメールアプリで暗号メールが他人に読まれる危険性があると発表した。脆弱性および攻撃方法の詳しい説明は「Efail: Breaking S/MIME and OpenPGP Email Encryption using Exfiltration Channels (draft 0.9.0) [PDF]」にまとまっている。

この脆弱性はクライアントアプリケーション側で対処が可能とされており、セキュリティアップデートが提供されるまで、影響を受けるソフトウェアの暗号化メール機能は利用しないように呼びかけられている。

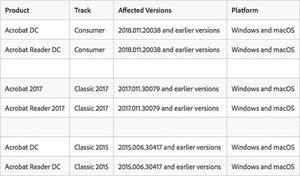

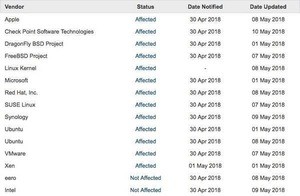

公開されたデータによれば、この脆弱性による攻撃を受けるおそれがあるというソフトウェアは次のとおり。

研究チームは攻撃を緩和する方法として、以下を紹介している。

- メールアプリケーションで暗号化されたメールを復号する処理を行わない。暗号化されたメールを復号する必要がある場合、メールアプリケーションではなく暗号/復号処理を行う別のアプリケーションを使う

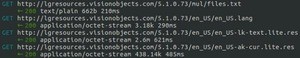

- HTMLレンダリング機能を無効にする

- メッセージに含まれるネットワークのリソース(アクティブコンテンツや、リモートコンテンツなどとも呼ばれる)を自動で読み込まないよう設定する

- 脆弱性が修正されたバージョンへアップデートする

研究者らは脆弱性が生じている原因の1つとして標準規約の不備を指摘しており、最終的にはOpenPGPおよびS/MIME標準規約を問題のないものへ更新する必要があると説明している。今回発表された脆弱性を抱えているメールアプリケーションを利用している場合、アップデートが提供されたら迅速に適用することが望まれる。