EMCジャパンRSA事業本部は4月12日、米国サイバーセキュリティ対策基準「NIST SP 800-171」に関する説明会を開催した。SP 800-171は米国防総省が取引企業に準拠を求めるものだが、今後、日本企業も同等の水準を求められる可能性があるという。IPAもNISTが発行しているSP800シリーズとFIPSの中から、日本において参照するニーズが高いと想定される文書の翻訳・監修を行い、公開している。

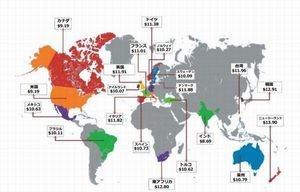

RSA APJ Chief Cyber Security Advisor レナード・クレインマン氏は初めに、世界各国が国レベルでサイバー攻撃に対抗するために戦略を策定しており、サイバー戦略において、「Resilience」という考え方が組み込まれてきていることを示した。

Rresilienceとは日本語に訳すと「回復力」となり、セキュリティ分野においては、攻撃を受けてシステムがダウンしても、迅速に回復し、事業を継続させるというスタンスを意味する。

クレイマン氏は、世界各国のセキュリティ戦略から見られる共通点として、「重要インフラの保護の重要性を示していること」「業界ごとにSoC(Security Operation Center:セキュリティオペレーションセンター)を立てる傾向があること」を挙げた。

SoCを業界ごとに設けることについては、「現在、セキュリティの人材は不足しているため、SoCに携わることができる人材も十分ではないだろう。また、業界によってSoCに対するアプローチが異なる点に留意する必要がある」と指摘した。

Resilienceを高める標準規格「NIST SP800-171」

クレイマン氏は、Resilienceを高めるには、セキュリティの標準規格とベストプラクティスを使っていくことが有効であり、Resilienceを高める標準規格の1つが「NIST SP800-171」だと述べた。

米国国防総省は2016年10月、同省と契約する業者に対し、「NIST SP800-171」に準拠したシステムを利用して機密情報以外の重要情報「CUI(Controlled Unclassified Information)」を扱うよう、通達を出した。CUIのカテゴリーは、National Archives and Records Administration(NARA:国立公文書記録管理局)がWebサイトで公開している。

NIST SP800-171は、以下の14のカテゴリーによる110のセキュリティ要件を定義している。

- アクセス制御

- 意識向上と訓練

- 監査と責任追跡性

- 構成管理

- 識別と認証

- インシデント対応

- メンテナンス

- メディア保護

- 要員のセキュリティ

- 物理的保護

- リスクアセスメント

- セキュリティアセスメント

- システムと通信の保護

- システムと情報の完全性

上記のカテゴリーのうち、クレイマン氏は「インシデント対応」について詳しく説明した。その理由については「世界中で情報漏洩事故が発生しており、いかに迅速に対応するかが重要になっている。加えて、NIST SP800-171では、インシデントが発生した際、72時間以内に報告することを義務付けている」と述べた。

「インシデント対応」の項目は、基本的セキュリティ要件の「3.6.1(適切な準備、検知、分析、抑制<封じ込め>、リカバリ、および利用者対応アクティビティを含めて、組織のシステムのための運用上のインシデントハンドリング能力を確立する)」、「3.6.2(組織の内部・外部の両方の、適切な担当官/権威に対し、インシデントについての追跡、文書化、報告を行う)」、導出されたセキュリティ要件の「3.6.3(組織のインシデント対応能力をテストする)」から構成される。

クレイマン氏は、「3.6.1に関しては可視化が大前提となる。3.6.2においては、インシデント発生時に社内と社外に報告しなければならないため、インシデントレポートとログが必要になる。報告する項目が多いため、技術を使って可視化して、情報を迅速に抽出することが大切」と述べた。

全体的なアドバイスとして、「まずは、現状と目標のギャップを分析するところから始める必要がある。次に、システムに関するセキュリティとアクションのプランを策定する。最後が、最も難しい実行のフェーズとなる。NIST SP800-171は継続的なプログラムであるため、長期的に取り組んでいく必要がある」と語った。