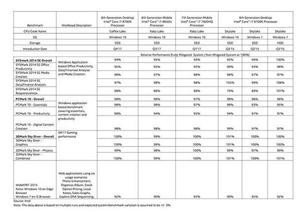

Intelは2018年4月2日(米国時間)、「MICROCODE REVISION GUIDANCE - APRIL 2 2018 [PDF]」において、プロセッサの脆弱性「Spectre」「Meltdown」に対応するためのマイクロコードの提供に関する情報を公開した。リストによると、比較的古いプロセッサにはマイクロコードが提供されないようだ。

3つの脆弱性が見つかっており、「CVE-2017-5753」と「CVE-2017-5715」がSpectre、「CVE-2017-5754」がMeltdownと呼ばれている。「Spectre」「Meltdown」は悪用されると、本来は読み取ることができないプロセッサのメモリ内のデータにアクセスすることを可能にしてしまう。これまで、Intelをはじめとしたプロセッサベンダー、マイクロソフト、Apple、Linuxディストリビューターが、さまざまな対策を提供してきた。

Intelは公開した資料の中で、マイクロコードを提供しないプロセッサの理由として次の3つの項目を挙げている。マイクロコードが提供されないCPUには、「Core」「Celeron」「Pentium」「Xeon」ブランドのCPUも含まれている。

- マイクロアーキテクチャの特性上、Variant 2 (CVE-2017-5715)を回避するための実装を行うことが難しい

- システムソフトウェアサポートが限定的にしか提供されていない

- 対象となるプロダクトがクローズドシステムとして実装されており、今回の脆弱性が悪用される可能性が低いと見られる

Meltdownはオペレーティングシステム側で対処が可能とされている(ただし、対策を行うことで実行速度は低下する)が、Spectreはオペレーティングシステム側ですべてのパターンに対策することは事実上不可能だと考えられている。