ペンタセキュリティシステムズは7月31日、同社のセキュリティの定期レポート「EDB-Report」の6月号をリリースした。

レポートは、脆弱性の情報を集積したデータベースである「Exploit-DB」で公開されているWeb脆弱性の情報を基に、同社のR&Dセンターデータセキュリティチームが作成したもの。毎月1回公開され、今回が2015年6月分となる。

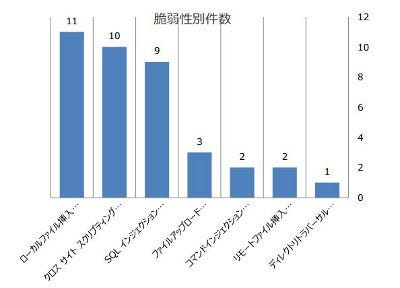

レポートによると、6月に確認されたWeb脆弱性の件数は合計38件。内訳は、ローカルファイル挿入が最も多く11件で、クロス サイト スプリプティングが10件、SQLインジェクションが9件と続いた。そのほか、ファイルアップロードが3件、コマンドインジェクションが2件、リモートファイル挿入が2件、ディレクトリトラバーサルが1件であった。

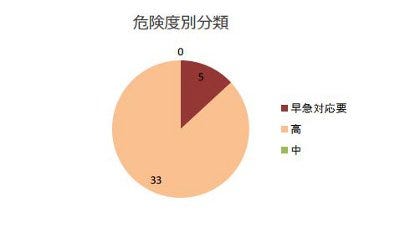

脆弱性の危険度別では、最も危険度が高い「早急対応要」が5件(13%)、2番目に高い「高」が33件(87%)、最も危険度が低い「中」が0件であった。攻撃実行の難易度別件数は、最も難しい「難」が3件(8%)、「中」が2件(5%)、最も難易度が低い「易」が33件(87%)であった。

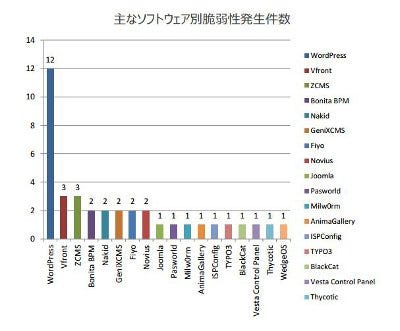

主なソフトウェア別脆弱性発生件数は、WordPressが12件、Vfront、ZCMSが各3件、Bonita BPM、Nakid、GeniXCMS、Fiyo、Noviusが各2件、Joomla、Pasworld、Milw0rm、AnimaGallery、ISPConfig、TYPO3、BlackCat、Vesta Control Panel、Thycotic、WedgeOSが各1件であった。

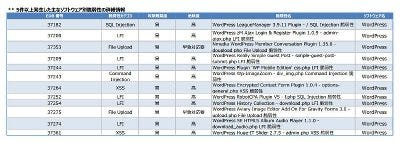

同社は、2015年6月のサマリーを以下のようにまとめている。

ローカルファイル挿入は、攻撃自体は単純なものでも、攻撃が成功した場合にシステムの重要ファイルが漏えいするなど、危険度が高いと指摘している。

ローカルファイル挿入とディレクトリトラバーサルが攻撃が成功するのは、ユーザーの入力値が追加的なセキュリティ措置も取られず、そのままシステムで使われるからだという。放っておくと他の攻撃を受ける恐れがある。管理者は、ユーザーがシステムで入力値をそのまま使うことを最大限に注意する必要があるとしている。

ソフトウェア別脆弱性発生件数では、5月の調査に引き続き、人気のCMSソフトのWordpressに対する脆弱性が最も多く報告されており、その種類も多様であったという。Wordpressの提供元はこの事態を収拾するためには、Pluginに対して大規模なアップデートが必要だとまとめている。