FireEyeは2月4日、「企業のインサイダー情報を狙うサイバー犯罪グループ関する記者説明会」を開催した。FireEyeが「FIN4」と名付けたサイバー犯罪グループが、医療・製薬業界などを狙っている実態をまとめたものだ。

FireEye Labsの本城 信輔氏が、FIN4の"少し変わった手口"を紹介。同社は200以上のサイバー犯罪グループを監視しており、「金融機関を狙う脅威グループ」を「FIN」と名づけて、4つ目のグループとして「FIN4」の実態を取り上げた。

FIN4の目的は、企業のメールからインサイダー情報を得ることで、ターゲットは医療・製薬業界、そしてM&Aなどのコンサルティング会社だ。

具体的にはバイオテクノロジー50%、医療用具13%、医療機器12%、医薬品製造10%となっている。多くはNYSE(ニューヨーク証券取引所)やNASDAQ(アメリカの新興企業向け株式市場)に上場しており、インサイダー情報を狙って株価での利益を狙っているものと思われる。

FIN4の特徴は「メールの監視に特化」

FIN4は医療・製薬業界の経営幹部、弁護士、コンプライアンス担当、研究員、科学者などを狙っている。最大の特徴は、メールのみをターゲットにしていることだ。通常のAPT(標的型攻撃)のように、マルウェアを忍び込ませて内部から情報を取るのではなく、単純にメールのIDとパスワードを盗みとり、メールの文書を読んだり、フィッシングメールを送ったりする。

具体的にはM&Aを行う企業・コンサルティング会社に対して、標的型メールでID・パスワードを盗みとっている。M&Aの発表直前にフィッシングメールを送る動きもあり、実際にM&Aの発表で株価が動いているため、犯人グループはここで利益を得た可能性がある。

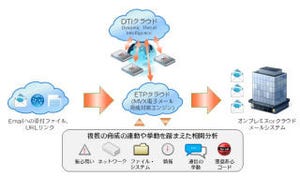

メールのIDとパスワードを盗み取る方法は2種類ある。1つはフィッシングサイトへの誘導で、ターゲットに向けて偽のOutlook Web Acess(OWA)のリンクを送る。

OWAは、Microsoft Exchange ServerのWebメールサービスで、企業で使われているExchangeのメールやカレンダーに対して、ブラウザからアクセスできるものだ。犯罪グループが用意した偽のOWAサイトへ誘導し、ターゲットのIDとパスワードを盗み取る。

もう1つの方法は、添付ファイルでIDとパスワードを盗む方法だ。犯人から送られたフィッシングメールに、おとりの文書が添付されており、開くと偽のパネルを表示し、入力したIDとパスワードを犯人側へ送ってしまう。VBA Macroを使ったシンプルなもので、IDとパスワードを送る以外の動作をしないのが特徴だ。

本城氏は「いずれの方法も標的型メールだが、とても巧妙な手段を使っている。おとりの文書に盗んだ内部文書を使ったり、通常のメールのやり取りに返信する形で標的型メールを送るなど、通常のメールとの判別が難しい」としている。

また、犯人側の追跡回避策として、Outlookに勝手にルールを追加してメールが不正であることを気づきにくくしたり、匿名化ネットワークであるTORを経由してメールの盗み見をすることで、追跡されにくくしている。

あえてシンプルな手口に

このようにFIN4は、メールに特化した攻撃を行うことが特徴だ。通常のAPT(標的型攻撃)のようにマルウェアを長期的に忍び込ませることはせず、メールのIDとパスワードを盗みとって、盗み見とフィッシングメール送信のみを行う。

シンプルな方法を使うことについて、本城氏は「高度なマルウェア対策を行うアンチウイルスソフトの検知を、すり抜けるためではないか」と推測している。

おとり文書のVBAマクロは、Outlookのパネルを呼び出すだけの単機能なものであり、これだけではアンチウイルス製品は検知しない。単純な方法にすることで、検知を遅らせて、長期的に監視できるようにしているのかもしれない。

合わせてシンプルな攻撃であるゆえに、犯人のプロファイリングも難しくなる。本城氏は「通常のAPT攻撃では、マルウェアなどの痕跡が残るため発覚しやすい。しかしFIN4はメールを盗み読みするだけでの簡単な手口であり、痕跡が残らない。そのため犯行グループのプロファイリングができない状態だ」とした。

FIN4のメール攻撃への対策として、本城氏は以下の項目をまとめた。

メールシステムに二要素認証を導入する

TORによるメールシステムへのアクセスを制限

VBAマクロを無効にする(デフォルトでは無効になっている)

本城氏は「今のところ、日本を狙った攻撃は確認されていないが、日本がターゲットになる可能性がある」と述べた。

アジアはAPT攻撃が活発な地域であり、日本がトップ3に入っているほか、FireEyeの調査によれば日本の企業のうち26.5%が何らかのAPT攻撃を受けているとのこと。特に日本では、ハイテク・製造業・大学へのAPT攻撃が多く、知的財産が狙われている。

本城氏は「医療・製薬業界への攻撃は今のところ少ないが、今後増えていくだろう」と予測。従来のマルウェアを使ったAPT攻撃だけでなく、今回のようなメールに特化した手口が使われる可能性があるので、警戒する必要があるだろう。