3社に1社が未知のマルウェアをダウンロードしているという現実

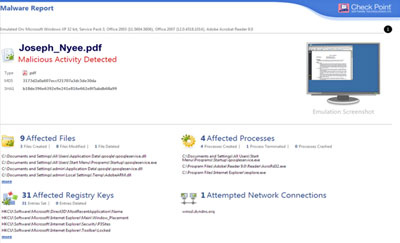

「2013年6月から12月に収集された情報によると、未知のマルウェアが埋め込まれた感染ファイルを1件以上ダウンロードしていた組織は、全体の33%を占めていました。感染ファイルの35%はPDFです。新手の難読化ツールを使った、より高度で巧妙かつ耐性の高いマルウェアが出現しています」

|

|

アズジェント マーケティング部マネージャーの秋山貴彦氏 |

そう話すのは、「チェック・ポイント標的型攻撃対策パッケージ」を展開するアズジェントでマーケティング部マネージャーを務める秋山貴彦氏だ。チェック・ポイントは6月3日、2013年の主要なセキュリティ脅威をまとめた「チェック・ポイント セキュリティ・レポート2014年版」を公開。そのレポートで、半年の間に実に3社に1社が未知のマルウェアが埋め込まれた感染ファイルをダウンロードしているという実態が明らかにされたのだ。

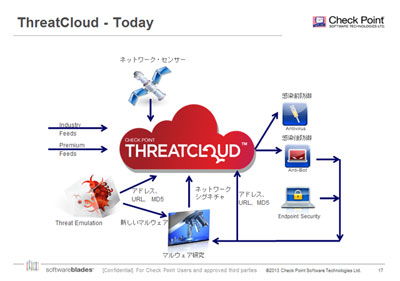

この調査ではThreat Emulationセンサーが利用された。これは、チェック・ポイントが展開するクラウド(ThreatCloud)上のサンドボックスによる脅威検知システムのこと。アズジェントが展開する「標的型攻撃対策パッケージ」でも用いられている。

仕組みとしては、顧客サイトに設置したアプライアンスで抽出したファイルをクラウドのサンドボックス環境に送り、そこで実際にエミュレートして、脅威かどうかを判定。さらに、その結果をアプライアンスにフィードバックすることで、未知のマルウェアに迅速に対処するというものだ。3社に1社というのは、まさに実際に起きている脅威の現実ということだ。

このように、サンドボックスを利用した検知システムは、シグネチャではなく実際の挙動を見て判定している。この仕組みにより、未知のマルウェアを高い精度で検知することができる。だが、検知の精度については、ベンダーにより差があるという。そこで、今回、チェック・ポイント・ソフトウェア・テクノロジーズのエキスパートに、その辺りの事情を直接聞いてみることにした。

未知のマルウェアに対する検出率は99.83%

話を聞いたのは、チェック・ポイント・ソフトウェア・テクノロジーズのシステム・エンジニアリング本部セキュリティ・エキスパートの橘田明雄氏だ。橘田氏は、近年の脅威の傾向を次のように話す。

|

|

チェック・ポイント・ソフトウェア・テクノロジーズ システム・エンジニアリング本部 セキュリティ・エキスパートの橘田明雄氏 |

「マルウェアの活動はスピード、量ともに増加しています。われわれが行った調査では、対象組織の84%でマルウェアを検出しており、マルウェアのダウンロードは平均で10分に1回行われています。前年と比較すると、2012年には、2時間に1回の割合でマルウェアをダウンロードしている組織は全体の14%だったのに対し、2013年には、この数字が3倍の58%にまで拡大しました。特に活発なのが、未知のマルウェアです。新手の難読化ツールであるクリプターなどの利用により、マルウェア作成者はアンチマルウェア・ソフトウェアによる検出を免れるようになっています」(橘田氏)

検出を免れる手法はさまざまで、コードの修正を行いマルウェアの改良を行うようなものはもちろん、実行ファイルのヘッダを加工したり、マルウェアのコードを分割してファイルに紛れ込ませたりといった手法がある。シグネチャベースのマルウェア検知では、こうしたマルウェアの亜種を識別できないことはよく知られている。実際にファイルを実行して判定するサンドボックス型の場合でも、検知をすり抜けるケースがあるのだという。

「チェック・ポイントでは、さまざまなエミュレーション技術を確認するために、PDFの末尾にNull文字を付加するなどし、ファイルの機能を損なわないようにマルウェアの検体を意図的に加工して300種類の新たな亜種を作成。その亜種をどのくらいの精度で検知できるかを競合サービスも含めてテストしてみました。結果として、Threat Emulationでは、競合サービスを圧倒的に上回る100%という検出率を記録しました」(橘田氏)

競合サービスの平均検出率は53%で、第2位となったサービスの場合でも70%にとどまっていた。Threat Emulationがすべての亜種を検知したのに対し、他のサービスはマルウェアの4つに1つ以上を取りこぼしたことになる。サンドボックス上で実行するという仕組みは同じでも、検知の仕組み、精度には違いがあるのだ。

アンチウイルスやIPSと連携してはじめて真価を発揮

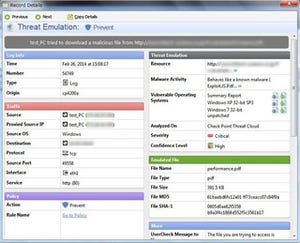

ネットワーク系のセキュリティ製品の場合、検知率が高くても、検知してからの運用が課題になりやすい。

たとえば、ネットワークセキュリティ製品の中には、検知とブロックが別々に提供されているものもある。この場合、未知のマルウェアを数多く発見できても、それをすぐさま隔離することができないうえ、運用するうえでは専門的な知識やノウハウが必要になり、人的な手間やコストがかさんでしまう。

その点について、橘田氏はこう話す。

「チェック・ポイント製品が特徴的なのは、Threat Emulation単体ですべてを防御しようとしているのはなく、Threat Preventionというかたちで、感染前の対策であるIPSやアンチウイルス、感染後の対策としてのアンチボットとセットで提供されている点です。Threat Emulationで検知した脅威は、アンチウイルスやIPSのシグネチャデータベースに即座に反映されます。検知とブロックを1つのアプライアンスに統合していることで、脅威にすばやく対応することができるのです」(橘田氏)

クラウドの特性を活かした情報共有の速さも特徴の1つだ。Threat Preventionは、シグネチャベースのアンチウイルスをすり抜けたマルウェアをThreat Emulationで検知する仕組みだが、単に検知して終わりではなく、それをThreatCloudと呼ばれる全世界共通のプラットフォームで共有。さらに検知した情報からシグネチャを発行し、アンチウイルスにフィードバックする。

「Threat Emulationでは、ある組織で検知された未知のマルウェア情報が、すみやかに世界中のお客様と共有します。たとえば、金融機関を狙ったマルウェアがヨーロッパで発生した場合、その情報が即座にフィードバックされ、同じマルウェアがアジア圏で広がろうとしてもブロックすることができます。また、マルウェアを検知した際の対応としては、アラートを表示させたり、即座に削除したりと組織によってさまざまですが、こうした変更も設定だけで対応できます。他のセキュリティ機能も一元管理できるなど、ユーザーに負担をかけない設計になっています」(橘田氏)

|

|

|

欧州で発見されたマルウェアの例。アンチウイルスベンダーの多くが検知できなかったが、Threat Preventionでは、Threat Emulationで検知した後にシグネチャを生成し、即座に全世界のアンチウイルスにフィードバックしている |

|

なお、Threat Emulationは、クラウドで検知するだけでなく、アプライアンス内で検知することもできる。その場合でも、脅威情報のフィードバックは迅速にThreatCloudに反映されるようになっているという。

標的型攻撃への対策では、未知のマルウェアを検知するだけでは十分ではない。内部に侵入したときにどうするかや、外部のC&Cサーバとの通信を行うケースなどに対して、多層的に防御していくことが重要になる。Threat Emulationは検知精度の高さを、多層防御の対策に直接つなげられる点が最大のポイントと言えそうだ。