シマンテックは8月13日、政府機関や大使館を狙うスパイツールを発見したとセキュリティブログで公開した。

発表によると、WipbotとTurlaとして知られるマルウェアを使った組織的なサイバースパイ活動は、旧東側諸国の政府機関や大使館を標的としてきた。

攻撃者は当初、バックドア型のTrojan.Wipbot(別名 Tavdig)を使って偵察活動を始め、その後Trojan.Turla(別名Uroboros、Snake、Carbon)を使った長期的な監視活動にシフトした。

この組み合わせで少なくとも4年間、典型的なスパイ活動が行われていたとみられる。

Turlaは強力なスパイ機能を備えており、PCに合わせて起動するように設定され、ユーザーがWebブラウザを立ち上げるとバックドアを開き、攻撃者との通信を有効にする。

攻撃者は、感染したコンピュータからこのバックドアを介して、ファイルのコピー、サーバーへの接続、ファイルの削除、他のマルウェアのロードと実行などが可能になる。

Turlaの背後にいるグループは2段階の攻撃戦略を用いており、スピアフィッシング電子メールや水飲み場型攻撃を使って感染させる。

水飲み場型攻撃では強力な侵害機能が用いられ、特定範囲の正規のWebサイトを侵害して、事前に指定したIPアドレス範囲からアクセスした標的のみにマルウェアを配布する。

侵害されたWebサイトから配布されたTrojan.Wipbotが、さらにTurlaをダウンロードして標的に配布している可能性が極めて高いと考えられる。

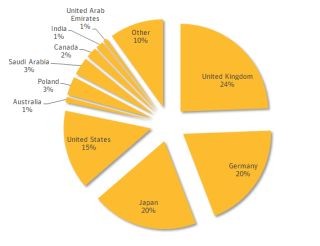

感染を分析したところ、攻撃はいくつかの特定の国に集中しており、たとえば2012年5月には、旧ソビエト連邦構成国の首相事務局で発生した感染が瞬く間に広がり、最大60台ものコンピュータが侵害された。

Turlaの背後にいるグループは、スピアフィッシング電子メールや水飲み場型攻撃を使って標的を感染させる。

メールのいくつかには、中東の大使館職員から送られたように見せかけ、会議の議事録を偽装したファイルが添付されていた。これを開くとTrojan.Wipbotが標的のコンピュータに投下される。

両者のコードや構造にはいくつもの類似点があるため、WipbotはTurlaを配布する仕組みだと考えられている。

2012年9月以降、このグループは少なくとも84カ所の正規のWebサイトを侵害して水飲み場型攻撃に利用し、この中には、政府機関や国際機関のWebサイトが多数含まれる。

侵害されたサイトにアクセスすると、「フィンガープリント採取」スクリプトが実行されている Web サーバーにリダイレクトされる。

このスクリプトは、アクセスしたコンピュータを特定する情報を収集し、この段階で、サイトにアクセスした者が使用しているブラウザやプラグインに関する情報をくまなく収集して、攻撃に最適な脆弱性を特定する。

攻撃の次の段階ではさらに標的を絞り、狙った標的に関連するIPアドレスのみに Wipbot を投下するようにサーバーが設定される。

例えば、Shockwaveインストーラのバンドルに偽装したマルウェアが届けられたあと、続けてWipbotが感染したPCから追加の情報収集を行なう。攻撃の対象と判断された場合、はるかに強力な機能を備えた2つ目のバックドア型脅威(Trojan.Turla)がダウンロードされる。

Wipbotが偵察ツールとして動作する一方、Turlaは標的のコンピュータで長期的に活動する。シマンテックの分析によると、WipbotとTurlaの間にはいくつかの技術的な共通点が認められ、両方のコードを作成したのは同一のグループか、またはより大規模な組織とみられる。