ブラウザエクスプロイト対策のダイナミックテスト

「ブラウザエクスプロイト」(ブラウザの脆弱性を攻撃するコードなど)対策のダイナミックテストは、また違ったプロセスを踏む。この検証では、サーバとクライアントの両方に存在するさまざまな脆弱性対策をテストする必要がある。本来は脆弱性に関する詳しい知識がないと不可能な検証だが、最近は前提となる知識がなくても簡単にテストできる便利ツールが数多く存在する。シマンテックでは、操作性の良さからCore Security社製のCore Impactを推奨するが、同様の機能を持つ別のツールで代用も可能だ。

ブラウザエクスプロイト対策の検証手順

- ブラウザの脆弱性を選択

- ハードウェアをセットアップ

- ソフトウェアをセットアップ

- 脆弱性が存在するURLを参照

- ツールの検証結果を確認

脆弱性選択のポイント

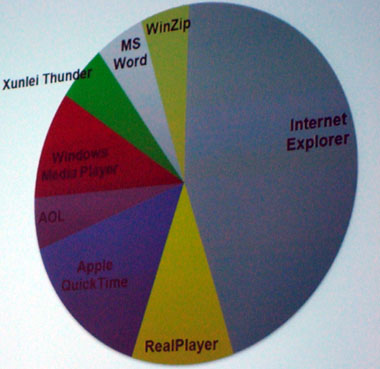

ブラウザの脆弱性は、検出が簡単なものから難しいものまでさまざまな種類がある。最適な検証を行うためには、普及度をポイントにして脆弱性を選択することが重要だ。

ハードウェアの設定

ネットワークハブかルータで接続した2台のPCを用意する。VMware等のバーチャル環境での対応も可能だ。バーチャル環境でデフォルトの状態をスクリーンショットで保存しておけば、検証結果をすぐにクリアして次の検証を行うこともできる。

ソフトウェアの設定

攻撃側PCとなるほうにCore Impact等のツールをインストールする。残りの1台には検証するセキュリティソフトをインストールする。セキュリティソフトをインストールするPCには、以下の点に注意する。

- 検証OS : Windows XP SP2を推奨

- パッチはインストールしない

- DEP(Data Execution Prevention)を無効にする

シマンテックは依然として高い普及率を誇り攻撃対象にされやすいWindows XP SP2を検証OSとして推奨している。また、脆弱性の検証では、パッチやDEPといった脆弱性対策を施さないという点に注意が必要だ。

検証時に考慮すべきポイント

総合的な検証を行う場合は、以下のすべてのエクスプロイトを選択する必要がある。

- Microsoft社製品のみではなく、広く普及しているサードパーティ製品も対象に入れる

- ActiveXの脆弱性 : 最もエクスプロイトのターゲットになりやすい脆弱性

- DOM(Document Object Model)の脆弱性 : ActiveXの脆弱性よりも検出が困難

- VML/PDF/ANI/WMFなどのダウンロードファイルの脆弱性

結果の判定

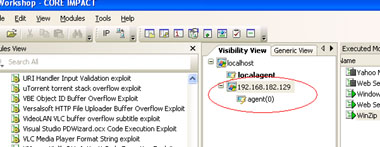

ツールに用意されたエクスプロイトが実行され、攻撃対象のコンピュータへの侵入が成功したことは、ツールの監視画面で確認できる。なお、Core Impactのようなツールを使った検証では、仮想環境で検証が実施されていることを意識する必要がある。

以上のようなガイドラインに従いサンプル選定や検証を進めれば、より有効な検証を効率的に実施することができる。検証の期間にあわせて適切にポイントを絞ることが成功の鍵と言える。