「標的型攻撃」というキーワードを聞いても、漠然としたイメージしか沸かないという方が多いでしょう。標的型攻撃では、さまざまな経路からあなたの情報を収集し、ピンポイントであなたから会社の重要なデータを盗み取ろうと、攻撃者が画策しています。そこで今回は、攻撃者がどのようにメールであなたを狙ってくるのか、実例を交えて解説します。

執拗な攻撃とは?

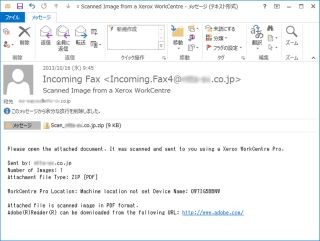

前回は、複合機からのメールを装った攻撃を例に、攻撃者が手を替え品を替え、だましの手口を進化させており、常に「新しい攻撃が来る」ことを前提に"対応する意識"を持ってもらうことが大切であるとお伝えしました。

また、前々回、前回の事例は、通称「ばらまき型」と言われるもので、一つ一つの攻撃メールの例を見てきました。しかし、これらの事例では重要な特徴の1つである「執拗な攻撃」という特徴について実感できなかったのではないでしょうか?

今回はこの「執拗な攻撃」が、どのように行われているかをご紹介します。

ばらまき型とその他の違い

その前段として、「ばらまき型以外」の攻撃メールについてお話しましょう。

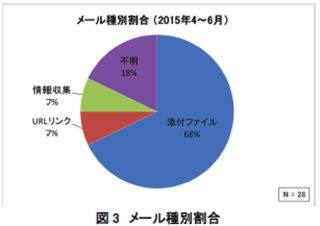

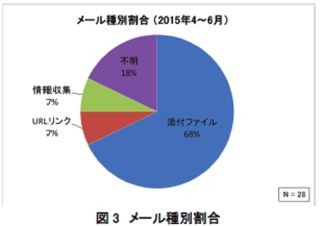

「ばらまき型」は、つい開いてしまうような内容のメール多くの人に送り、マルウェアである添付ファイルを開かせたり、攻撃を仕込んだWebサイトへアクセスさせたりすることで、攻撃を成立させようとしてきます。送ったメールのうち少しでも攻撃が成功すれば、そのパソコンを踏み台に探査・感染を広げ、次の攻撃の足掛かりにします。

「ばらまき型以外」では、攻撃の手口を広めないためにも、多くの人にはメールを送らない傾向があります。攻撃者が窃取したい情報を定めて戦略的にオンライン、オフラインを問わずに情報収集などの攻撃準備を行い、攻撃の確度を高めて情報の窃取を狙います。

このような攻撃は1通のメール単体で見ていても、攻撃の全体像が見えてきません。通称「やり取り型」と呼ばれるような手口などがこのような事例に当てはまります。

やや古い事例にはなりますが、「やり取り型」の2012年の事例について、情報処理推進機構(IPA)から2014年5月に詳細な報告(概要、活動レポート、添付資料)がされています。こちらの報告はさまざまなメディアでよく取り上げられていたので、覚えている人もいるのではないでしょうか。

報告書が公開された時点では、この攻撃者(グループ)からの攻撃は一時やんでいたようですが、その後2014年8月~10月ごろに活動を再開しており、IPAから注意喚起が行われていました。

それぞれの事例から「やりとり型」の攻撃がどういうものか、またその手口がどのように進化しているかを見てみましょう。

まずは2012年10月の攻撃について、具体的なやりとりの概要を見てみます。

攻撃の発端は無害な偵察メールから始まります(#4-1)。

この偵察メール自体には何も脅威となるようなものはなく、この偵察メールにターゲットの受信者が返信(#4-2)することで攻撃者は添付ファイルとしてマルウェアを送りつけます(#4-3)。

しかし、ここで攻撃が終わりではありません。攻撃が成功していないことがわかると、ターゲットの受信者からのメール(#4-4)で反応を伺いつつ、その場で攻撃手口を見直して次のマルウェアを送りつけます(#4-5)。

この攻撃もアーカイブされたファイルが開けずにうまく行かないとわかると(#4-6)、ターゲットの受信者に環境をヒアリング(#4-7、#4-8)した上で、ヒアリングから1時間もかからない短時間で問題点を解消してさらに次のマルウェアを送りつけて攻撃を続けています(#4-9)。

「やりとり型」攻撃では、1回分の攻撃の手口だけを見ても、執拗に攻撃を続けて成功させようとしていることが見てとれます。まさに、「執拗な攻撃」の典型です。みなさんにこのようなメールが来たらどのように対応できるでしょうか?

外部からの問い合わせなどに対応する業務をしている場合は、多少の不審点があっても添付ファイルを開いて確認してしまうのではないでしょうか。また、外部からの問い合わせに直接対応しないような業務だとしても、対応窓口の人からこのようなやり取りと合わせてメールが転送されてきたらどうでしょうか。

このように製品の問い合わせなど、企業として対応せざるを得ない立場の人を狙い、日本語での自然なやり取りを通して学習しつつ、マルウェアを開かせようとします。また、1回分の攻撃に限らず、この攻撃者はしばらく期間をおき、同じ組織への攻撃を繰り返すなど執拗に攻撃を繰り返していると報告されています。

次に同じ攻撃者(グループ)であると考えられる攻撃について、2年後の2014年8月の事例を見てみましょう。

こちらの攻撃でも2012年10月の攻撃と同様に偵察メールに始まり、やり取りをしながら添付ファイルを開かせようとしています。

全体としては似たような流れですが、ここで着目すべきは、ターゲットの受信者から依頼に対してより自然な流れで怪しまれにくいような回答を取り繕い(No.5、10)、また添付ファイルを開いていないとみるや、添付ファイルを開かせるために催促をする(No.8)など、2012年時点では見られないような手口を利用している点です。

攻撃の成功率を上げるために学習し、手口を向上して、数年にわたり攻撃を継続していることが見て取れます。

人間は相手の反応を確認しながら相当の対応をしてもらうようなやり取りを繰り返すことで、徐々に信頼関係が構築されていきます。「やり取り型」はこのような心理的な特性を利用し、このような状況に適した受け答え、対応を攻撃者が行うことを通して構築された信頼関係を土台として攻撃を成功させようとしてくるのです。

今回は、通称「やり取り型」と呼ばれる攻撃の一連の流れと攻撃者の学習による手口向上の事例を紹介しました。巧妙な手口で、執拗に攻撃を継続してきている様子を垣間見ることができたのではないでしょうか。

このような「やり取り型」の攻撃は詐欺のようなものです。いかにも怪しい雰囲気の詐欺師は成功しません。詐欺師は身なりを整えて、一見誠意があるようなコミュニケーションを続けることで相手の信頼を得ようとします。また相手の時間を奪い、冷静に判断できないようにし、そして準備が整ったところで詐欺行為を働きます。

このような詐欺に対して「私は詐欺にはだまされない」と思っている人こそ詐欺被害に遭うとも言われていますが、標的型メール攻撃も同様です。「私はこんな攻撃には引っかからない」「こんな攻撃は私にはやって来ない」と思っている人こそ注意が必要かもしれません。

標的型攻撃はメールによる手口に限らず、今後はより巧妙に、そして執拗に継続されていくことと考えられます。このような標的型攻撃は誰しもが受ける可能性があります。標的型攻撃に「私は大丈夫」はありません。この記事を通して「私も攻撃に遭うかもしれない」「攻撃に引っかかるかもしれない」と思っていただければ幸いです。

著者プロフィール

![]()

彦坂孝広(ひこさか・たかひろ)

2002年入社。2003年よりNTTグループ企業の研究開発に従事し、2005年からNTTソフトウェアのメールセキュリティソリューション「CipherCraft/Mail」で暗号化や誤送信防止、標的型メール対策などメールセキュリティの開発全般に携わる。

NTTソフトウェア ビジネスソリューション事業部

アシスタントマネージャー

あわせて、顧客企業の社外アクセス監視支援業務も担当。セキュリティの専門家として、サイバー攻撃に関する知見も備えている。