DDoS攻撃の基礎からその対策方法、トレンドなどを紐解く本連載。今回より、実際のDDoS攻撃の対策方法を解説していきます。初めに取り上げるのは、ネットワークを狙うDDoS攻撃への対策方法です。

ネットワークレイヤーを狙ったDDoS攻撃の対策

ネットワークに対するDDoS攻撃は第4回でも説明した通り、ネットワークレイヤーすなわちネットワーク機器に対する攻撃と、ネットワーク帯域レイヤーに対して大量のトラフィックを送信する攻撃に分けることができます。

ネットワークレイヤーへの攻撃は、ルータやファイアウォールなどのネットワーク環境を構成する機器に対して、不正なネットワークパケットを送信してリソースを枯渇させたり、不正な動きを行わせて可用性を失わせたりすることを目的とします。このような例外的な動きを処理できる機器は問題ないのですが、特定の不正パケットに対応できない脆弱な機器は、DDoS攻撃に悪用されてしまいます。

具体的な対策方法としては、「ネットワーク機器で不正パケットを検知して振るい落とす(スクラブする)方法」と「DDoS対策専用装置で不正パケットを判別して配下のネットワークインフラストラクチャ全体を保護する方法」があります。

ネットワーク機器で対応する場合

ネットワーク機器で不正な攻撃をふるい落とすには、どのようにネットワーク上の異常を検知するかが重要です。異常を検知する方法には、SNMPというプロコトルを介してネットワーク機器の送受信トラフィック量やエラー状態を取得する方法や、sFlowやNetFlowに代表されるフロー情報をネットワーク機器から収集する方法があります。

SNMPは、エージェント機能が備わっている監視対象のネットワーク機器に対して、SNMPマネージャからポーリングしてデータを取得することで、ネットワークインタフェースの送受信データ量などを把握できます。突発的にデータ受信量が多くなったり、パケットエラーが異常発生したりするなどの異常を検知します。

フロー情報は、送信元/宛先IPアドレス/送信元/宛先ポート番号/プロトコル番号などの共通の属性を持つパケットをまとめて表現したものです。フロー情報の属性からトラフィックの流れを分析でき、SNMPと異なり、大量の通信を発生させている送信元も特定できます。送信元に対して特定の通信をフィルタリングすることでDDoS緩和策を適用できるため、フロー情報の収集はネットワークレイヤーを保護する有効な対策方法です。

より上位のアプリケーションレイヤーの異常を検知するには、フロー情報の属性では足らず、各アプリケーションプロトコル上のデータの分析が必要です。アプリケーションのリソース枯渇を狙った攻撃は検知が難しいため、アプリケーションを保護するための施策が別途必要です。アプリケーションを狙ったDDoS攻撃については次回以降に解説します。

DDoS対策専用装置を活用する場合

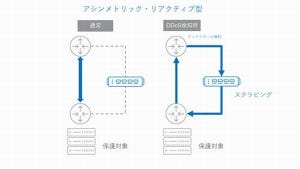

ネットワーク上で対策する場合は、検知機能と緩和機能の両方を提供するDDoS対策専用装置をインライン構成で導入し、通過するトラフィックの異常点を監視し、閾値に応じて適切な緩和策を講じます。

緩和策の一例として、TCPのコネクションが100を超えた場合に、TCP認証をしてSYNで送信されたパケットに対してわざとRSTを返し、その反応からパケットの正当性を判定します。正常な通信ではない場合は、送信元をブラックリストに一定期間登録して、パケットを検査する前にドロップさせます。

そのほか、閾値が1000を超えた攻撃に対してTCPの通信の正常性の検査を行わないで、すぐに特定の送信元からの通信数を制限するような緩和策を実施するなど、コネクション数をインディケーターとして緩和策を講じられます。

下図のようにネットワーク上の異常を各段階(level)で定義するためのインディケーターはTCPコネクション数だけでなく、TCPのsynの送信割合や、UDPの接続数なども設定できます。

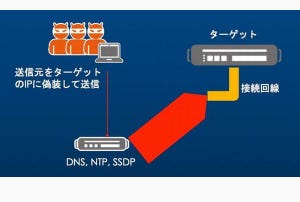

一方のネットワーク帯域を埋め尽くす攻撃の場合、攻撃者の如何にしてボリュームのあるトラフィックを送りつけるかという工夫に、柔軟に対応できるかがポイントです。

多くの攻撃の場合、アンプ(増幅)攻撃と呼ばれる方法で攻撃者が送るトラフィックを増幅させます。アンプ攻撃はアプリケーションプロトコルの特性を利用した攻撃で、リスクエスト時のパケットよりレスポンス時のパケットが多くなるようなリクエストを発信すると共に、レスポンスのパケットが攻撃先に転送されるようリクエストのソースIPアドレスを偽装して送信します。

特にDNS、NTP、SNMP、UPnPなどのプロコトルの特性を悪用した攻撃が多く見られます。

それでは、ネットワーク帯域を埋め尽くす攻撃へはどのような対策が必要でしょうか。次回、DNSを利用したDDoS攻撃を例に確認してみます。

四柳 勝利(よつやなぎかつとし)

A10ネットワークス株式会社 ビジネス開発本部 ビジネスソリューション開発部 セキュリティビジネスディベロップメント&アライアンスビジネスマネージャ

公認情報システム監査人(CISA)、Certfied Information System Security Professional (CISSP)、GIAC Certifed Intrusion Analyst (GCIA)

セキュリティーベンダーのプリンシパルアーキテクト、コンサルティングファームのシニアマネージャを経て、2016年よりA10ネットワークスのセキュリティビジネスの責任者に着任。イベントでの講演、書籍や寄稿記事の執筆などセキュリティの啓発活動にも従事。