クレジットカードの情報流出が止まりません。毎日とまではいいませんが、毎週のようにクレジットカード情報流出が発表されており、被害額は2022年も300億円を突破しており、まだ年間の統計は出ていませんが、過去最悪のペースで400億円に届こうかという勢いです。

最近の攻撃の問題点は、セキュリティコードを含めてクレジットカード情報が根こそぎ奪われている点です。何が起きているのでしょうか。

過去最悪の2022年

クレジットカードの不正利用は、2021年の330.1億円という被害額が過去最大でしたが、2022年は1~9月までの間に309.2億円の被害が発生。統計を取っている日本クレジット協会のデータを見ると、2022年は四半期のいずれの期間でも被害額が100億円を突破。10~12月分はまだ集計結果が出ていませんが、この期間も100億円を超えていれば年間で400億円を超える被害が発生したことになります。

被害の多くを占めるのが「番号盗用被害額」となっています。これは主に、クレジットカード情報を盗んだ犯罪者がその情報を使ってECサイトなどで購入する……といった被害が該当します。クレジットカード情報の漏えい元も主にオンラインからの流出だと考えられています。

クレジットカード情報の漏えいというと、一時期はECサイトのサーバーが攻撃者によって侵入され、データベースからカード番号や有効期限といった情報が盗まれる例がありました。

-

2016年に攻撃を受けたことを発表したECサイトの事例。サーバーに保管していたクレジットカード情報が盗まれたというものです。この頃は、クレジットカードのセキュリティコードを保存しないことが一般的だったので、むしろ現在の方がセキュリティコードも流出していて被害が悪化しているかもしれません

こうした攻撃は昨今では減少しています。これは、2016年に割賦販売法が改正され、ECサイトがクレジットカード情報を保管する場合、PCI DSSというセキュリティ基準に準拠しなければならないようになったためです。一般的なECサイトではPCI DSSへの準拠が難しいことから、ほとんどが「非保持化」(=クレジットカード情報を保持しない)を選択しています。

ECサイト自身がクレジットカード情報を保存しなければPCI DSS準拠をしなくて済むというわけで、決済時にクレジットカードを入力する場合も、ECサイト自身ではなく決済専門の事業者を経由するようにして、ECサイトは決済結果のみをを受け取る仕組みが構築されました。

この場合、ECサイトには決済モジュールが組み込まれ、入力されたクレジットカード情報はそのまま決済代行業者(PSP)などに送信されるので、ECサイト自身は情報を保管しません。

クレジットカード情報の管理が難しい小規模なECサイトも多いため、この手法は広く使われています。クレジットカード情報はPSPが管理するので、ECサイト自身に保管リスクがなくなります。セキュリティ上も、専門業者であるPSPの方が力を入れているので、安全性は向上します。

しかし、昨今のクレジットカード情報はどこから漏れているのか、といえば、そのECサイトからなのです。クレジットカード情報を保存していないのになぜか。購入時にクレジットカード情報を入力して決済をする……まさにその瞬間、自分が入力したクレジットカード情報がそのまま盗まれているのです。

自分が入力したクレカ情報が盗まれる

2023年に入っても、1月10日に2,259件、1月11日に15件、1月12日に7,024件、1月19日に37件、2月8日に861件、2月14日に11万2,132件、2月15日に3,840件、2月20日に8,794件と、それぞれクレジットカード情報の漏えいが発表されています(これが全てとは限りませんが……)。

それぞれはECサイト一つずつからの漏えいですので、8つのECサイトで漏えいが起きたことになります。実際に情報が漏えいしていた期間はそれぞれ異なりますが、発覚までの期間が長かったり、利用者が多かったりした場合、漏えい件数が拡大してしまいます。

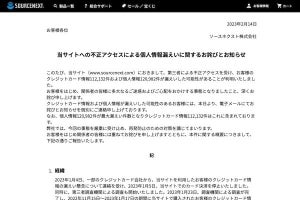

2月14日のソースネクストの件はTwitterなどでも話題になりましたが、特別な攻撃や被害があったわけではなさそうで、IT系の企業で身近に感じた人が多かったのかもしれません。規模が大きいために被害件数は多いのですが、内容としては「いつもの攻撃」という印象です。

ソースネクストの事例で行われた攻撃は、ECサイトに使われているWebアプリケーションが改ざんされ、入力データが外部に送信される状態になっていたというものです。これまでも「ペイメントアプリケーションが改ざんされた」という例は多く、前述の今年に入ってからの8件の事例のうち4件が該当していました。他の事例も、Webアプリケーションの改ざんによるものです。

-

ソースネクストの情報漏えいの報告より。現在の流行はペイメントアプリケーションの脆弱性を突いた攻撃で、これを原因とする漏えいが頻繁に報告されています。脆弱性が発見されたペイメントアプリケーションには修正プログラムも用意されているのですが、それを適用していないサイトが狙われます

この改ざんが行われると、きちんと正規サイトにアクセスして、正規の決済フォームに対してクレジットカード情報を入力して決済ボタンを押しているのに、その情報がPSPだけでなく悪意のある第三者にも送られてしまうわけです。

この時、同時に氏名や住所などの個人情報が盗まれるのもよくある攻撃です。配送先住所を入力することが一般的なので、そうした情報もまとめて犯罪者に送られてしまうのです。

この攻撃は、利用者側の対策が難しい攻撃です。強いてあげるなら、PayPal/Amazon Pay/Apple Pay/Google Payといった決済サービスを利用することでしょう。これらのサービスではクレジットカード情報があらかじめ登録され、脆弱なペイメントアプリケーションを経由しないので、情報が盗まれません。

根本的には、ECサイト側が脆弱性に対策を行うことが必要です。上記のような決済サービスを採用したサイトはまだ多くはなく、利用者がクレジットカード情報を手入力する場合がほとんどです。その場合でも、脆弱性がなければ同様の攻撃は防ぐことができます。

ECサイトによってはカード情報を保存して次回の決済では手入力しないで済むサイトもありますが、基本的にPSPにカード情報が保存されているため、ECサイトが取得しているわけではありません。逆にアマゾンや楽天市場のように、システムにカード情報を保存しているサイトもありますが、これらはECモール事業者であって決済代行業者と同じPSPという位置づけなので、また別の話になります。

経済産業が2月に公表した「クレジットカード決済システムのセキュリティ対策強化検討会報告書」でも、ECサイトにおけるシステム/サイト自体の脆弱性対策を必須とする方針が示されています。

今後、ECサイト側は脆弱性対策を行っていないと、問題発生時の責任問題にもなりかねません。買いたいと思ってサイトにクレジットカードを手入力する……それだけで番号が盗まれてしまうのですから、ECサイト側にはさらなる対策を期待したいところです。

ところで、ECサイト自体がクレジットカードを保存していない場合、PSP側が複数のECサイトのクレジットカード情報を保管することになるため、攻撃を受けたときに被害が拡大します。PSPは一般にセキュリティを重視しているためそうした例は多くはありませんが、2022年にはメタップスペイメントが最大46万件というクレジットカード情報の流出被害を発生させており、絶対安全とは言い切れないのが悩ましいところです。

次回は、このあたりの対策に触れてみたいと思います。