DoS攻撃(Dinial of Service Attack)というのは、サーバーに対して大量のアクセス要求を送り、サーバーの処理能力を飽和させることでサービスを停止させたり、脆弱性を突くという攻撃だ。これを、マルウェアを通じて乗っ取った大量の機器から同時に行うのが「DDoS攻撃」(Distributed DoS)だ。攻撃者が直接攻撃するわけではないので、犯人を特定することが難しく、また防御も難しいという、「お手軽で超強力」な攻撃なのだ。

DDoS攻撃は近年のインターネット攻撃として猛威を振るっており、主要なSNSや企業、国際的なイベントのウェブサイトなどが被害を受けている。たとえばリオ五輪では実に500Gbpsにも達するDDoS攻撃が公式サイトなどに向けて送られたといい、来年の東京五輪を控える日本政府としては、どうしても対策を進めておかねばならない懸案事項なのだ。

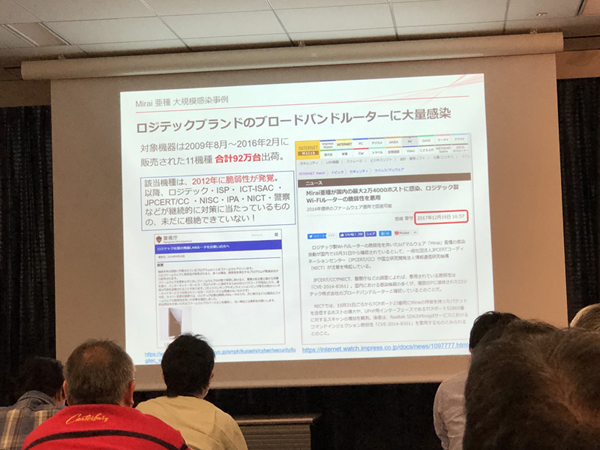

そして、DDoS攻撃を行う「砲台」となる機器は、パソコンではなくルーターやネットワーク対応プリンター、ビデオレコーダー、NAS、IoTなどといった「非PC機器」が主流になっている。こうした機器はセキュリティ対策が難しかったり、メーカーがファームウェアの修正などで対策を用意しても、ユーザーが無視してしまい、改善しないといった問題がある。

プロバイダ側で行えるDDoS対策もあるが、いずれもコストがかかる。そして、ユーザーが対応してくれない(できない)IoTは一向に減る気配がない。そこで、そもそもDDoS攻撃が行えないような状況にしてしまえばいい、という発想にたどり着く。DDoS攻撃では、各地に散らばる「砲台」をいちいち直接操作するのではなく、C&C(Command & Control)サーバを介して一斉に命令を出す。このC&Cサーバーへの通信を遮断してしまえば攻撃させずに済ませられるわけだ。

インターネットでは、特定の端末やサーバーに到達するために使う仕組みである「DNS」に手を入れ、C&Cサーバに到達できないようにする。これが「DNSフィルタリング」だ。もちろんC&Cサーバ側の対応次第ではこれも無効になってしまうだろうが、カジュアルな攻撃者は減らすことができる。そして日本では、総務省を中心として、DNSフィルタリングを積極的に導入する方針となったわけだ。