CSIRTが取り組むべき課題とは?

今回の調査結果と2015年の調査結果を比べ、CSIRT構築・運用について、組織体制、構築時に考慮される6つの項目、活動内容について大きな変化は見られなかったが、課題がいくつか存在することがわかったという。

森崎氏は「課題はCSIRTによってまちまち」と話した上で、「外部組織とのコミュニケーションの不足」と「インシデントの原因特定に向けたサービスの利用」「インシデントの観測」を挙げた。

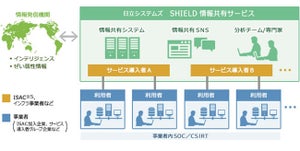

2014年に設立された日本の金融機関によるサイバーセキュリティに関する情報の共有及び分析を行い、金融機関の安全性の向上を推進する団体「金融ISAC」の設立など、昨今、サイバーセキュリティに関する業界団体が設立される機運が高まっている。

森崎氏は、「『業務で紙を多用する』『クラウドサービスにデータを保存している』など、業種によって商習慣が異なります。だからこそ、同業種の他組織との交流が有効です。その業界ならではのノウハウを共有できる可能性があるからです」と、社外コミュニティへの参加を推奨する。

今回の調査では、国内における情報共有の枠組みとして、JPCERT/CC(WAISE)への参加は80%弱の回答が得られたが、各ISACや警察庁が取り組むCCIなど、その他のコミュニティへの参加率は20%を切っている。

「インシデントの原因特定に向けたサービス」については、「導入した後に、インシデントが発生した時に実効性があるかどうかを確認する必要がある」と指摘する。

「インシデントの観測」については、今や、ITシステムがビジネスに直結していることを踏まえ、「セキュリティインシデントを災害としてとらえ、災害と同等の対策を講じるべき」と、森崎氏は語った。

自社の業種や環境に応じて、できることからコツコツと

CSIRTの運用に向けたJPCERT/CCからのアドバイスを聞いてみたところ、CSIRTという大きく構えがちだが、森氏は「できることから手を付けていくことが重要。企業の業種や風土によって必要な項目が異なります。モデルケースがすべてではありません」と話す。

サイバー攻撃は人間のミスを突くケースも多いことから、セキュリティに関するトレーニングは重要だが、企業の規模によって、その内容が異なってくるという。

例えば、不審なメールについては「開かない」ことを喚起した上で、CSIRTもしくはセキュリティを担当する部門に連絡することまでを徹底する必要がある。そのほか、基本的の項目ではあるが「ソフトウェアのバージョンアップをきちんと行い、最新版を使っているか」「不用意にノートPCを持ち歩かない」といったことも重要だ。

森崎氏も「事業継続を考えると、小さな内容でもとにかくできることからやるべきです」と語る。

また、森崎氏はJPCERT/CCが公開している「CyberNewsFlash」の活用を推奨する。「CyberNewsFlash」では、情報収集・分析・情報発信を行っている早期警戒グループのメンバーが、脆弱性やマルウェア、サイバー攻撃などに関する情報を提供している。

「2017年より新設したCyberNewsFlashは注意喚起の基準には満たないものの、アナリストが重要だと判断した内容を発行しているので、社内の教育のきっかけなどに使っていただいてはいかがでしょうか」(森崎氏)

さらに、森崎氏は「IPA、警察庁、ISACなど団体によって情報を精査する観点が異なるため、発信される情報も異なります。1つの団体の情報だけでなく、複数の団体の情報を活用することをお勧めします」とも話す。

なお森崎氏は、既にCSIRTを構築している組織に対しては、自組織のCSIRTと調査結果を比較してみてほしいという。これによって、「自組織ができていること」と「自組織ができていないこと」がわかるからだ。

言うまでもないが、CSIRTは作っておしまいではない。円滑な運用を行い、脅威が発生したら対策を講じ、最悪の場合、インシデントが発生したら1分でも早く火消しをしなければならない。

CSIRTの任務を全うするために、国内のCSIRTのご担当者は、一度、「2017年度 CSIRT 構築および運用における実態調査」|に目を通されてはいかがだろうか。