米セキュリティベンダーのパロアルトネットワークス(Palo Alto Networks)の脅威インテリジェンスチームUnit 42は現地時間17日、公式ブログにおいて、クラウドセキュリティ製品をアンインストールする機能を持つマルウェアを確認したことを発表している。

サイバー攻撃者グループRockeが使用する仮想通貨マイニング マルウェアの新サンプルは、侵害したLinuxサーバから5種類のクラウドセキュリティ保護や監視製品をアンインストールした上で、脆弱性を攻撃し仮想通貨Moneroのマイニングを行う。同チームはクラウドセキュリティを狙い削除するという機能を持つものは珍しいもので新たな課題になると警鐘を鳴らしている。

今回ターゲットにされたのはTencent CloudやAlibaba Cloudなどクラウドプロバイダが開発したワークロード保護のためのCWPP(Cloud Workload Protection Platform)で、セキュリティ製品自体を侵害するわけではなく、ホストに対する管理制御権を取得してアンインストールするとしている。

ブログには技術的な解説も掲載しており、Apache Struts 2、Oracle WebLogic、Adobe ColdFusionなど既知の脆弱性を攻撃し、"0720.bin"というバックドアを仕掛けシェルスクリプト"a7"でエージェントベースのクラウドセキュリティ製品のアンインストールや他の仮想通貨マイニングプロセスの終了、ツールの追加やプロセスの隠蔽などをCronjobで永続的に行う。

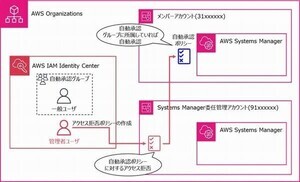

-

マルウェアが持つシェルスクリプトのアンインストール関数(パロアルトネットワークスの日本語版公式ブログより)

同社は、Tencent CloudやAlibaba Cloudと協力して取り組みを開始しているが、"パブリック クラウド インフラストラクチャは、このサイバー犯罪グループの主要な標的の1つです。既存のクラウド監視およびセキュリティ製品がマルウェア侵入の可能性を検出できるとわかると、マルウェアの作成者は、新しい回避技術を作成し、クラウド セキュリティ製品によって検出されないようにします"としており、エージェントベースのクラウド セキュリティをアンインストールする手法はマルウェアの新しいトレンドになる可能性を指摘している。