トレンドマイクロは10月17日、公式ブログにおいて、Wi-Fi通信のセキュリティプロトコルであるWPA2の脆弱性「KRACK」がほぼすべてのWi-Fi通信可能な端末機器に影響するとして、注意を喚起した。

WPA2の脆弱性「KRACK」の詳細については、ベルギーのルーヴェン・カトリック大学のセキュリティ研究者であるMathy Vanhoef氏がWebサイトで明らかにした。

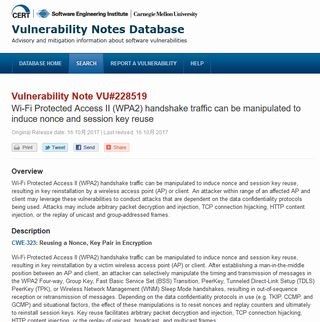

今回はWPA2の鍵管理に脆弱性が確認された。攻撃者は KRACKを悪用して、Wi-Fi端末とWi-Fiのアクセスポイントの通信を傍受したり、場合によっては通信を乗っ取ったりすることが可能となる。

KRACKの3つの特徴

同社は、KRACKの特徴として、「WPA2のプロトコル自体の脆弱性であり、特定のOSなどに依存せず影響がある」「脆弱性の影響により、通信の傍受、盗み見、乗っ取り、改竄が可能」「脆弱性を悪用するには、物理的にWi-Fi に接続できる必要があり、多くの場合は中間者となることも必要」の3点を挙げている。

United States Computer Emergency Readiness Team(US-CERT:米国コンピュータ緊急事態対策チーム)は、約100の企業に今回の脆弱性について事前に通知し、脆弱性が鍵管理に関連し、WPA2の認証手続きの1つでありトラフィックを暗号化する「キー」の生成時に使用される「4-way handshake」に存在すると説明していたという。

Vanhoef氏は、「KRACKs」がAndroid、Linux、Apple、Windows、OpenBSD、MediaTek、Linksysなどに影響を及ぼし、Android端末は41%が影響を受けると言及している。

また、Linuxに関しては、Linuxを搭載したWi-Fiクライアントで一般的に使用される WPA認証のパッケージ「wpa_supplicant」のバージョン2.4 およびそれ以上に深刻な影響を与えると説明している。

KRACKの4つの軽減策

同社は、KRACKsの軽減策として、以下を挙げている。

Wi-Fi接続可能な端末機器、ルータ、ハードウェアのファームウェアは、KRACK に対する更新プログラムが有効になり次第、直ちに適用する。Microsoftは10月10日(現地時間)、10月の月例セキュリティ更新プログラムにおいて、問題となる脆弱性に対する更新プログラムを公開している。

通信の内容が暗号化されていれば傍受されていても内容を盗まれることはない。可能な範囲内であれば「Virtual Private Network(仮想プライベートネットワーク、VPN)」を使用する。

Wi-Fi通信の到達範囲からしか攻撃ができないため、無線LAN の電波調査(サイトサーベイ)を実施する。現在の無線LAN到達範囲を把握して、初期に実施しているサイトサーベイと結果が変わっていないかどうかを確認する。また、アクセスポイントの監視を行い、見知らぬMACアドレスがないかなどを監視する。

自社の Wi-Fi接続およびネットワークを不審者から特定されるのを最小限に抑えるため、Wi-Fi のアクセスポイントの固有名を示す「SSID」を見直す。