トレンドマイクロは5月13日、公式ブログ「大規模な暗号化型ランサムウェア「WannaCry/Wcry」の攻撃、世界各国で影響」において、世界で感染を拡大しているランサムウェア「WannaCrypt」の感染経路について説明した。

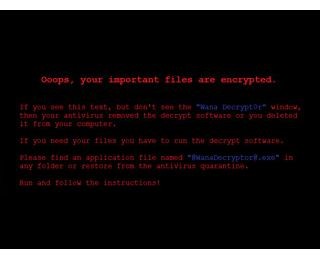

今回の攻撃で使われた暗号化型ランサムウェア「WannaCry/Wcry」は、「RANSOM_WANA.A(ワナ)」および「RANSOM_WCRY.I(ダブリュークライ)」として検出され、300米ドル相当の身代金をビットコインで要求する。

今回の攻撃は、2017年3月・4月に明らかになった脆弱性が組み合わされて実行されたという。その1つは、Windows SMB のリモートでコードが実行される脆弱性「CVE-2017-0144」で Microsoft の3月のセキュリティ情報により明らかになり、同社は問題の脆弱性に対する更新プログラムを公開した。もう1つは、暗号化型ランサムウェア「WannaCry/Wcry」で、同年4月に DropboxのURLを悪用して拡散する暗号化型ランサムウェアとして確認されている。

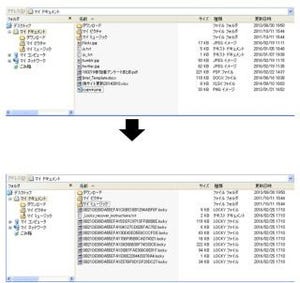

「CVE-2017-0144」を悪用することにより、脆弱性を抱えるSMBサーバ上にファイルがダウンロードされ、サービスとして実行されることになる。これにより、実際のランサムウェアとして不正活動するファイルが作成され、感染PC上のファイルが拡張子「WNCRY」として暗号化されることとなる。また、脅迫状を表示するためのファイルが別途ダウンロードされる。

暗号化の対象となるファイルの拡張子は、合計166に及び、Microsoft Office やデータベース関連、圧縮ファイル関連、マルチメディア関連、さまざまなプログラミング言語関連のファイルが含まれる。

また、「WannaCry/Wcry」は、他のPCに感染拡大するため、ダウンロードしたファイルをサービスとして実行する。このサービスは、「Microsoft Security Center (2.0)」という名前を用い、ネットワーク上で共有されているSMBサーバを検索して、脆弱性「CVE-2017-0144」を突いて感染を拡大しているという。