パロアルトネットワークスは6月12日に、Backdoor.Emdiviを用いた標的型攻撃の解説と、標的型攻撃による被害を出さないためのセキュリティ対策について解説した。これは、6月上旬に発生した100万件を超える規模の個人情報漏えい事件を受けてのもの。この事件は2013年以降に日本の組織を狙った攻撃で利用されているマルウェアBackdoor.Emdiviにより発生したと推測されている。

Backdoor.Emdiviは侵入先のコンピュータから機密情報を盗み取るトロイの木馬と呼ばれるマルウェアの1つだ。改良された亜種も含め、複数の攻撃グループにより日本の企業や組織を狙った攻撃手段として用いられてきた。なお、11日にFFRIが年金機構を狙ったEmdiviを検知したと発表している。

Backdoor.Emdiviによる攻撃手法は、ダウンロード役のマルウェア(ドロッパー)を仕込んだゼロディの脆弱性を突いたエクスプロイトコードを含むファイルや、WORDやPDFのアイコンに偽装したEXEファイルを、ターゲットとしている組織にメール送信することから始まる。このような経路で端末が感染するとBackdoor.Emdivi本体がインストールされる。その結果、HTTPベースでC&Cサーバーと通信を行い、様々な攻撃が行われる。Backdoor.Emdiviの場合、そのほとんどが日本国内で構築されたC&C サーバーと通信を行うのが特徴だ。その結果、攻撃が日本に特化した形で行われたと推測される。

2014年11月ジャストシステムは一太郎の脆弱性について発表したが、この際に用いられていたマルウェアの一つがBackdoor.Emdiviだった。また、健康保険組合などの医療費通知に偽装したスピアフィッシング型のメールが多くの日本企業に送られた事件が同時期にもあったが、この時標的型攻撃に用いられたのもBackdoor.Emdiviだ。

このようにBackdoor.Emdiviを用いた標的型攻撃は、巧妙に進化しながら日本の組織を狙い続け、その被害は後を絶たない。パロアルトネットワークスの調査によるとメールを経由としたマルウェア攻撃は他国と比べても高く、日本は標的型攻撃が成功しやすいと推測できる。その結果、日本が集中して攻撃グループに狙われている可能性も否定できない現状だ。

パロアルトネットワークスによれば、標的型攻撃から個人情報などの重要データを守るためには、標的型攻撃における一連の流れ「サイバーキルチェーン」を断ち切ることが重要だという。

例えば、Backdoor.Emdiviでは以下の攻撃プロセスがある。

- 感染:エクスプロイトコードを含むファイル、偽装したファイルによる感染

- 侵入:Backdoor.Emdivi (マルウェア)の侵入

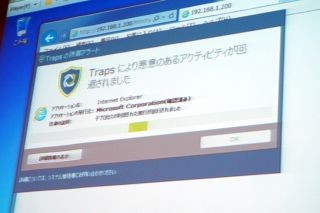

- 目的の実行:C&Cサーバーとの通信によるデータの破壊・盗難

しかし、攻撃を許してもプロセスを途中で断てば被害には遭わない。

それぞれの段階に対抗するソリューションを用意することで被害は抑えられる。しかし、様々なベンダーの単体ソリューションを組み合わせて利用すると、企業のIT投資コストと管理コストを圧迫する恐れがある。

様々な対策がある一方で、攻撃を受けながら被害を自覚していない組織の存在も危惧される。日本の組織は、その規模や扱っている情報の価値を問わず、現在の感染状況の有無を確認するべきだ、とパロアルトネットワークスは指摘している。