アズジェントのこれまでの事例でもボットの検出事例が70%超え!

では、これらの事例の傾向を踏まえながらレポートの内容を紹介しよう。

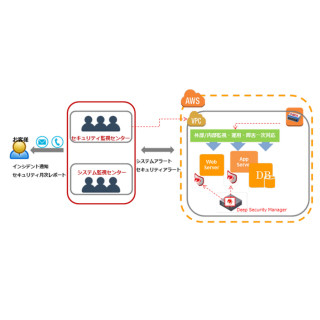

標的型攻撃無料診断サービスで提供されるレポートについては、サンプルがアズジェントのWebサイトで公開されている。

|

|

|

レポートのサンプル。http://www.asgent.co.jp/apt/diagnosis/pdf/report-sample.pdfにて確認できる。 |

|

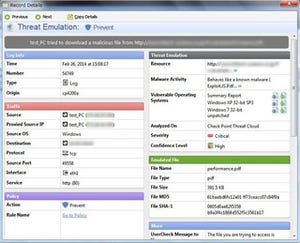

レポートは、調査する脅威ごとにある程度項目が決められており、おおよそ以下のような構成になっている(脅威を個々に指定したレポート作成も可能)。

- Webセキュリティ・イベント(アプリ可視化の分析など)

- 侵入&攻撃イベント(IPSのイベント)

- データ損失イベント(DLPのイベント)

- ボット・イベント(ボットネットなど)

- ウイルス・イベント(マルウェアダウンロードなど)

- 先進の脅威(ゼロデイ攻撃など)

- 帯域幅分析(SNSの利用帯域など)

- 推奨改善策(検出された脅威ごとに対応策の提示)

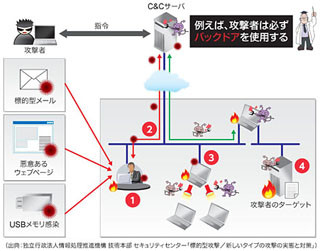

これまのでアズジェントの調査結果では、日本においても予想以上にボットの検出事例が多く、またそれが、業種、業界に依存しない傾向があるという。ある教育機関の例では、1週間の調査の結果、ボットと思われる不正な通信が1万件以上検出された。ここでいうボットとは、レポートの説明を抜粋すると、「ボットは、犯罪者がコンピュータの所有者に気づかれることなく、遠隔地からコンピュータを操作し、違法な活動を行うことを可能にします。違法な活動には、データの盗難、スパムの拡散、マルウェアの拡散、サービス不能攻撃(DoS)への参加などが含まれます。ボットは標的型攻撃を行う際のツールとして、しばしば利用されます」のことだという。

レポートでは、危険なボットやマルウェアが、名前やイベント数とともにランキングされる。また、ボットが通信した外部サーバ(C&Cサーバ)のアドレスはもとより、どのPCからいつどのくらい通信したかまでわかる。

さらに、Active Directoryと連携できるため、IPアドレスだけでなくユーザ名で個人の特定も可能だ。地図情報と連携して、通信先サーバが置かれた国をグラフィカルに表示することもできる。

レポートを次のアクションにつなげる

秋山氏はレポートの特徴について、3つ挙げている。

- 見えにくい標的型攻撃を可視化できる

- 優先すべきセキュリティ対策と推奨対策が分かる

- 包括的な現状分析ができる

本レポートにより、現時点で標的型攻撃に晒されているかを可視化できるとともに、今後のセキュリティ対策を効率的に行える側面も大きい。また、リスクの高い脅威が見つかった場合には、有効な対策について検討することなく、即効性のある対策が打てる。

レポートにもとづいて対策を行った事例としては、早いものでは、当月というケースがあったという。ある企業では、全国の数十店舗が対象だったが、レポートをもとに緊急に対策しなければならない店舗から機器や機能を導入していくことで結果的にスピーディーな展開ができたという。

* * *

アズジェントは、セキュリティ機器の販売だけでなく、企業の状況に応じた製品や機能の選別、コンサルティングなども得意とする。レポートも、単なる「脅威レポート」ではなく、対策につなげるための"生きた"レポートであることが大きな特徴と言えるだろう。

なお、サービスの詳細はアズジェントのWebサイトで紹介されている。自社システムに不安を抱える管理者は一度ご覧になるとよりだろう。