パロアルトネットワークスは6月19日、ビジネスアプリケーションの脆弱性を突く手法に関する最新調査「アプリケーションの使用および脅威分析レポート2014年版」の結果を発表した。

同調査は、2013年3月から2014年3月にかけて、世界の5,500以上の組織(うち、日本の組織は404)のネットワークから収集された、トラフィックデータと数10億件の脅威ログを分析したもの。

発表会では、米パロアルトネットワークスでシニアプロダクトマネージャー を務める菅原継顕氏が、日本に関する調査結果を紹介した。

同社の次世代ファイアウォールは、約1,800アプリケーションコードを有しているが、今回の調査では、1,178のアプリケーションが検出された。国内外ともに、電子メール、ソーシャルメディア、動画共有のような一般的な共有アプリケーションは使用頻度が高いことが明らかになった。

全脅威の17%が一般的な共有アプリケーション間のものであり、うち、8%はコード実行エクスプロイトであるという。

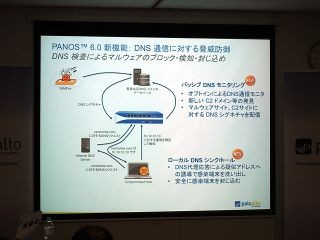

また、国内のマルウェアの活動の92%は、ブラウザ、SSL、DNS、Google Analyticsの4つのアプリケーションで検出された。これに対し、国外のマルウェアログの99%はUDPによる単一の脅威により生成されていることがわかった。

この結果について、菅原氏は「UDPにおける脅威は"ZeroAccess"というマルウェアが発生させている。ZeroAccessは金銭獲得を目的としたマルウェアで、攻撃手段として、ビットコイン・マイニング、スパムメール、広告クリック詐欺などを用いる。国内では、まだこのマルウェアは検出されていないが、注意する必要がある」と語った。

菅原氏によると、ZeroAccessは一般的なマルウェアと異なり、ボット間でUDPをカスタマイズした通信を行うことで、C&Cサーバの存在を隠蔽しているという。

国内のエクスプロイト活動については、ビジネスアプリケーションが攻撃のターゲットとなっており、ログの96%は10個のビジネスアプリケーションから検出された。DNS、SMB、SIPへのブルートフォース攻撃が主な手法となっている。

最近のセキュリティ業界におけるホットなトピックスと言えば、OpenSSLの脆弱性「Heartbleed」だろう。今回の調査では、国内で確認されたアプリケーションの36%はSSL暗号を使用していた。日本におけるSSLの利用は「4つの地域において最も多い」(菅原氏)という。

菅原氏は、Heartbleedについて、「今後しばらくはHeartbleedのリスクは続く。したがって、社内でSSLを利用しているアプリケーションを特定して、Heartbleedのリスクを評価する必要がある」と説明した。

さらに、暗号化されているSSLの通信は復号化したうえで、スキャンするべきだという。

「一般的な共有アプリケーションは、本当にビジネスに必要なのかを見極めたうえで、利用しないアプリケーションは物理的にブロックしたほうがよい」