トレンドマイクロは27日、同社のセキュリティブログにおいて、Internet Explorer 9 / 10のゼロデイ攻撃に関する分析結果を公開した。最終的には、オンライン銀行の認証情報を不正に搾取するマルウェアの感染につながっていたという。

加えて、改ざん被害を受けている正規のWebサイトも複数確認。同様の攻撃が今後も継続される可能性が高くなっているとして、Internet Explorer 11への速やかなアップデートを強く推奨している。

同ブログによると、改ざんを受けたWebサイトには、以下の3つの不正ファイルが設置される。

- htmlファイル(Internet Explorerの脆弱性を攻撃するファイルを開くため)

- swfファイル(Internet Explorerの脆弱性を攻撃するエクスプロイトファイル)

- jarファイル(Javaの脆弱性を攻撃するエクスプロイトファイル)

攻撃者はInternet Explorerだけでなく、同時にJavaの脆弱性も攻撃。改ざんWebサイトへアクセスしたユーザーの環境において、Internet ExplorerかJava、どちらかへの攻撃が成功すると、不正プログラムに感染する。

攻撃によって最終的に侵入してくる不正プログラムを、トレンドマイクロでは「TSPY_AIBATOOK.AJ」として検出。この不正プログラムは、感染したユーザーの環境から、特定のオンライン銀行へのアクセスを監視する。ユーザーが入力した情報を搾取したり、認証情報の入力を促す偽画面を表示する「オンライン銀行詐欺ツール」の機能を持っているという。さらに、搾取した情報のほか、感染した端末のMacアドレスやOSバージョンなども、外部の不正サイトへ送信する。

トレンドマイクロでは、日本国内で上記の改ざんが行われたWebサイトを複数確認しており、現在も調査中とのこと。2月22日~25日の間、ゼロデイ攻撃に関連した改ざんサイトへのアクセスは1,213件、そのうち日本国内の端末からのアクセスは少なくとも800件もあったという。

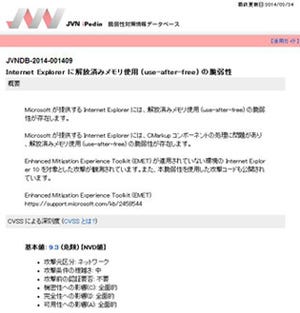

今回の攻撃に悪用されたInternet Explorerの脆弱性は、マイクロソフトがセキュリティアドバイザリ(2934088)を公開しており、影響を受けるのはInternet Explorer 9とInternet Explorer 10のみ。海外では標的型の「水飲み場型」攻撃として確認されているが、短期間のうちに日本のユーザーを狙うオンライン銀行詐欺ツールへと拡散した。

2014年2月28日時点で、Internet Explorer 9 / 10の修正プログラムは未公開だが、脆弱性を緩和する「Fix it」ツールが公開されている。Internet Explorer 11へアップデートが確実ではあるものの、諸事情でInternet Explorer 9 / 10を使い続ける場合はFix itツールを適用し、またはInternet Explorer以外のブラウザを利用することも検討していただきたい。