トレンドマイクロは、2015年第3四半期セキュリティラウンドアップを発表した。これは、2015年7月から9月までの日本国内および海外のセキュリティ動向を分析したものである。このなかから、いくつかの事例を紹介したい。

不正広告による「正規サイト汚染」が急増

まず、紹介したいのは正規サイトの汚染である。トレンドマイクロによれば、日本向けの不正広告がホストされたサーバーが11件確認された。さらにこのサーバーから、3,500以上の一般サイトに不正広告が配信された。配信されたサイトには、月間に100万件以上のアクセスがある人気のニュースサイトや情報ポータルサイトが30件以上含まれていた。

これら3,500件のサイトであるが、6割以上がブログやWiki、レンタルWebサイトの仕組みを利用したものであった。

これらのサイトの多くは個人が運営する。具体的には、情報まとめサイトや趣味などを語るブログやホームページで、アフェリエイトのために広告表示を行うことが多い。その配信元サーバーが狙われたのである。結果として、多数のサイトで不正広告が表示されることになった。

不正広告から攻撃者の脆弱性攻撃サイトへ

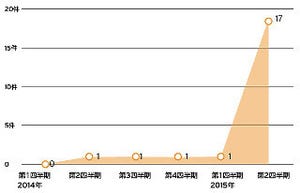

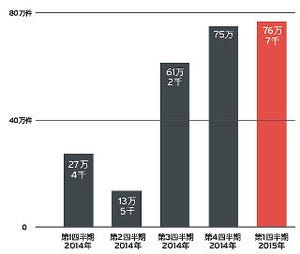

不正広告を表示させ、次に狙うのは、攻撃者が用意した脆弱性攻撃サイトへの誘導である。脆弱性攻撃サイトでは、エクスプロイトキットを使った攻撃が多用されている。第3四半期では、エクスプロイトキットを使用した脆弱性攻撃サイトへ日本から170万件以上のアクセスがあった。7月には、Hacking Teamの情報漏えい事例から判明した脆弱性を悪用し、正式な修正パッチが公開される1~3日前に取り込んでいた。

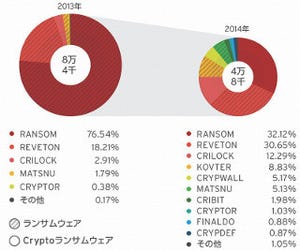

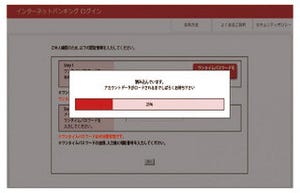

このように、攻撃者もすばやい対応をしている。そして、誘導された閲覧者にはドライブバイダウンロードで、ウイルスなどを感染させる。そして、その目的は明らかに金銭目当てである。そして、ウイルスの6割は、オンライン銀行詐欺ツール、ランサムウェアが占めるとのことだ。攻撃者は依然として、日本のオンライン銀行利用者を標的にしていることがうかがえる。

トレンドマイクロの分析

これらの攻撃について、トレンドマイクロでは以下のような分析を行っている。まず、不正広告の手口であるが、以下の2通りがある。

- 正規の広告コンテンツを改ざんして、不正コードを挿入する

- 不正コードを含む広告を、攻撃者が正規の方法で出稿する

トレンドマイクロによれば、第3四半期では日本の正規広告の画像を無断で盗用した事例がが8割を占めたとのことである。攻撃者が、まさに広告主を騙っている状況といえるだろう。盗用された広告内容は、

- オンラインショッピング

- 金融関連

- 観光関連

- 映画DVDソフト

などで、特定の分野が狙われる傾向は見られなかったとのことだ。実際のネット上の広告の場合、閲覧者がその内容に興味を持ち、しかもクリックなどの動作が必要となる。それに対し、不正広告では、表示されれば閲覧者を脆弱性攻撃サイトへ誘導できる。そのため、広告内容はあまり注目されていないと推察される。

また、不正広告が攻撃者に好まれる理由として、次の2点をあげる。

- 攻撃時期と対象のコントロールが可能

- 攻撃の追跡が困難

簡単に説明すると、広告は閲覧者の動きや履歴などから、その閲覧者に最適な広告が表示されることが多い。さらに、時間的なタイミングもある程度調整可能である。具体的な例では、来月から日本に住むユーザーを対象に広告を開始するといったこともできる。また、閲覧者によって変化する広告の場合、正規の広告であってもその追跡は容易ではない。つまり攻撃者にとっては、身元を知られる可能性が低いという点が、好まれている。

そして、もう1点注意すべきなのは「不審なサイトには近寄らない」といった対策がほぼ無効になりつつあることだ。今回の不正広告は、広告配信サーバーが配信する段階で不正な広告となっている。サイトの運営者や管理者は、配信される広告について意識を払うことはあるだろうか。さらに、広告以外は普通に運営・管理されている。つまり、不審なサイトにはなりえないのである。

さらにトレンドマイクロでは、人気サイトに不正広告が表示されることにより、被害の拡大も甚大なものになると注意喚起する。似たような攻撃に、Web改ざんがある。Web改ざんでは、閲覧数以上の被害はない。しかし、不正広告は、複数の人気サイトを悪用することで、被害を拡大しやすい。このあたりも、攻撃者に好まれる理由であろう。

世界では、一企業の情報漏えいから被害が拡大

グローバルセキュリティラウンドアップから、1つ事例を紹介しよう。イタリア企業のHacking Teamの情報漏えいである。まず、Hacking Team社について少し解説しよう。「Hacking」という名前の通り、政府機関などから依頼を受け、PCや携帯端末からネット活動などを監視するソフトウェアを開発している。その活動内容については、当然のことながら疑惑も指摘されたことがあった。いずれにしても、サイバー攻撃のプロ集団といってもよいだろう。

このHacking Teamが狙われたのである。2015年7月に、400GB以上の機密情報が漏えいした。このように、セキュリティ企業が、攻撃対象になることはめずらしいことではない。問題となったのは、Hacking Teamから窃取された機密情報には、企業のインフラを破壊しかねる脆弱性情報も含まれていたことだ。このように、一般的に公開されていないような、脆弱性情報が大量に漏えいしたのである。

漏えいが発生後の動向であるが、不正広告でもふれたように、きわめて迅速に悪用した攻撃が行われている。

Adobe Flashの脆弱性では、少なくとも10億の端末に影響が及んだ。Windowsの脆弱性では、問題のオペレーティングシステムを使用しているPCユーザー全体の78%に影響を与えた。また、Internet Explorer 11の脆弱性では、PC向けブラウザのユーザー全体の27%に影響を与えた。さらに、Flash Playerのゼロデイ脆弱性「CVE-2015-5119」は、エクスプロイトキットAngler exploit kit(Angler EK) やNuclear Exploit Kitに取り込まれ、韓国や日本の企業を狙った攻撃にも使われた。

(善悪はともかく)最高レベルのセキュリティ企業であるはずのHacking Teamの防御が、どういった手口で突破したのか、気になるところである。そして、この事例から学べるのは、いかにして「第2の攻撃」を防ぐかである。

ここで紹介した以外にも、興味深い事例が紹介されている。時間があれば、ぜひ読んでもらいたい。