世界的なパンデミックへの対応で導入が進んだテレワークなどで、リモートデスクトップが採用されるケースが増えている。遠隔でのサポートや処理負荷が高い作業などで利用されるリモートデスクトップ。用途次第で便利ではあるものの、BlueKeepといった脆弱性が発見されるなど、セキュリティ上の危険性も少なくない。本記事では、リモートデスクトップに関わるリスクを回避するための方法に加え、用途別に代替の方法も解説する。

テレワーク普及で増えるリモートデスクトップの利用

リモートデスクトップとは、あるコンピューターを別のコンピューターから遠隔操作する仕組み、概念のこと。WindowsではOS標準で搭載されており、簡単な設定で利用できる。例えば、オフィスにある端末の電源をONにしておき、自宅からインターネット経由でログインして操作するといった使い方が考えられる。キーボード、マウスによる入力操作が遠隔の端末に反映され、並行して遠隔にある端末の画面が接続元に表示される。データ自体は遠隔の端末側に保存される。

リモートデスクトップはこれまでにも多くの用途で使われてきた。例えば、データセンターに設置されたサーバー管理を行う場合。毎回、データセンターに足を運んで作業をするのは手間がかかるため、遠隔地からサーバーにログインして管理作業を実施するのにリモートデスクトップが使われる。また、一般ユーザーに向けたサービスでは、パソコン本体、あるいはソフトウェアの使い方を案内する際に、遠隔地から画面を操作してサポートするオプションを用意していることがある。さらに、データ分析・動画処理・機械学習など、処理負荷が高い作業をする際に、性能が低いコンピューターから、高性能の端末へログインして作業を進めるといった例もある。

上記に加え、企業で働く従業員の間にもリモートデスクトップの利用が広がりつつある。導入するメリットとしては、従業員が自宅やその他の場所でも、オフィスにいるのと同じ環境で作業ができる点が挙げられる。新型コロナウイルス感染症(COVID-19)の感染拡大で、一気に導入が加速したテレワークを実施する上でも、オフィスにある既存の端末を有効に活用しながら、容易に作業環境が構築できる。社員は、会社支給のノートパソコンでも、個人所有のBYOD端末でも、社内のコンピューターに接続可能だ。リモートデスクトップであれば、データは社外のコンピューターではなく、遠隔にある端末に保存されるため、情報漏えいのリスクを低減できる。

リモートデスクトップのセキュリティを向上させるには

Windowsに標準で搭載されているリモートデスクトップの機能以外にも、リモートデスクトップを実現するソフトウェアがさまざまなベンダーから提供されている。それぞれ技術的背景が異なり、導入するソフトウェアに応じたセキュリティ対策を講じる必要がある。

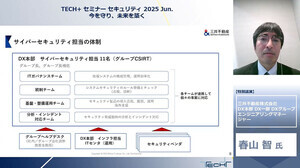

リモートデスクトップは、その仕組み上、遠隔から端末へのアクセスを許可することになるため、攻撃者による不正アクセスのリスクが生じる。また、リモートデスクトップの通信プロトコルにある脆弱性を突くマルウェアやランサムウェアなども存在する。実際、リモートデスクトップサービス内の処理に起因する脆弱性「BlueKeep」を狙った攻撃では、サーバーを乗っ取り、バックドア経由でマルウェアの拡散に加担する可能性が懸念された。乗っ取られたサーバーから、社内ネットワーク内のほかのコンピューターが攻撃対象となり、被害が拡大する恐れも指摘されている。

緊急修正パッチも配布された脆弱性、「BlueKeep」がもたらす脅威とは?

>>詳しくはこちら

リモートデスクトップ環境下では、不正な侵入を防ぐ対策を講じる必要がある。具体的には、リモートデスクトップの接続元のIPアドレスを制限し、許可されたもののみ接続する方法が考えられる。また、オフィス外からの接続はVPN(仮想プライベートネットワーク)を前提とし、リモートデスクトップはVPNを介したローカルIPアドレスのみ接続を許可する設定も可能だ。ほかにも、不正なアクセスを防御・検知するため、ログイン試行回数に制限をかける、イベントログを常時監視するといった対策も有効だろう。 リモートデスクトップでの接続時に、SMSなどを用いて二段階認証を要求するという方法もある。

リモートデスクトップの通信設定だけに依存するのではなく、従業員の端末側でも実施すべきセキュリティ対策がある。接続元、接続先のパソコン双方で、ウイルス対策ソフトを導入するのは基本だ。OSを含め、ソフトウェアの状態を最新に保ち、セキュリティパッチやウイルス定義ファイルを更新しておく必要がある。また、端末を離れる際には、他人に操作されないよう短時間でロック、スクリーンセーバーが起動するように設定することも徹底させておきたい。

リモートデスクトップのデメリットとしては、複数ユーザーが同時にログインできない(Windowsサーバーは設定で2台同時接続が可能)点が挙げられる。また、リモートデスクトップの設定は個別の端末ごととなるため、利用する従業員数が多い組織ではソフトウェアの導入やOS・ソフトウェア更新の手間が煩雑になってしまう。また、社内の端末をONのままにしておかなければならないため、停電等で電源が切れてしまうと、再度立ち上げる必要があるのも難点だ。

仮想デスクトップ、DaaSを含めた、ほかの選択肢も考慮に入れる

リモートデスクトップと似た仕組みとして、仮想デスクトップ(VDI)方式を導入する動きがある。これは、仮想サーバーに端末を用意し、シンクライアント端末からVPNを介して接続する仕組みを指す。導入コストは相対的に高くなるが、サーバー管理者によるセキュリティ設定が一括で実施可能になる。高いセキュリティ環境下で、複数のユーザーが一つのサーバーを共有できるのが利点だ。組織の規模が大きくなるほど、端末を一括管理できるメリットを享受できる。組織の状況によっては、リモートデスクトップよりも仮想デスクトップの方が向いている場合があるだろう。

シンクライアントと何が違う?VDIの活用にセキュリティ上の課題はあるか?

>>詳しくはこちら

他にも、従量課金制のクラウド型リモートデスクトップを導入するという選択肢もある。DaaS(Desktop As A Service)とも呼ばれ、拡張性の高いクラウド環境にある仮想デスクトップにログインする方式だ。サービスによっては、画面キャプチャー防止・ファイルダウンロード禁止や多要素認証などの高度なセキュリティを強化する機能が実装されていることが特徴と言える。

従量課金制のDaaSは、初期投資を抑えられるため、トライアルとしての導入に向いている。組織のメンバー数が少ない場合、パンデミックや自然災害といった緊急時を含めた一時的な利用に適した選択肢と言える。月単位・時間単位で料金が設定されている場合もあり、柔軟に利用環境を構築できる。

社会と自社を取り巻く環境を考慮した選択を

モバイル回線の高速化、大容量化などにより、業務環境も大きく変化してきた。オフィス内での長時間労働を前提とした前時代的な環境から、多様な労働環境を認めながら生産性向上を目指す働き方への変化も進みつつある。そして、世界を一変させるに至ったCOVID-19の大流行を契機に、こうした動きは急加速している。新しい働き方を実現するという選択肢として、従来型のリモートデスクトップを選ぶという判断もあるが、進化し続ける周辺サービスも考慮に入れることで、自社環境にマッチしたものを選択できる。

一方で、それら進化するサービスの利用では、相応のセキュリティ対策も求められる。サイバー攻撃が多様化・悪質化する中で、セキュリティ対策は重要な経営課題となったことは明確だろう。IT環境を計画・実装する際には、セキュリティも踏まえた総合的な判断が求められる。

※本記事はキヤノンマーケティングジャパンのオウンドメディア「マルウェア情報局」から提供を受けております。著作権は同社に帰属します。

セキュリティ最前線

サイバー攻撃の最新動向とセキュリティ対策についてまとめたカテゴリです。

[PR]提供:キヤノンマーケティングジャパン