CASB先進国でどんな問題が起きているのか?

セキュリティ対策は、導入して初めて課題や問題が見えてくることがある。CASBも例外ではない。CASBの導入が進んでいる欧米で今起きている課題の多くは、CASBという技術に対する評価ポイントの見落としに起因する。そしてその現状が、CASBの導入検討が進む日本企業において認識されていない。海外先行企業の二の舞にならないよう、今回は詳細に解説していこう。

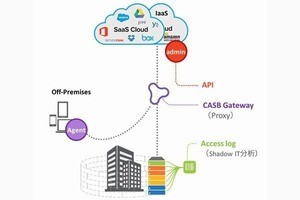

CASBを評価する際、一般的には「どれだけのクラウドサービスを認識し、分析・対応できるか(CASBデータベースの質と量)」「CASBゲートウェイのデータセンター数と信頼性」「提供されるセキュリティオプション(ポリシー制御の幅)」「エージェントの対応プラットフォーム網羅性(Windows, MacOS, iPhone, Androidなど)」などがある。これらは確かに大事な評価項目だが、CASB導入の目的に沿った評価を検討しなければ、導入後に初めて海外企業が直面した問題に気づくだろう。

では、CASBを導入した企業で何が問題となっているのか。それは「機密情報をうまく可視化・制御できない」ことだ。

情報流出のリスクをなくし、クラウド活用を促進するのがCASB導入の目的のはずだが、いざCASBを導入し、運用してみると想定以上のアラートが管理者に届くことになる。個人情報として特定されたファイルの公開、社外への共有などについてブロックするよう設定している場合、ユーザーからの問い合わせの対応に必要以上に追われることとなる。実際に確認してみると、機密情報を含まないExcelやWordのファイルが誤検知されていることが判明する。

逆のパターンでは、従業員のミスオペで大事なファイルが公開されたままになっているのに、CASBからアラートすら飛ばず、社外からの指摘で初めて気づき、事後対応するといった例もある。

このような現状から、1年契約のCASBについて、次年度からは別の観点からCASBを再評価し、鞍替えする企業が増えている。

情報流出対策 = DLP(Data Loss Prevention)

そもそも、CASBはどのようにして機密情報とそうではないデータを見分けているのだろうか。

一般的には、機械学習による分析を活用したDLP機能によってファイルの属性(個人情報、医療情報、コンプライアンスに抵触するデータ、画像データ、暗号化ファイル、マルウェアなど)を判別している。このDLPの精度こそがCASBの精度に直結するのだが、残念ながら企業が期待するレベルまでに至っていないのが現状だ。

一言に機密情報といっても、テキスト・ファイルもあれば、ドキュメントファイル、それも画像を含んだものや、画像自体の中に機密情報が映っているものもある。それらが圧縮、暗号化された場合や、漏洩による影響度を判断するための「ファイルに含まれる機密情報の量」なども加味する必要がある。これらの要件はDLPを専門にする製品でなければ対応ができないが、DLPに特化した製品は一握りしか存在しないのが実情だ。シマンテックはDLP製品を10年にわたり販売しており、これらの要件を網羅し、オンプレミスの端末やサーバ、メール添付などのみならず、クラウドサービスにもポリシーを適用が可能だ。

海外ではDLPを活用し、オンプレミスのデータガバナンスの基盤が出来上がった上でクラウドシフトが起きているのに対し、日本をはじめとしたアジア地域においてはオンプレミスの機密情報について十分なガバナンスが効いていない。にもかかわらず、クラウドシフトが先んじて行われた結果、クラウドから離れてしまったデータのみを可視化して制御しようとする。つまり、CASBのDLP精度以前に、企業としてのデータガバナンスがそもそも足りないのだ。

もっとも、日本企業は現在、働き方改革やGDPR、東京オリンピック開催などがきっかけとなり、ビジネス継続性を守るためにデータのガバナンスをどう効かせていくかを模索している。デジタルトランスフォーメーション(DX)では、流動的なデータをオンプレミス・モバイル・クラウドで活用していくことが必要だ。そんな企業において、CASBの検討は、今までおざなりにしていた「守るべき情報」の定義と棚卸しの必要性に気づきを与えることとなる。CASB導入から始めるクラウド上のデータガバナンスは、いずれオンプレミスの端末やサーバ、そしてWebやメール通信に含まれるファイルへと適用が進むこととなるだろう。

運用上のもう1つの課題

上記で取り上げた「データガバナンス」だが、どのようなデータをどこまで活用すべきだろうか。「機密」の定義を行い、それをDLPポリシーとして落とし込んでいく。それを精度の高いDLPエンジンを持ったCASBに連携し、オンプレミスからクラウドまでの機密情報の可視化と制御を可能にすればよい。

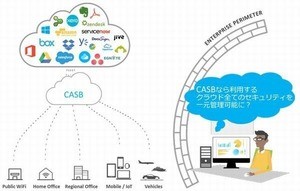

CASB導入にあたり、企業としては「どのレベルのクラウドサービスを企業として活用し、企業として利用をNGとすべきラインをどこに引くべきか」も決める必要がある。すなわち、企業としての「シャドーITの定義」だ。これを決めないことには、運用者は常に従業員からのクラウド利用に対し個別対応を続けなければならないし、先程取り決めた機密情報をシャドーIT経由で社外へ共有されてしまうリスクに対応できないままとなってしまう。CASBはそれだけでクラウドのリスクに対応できるものではない。それが、そもそもの誤解だ。

CASBを使いこなすには、企業がクラウドに対してどう向き合っていくか、企業としての「クラウド評価軸」と「機密情報に対して明確な定義」をもって、それらを正しくポリシーに落とし込めるCASBを選択することが重要なのだ。