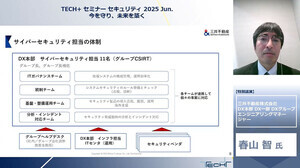

Splunk Service Japanは4月23日、都内で「企業価値にも影響する『内部不正対策』の現状と対応策」について説明会を開催。同社 セキュリティ・ストラテジストの矢崎誠二氏が解説した。

増加傾向にある「内部脅威」対策の重要なポイント

まず、矢崎氏は前提として「内部の何らかのアクセス権を持っている人が意図的または無意識のうちに悪意の有無にかかわらず不正を行うことを内部脅威の定義としている」と話す。

内部脅威の例としてはエンジニアが企業秘密を盗み、競合他社に販売する、保守技術者がネットワークサーバの配線を切断して火災を起こし業務を妨害する、インターンが知らずにマルウェアをインストールしてしまう、データベース管理者がクライアントの財務情報にアクセスしてダークウェブで販売することなどを挙げている。

昨今では、内部脅威は増加傾向で「2024 Cyber Security Insiders」の調査では2023年と比較して2024年に内部脅威が発生した件数が拡大しているほか、66%の組織が内部脅威に対して「極めて脆弱」もしくは「まあまあ脆弱」と回答。また、金銭的なものや個人的な利益の獲得、復讐、妨害・破壊行為、風評被害などが注意すべき動機であり、組織における内部脅威軽減プログラムの成熟度も遅れているという。

米CISA(Cybersecurity and Infrastructure Security Agency:サイバーセキュリティ・インフラストラクチャ安全保障庁)では、内部脅威を「サイバー」「バイオレンス」「スパイ活動」「妨害行為」「盗難」に分類。さまざまな形の内部脅威があり、意図的または意図的ではない危害行為が存在する。

一方、92%の企業は外部のサイバー攻撃と比較した場合、内部脅威の検出は外部脅威と同等もしくはそれ以上に困難であると回答し、内部脅威についてIT部門が監視することは業務規程上で困難となる場合があり、コンプライアンスやリスク管理、人事部門などの部門での運用が望ましいという。

矢崎氏は「意図的であるなしにかかわらず、内部による行為が組織に被害を及ぼすことが内部脅威と定義されている。また、サイバー以外の内部脅威も存在し、必ずしも内部脅威=サイバーと紐づけすることはできない。取り扱う情報により、IT部門以外の実装ユーザーが要件・概要設計を担うケースが多々あるものの、情報システムと連携しながら技術的な対策を講じなければならないことから、社内間の情報連携が重要なポイントになる」と強調した。

内部脅威に対応するために、2つのフレームワークを組み合わせる

そして、矢崎氏は内部脅威に対応するフレームワークとして米NITTF(National Insider Threat Task Force:国家内部脅威タスクフォース)の内部脅威における成熟度フレームワーク、INSA(Intelligence and National Security Alliance)が提唱する4つのフェーズ、13項目で構成する内部脅威プログラムを紹介した。

矢崎氏は「そもそも内部セキュリティに対する知見がないのが今日の現状。そのため、フレームワークを提供することで、網羅的に必要な状況、対策、運用などのアイデアを得られる」と説明する。

NITTFの内部脅威成熟度フレームワークは「高官やリーダーシップ」「個人プログラム」「従業員トレーニング&アウェアネス」「情報へのアクセス」「ユーザーアクティビティの監視」「情報統合分析と対応」の6つの内容を大統領令として米国の中央官庁に対してオーダーしているというもの。

INSAの内部脅威フレームワークは、どのような業態・組織でも利用することができる脅威軽減プログラムとなっており、これら2つを網羅的に実装して内部脅威に対応していくことがカギになるという。

同氏は「当社が提唱する実装方法としては、NITTFの内部脅威成熟度フレームワークの6つの内容とINSAの13項目をマッピングしたものとなる。大半のコンサルティングベンダーも1つだけのフレームワークを使うことは、あまりない。そのため、2つのフレームワークをマッピングしている」と説く。

実装の手順

NITTFの高官やリーダーシップは、INSAのステップ(1)初期計画やステップ(2)利害関係者を特定する領域と重なる。また、NITTFの高官やリーダーシップと個人プログラムが重なるINSAのステップは、ステップ(3)リーダーシップの同意、ステップ(4)リスクマネジメントプロセス、ステップ(5)プロジェクト計画の詳細、ステップ(6)ガバナンス構築、ポリシー、手順となる。

-

NITTFは高官やリーダーシップと個人プログラム、INSAのステップ(3)リーダーシップの同意、ステップ(4)リスクマネジメントプロセス、ステップ(5)プロジェクト計画の詳細、ステップ(6)ガバナンス構築、ポリシー、手順

NITTFの従業員トレーニング&アウェアネスはINSAのステップ(7)コミュニケーションアウェアネスと重なる。ここでは、目に見える形で内部脅威に関する啓もう活動を定期的に行うことでリスクを軽減していく。

次にNITTFの情報へのアクセスは重なる部分がINSAではない。IT部門では知ることができない人事部門だけが持つ情報を利用するほか、必要に応じて監視対象リストの作成も視野に入れる。

続いて、NITTFのユーザーアクティビティの監視はINSAではステップ(8)具体的な検知指標値の設定となり、ファイル共サーバやクラウドサービスからの極端なダウンロード・アップロードなどのインジケータを用いて、テクニカルに見つけられる箇所は見つけていくという。

なお、このステップにおいて同社はSplunk User Behavior Analyticsの活用を推奨している。これは、教師なし機械学習を利用して、未知の脅威や異常な動作を検出するためのソリューションだ。

そして、最後がNITTFの情報統合分析と対応と、INSAのステップ(9)データとツールの要件、ステップ(10)データ融合、ステップ(11)インシデントトリアージ、ステップ(12)レポート、ステップ(13)フィードバックとなる。

矢崎氏は「内部脅威の対応はIT部門以外で立案されることが多く、IT部門だけだと視野が狭くなって盲目的な判断になりかねない。一方で多くの部門を巻き込まなければならず、ハードルが高くなっている。実装するためにはフレームワークを使い、最終的に検知や対応は自動化したいと考えるため、もちろんIT部門の協力も必要になる。また、インジケーターの作成や基盤の構築などはIT部門と連動しながら作成することを推奨している」と述べていた。